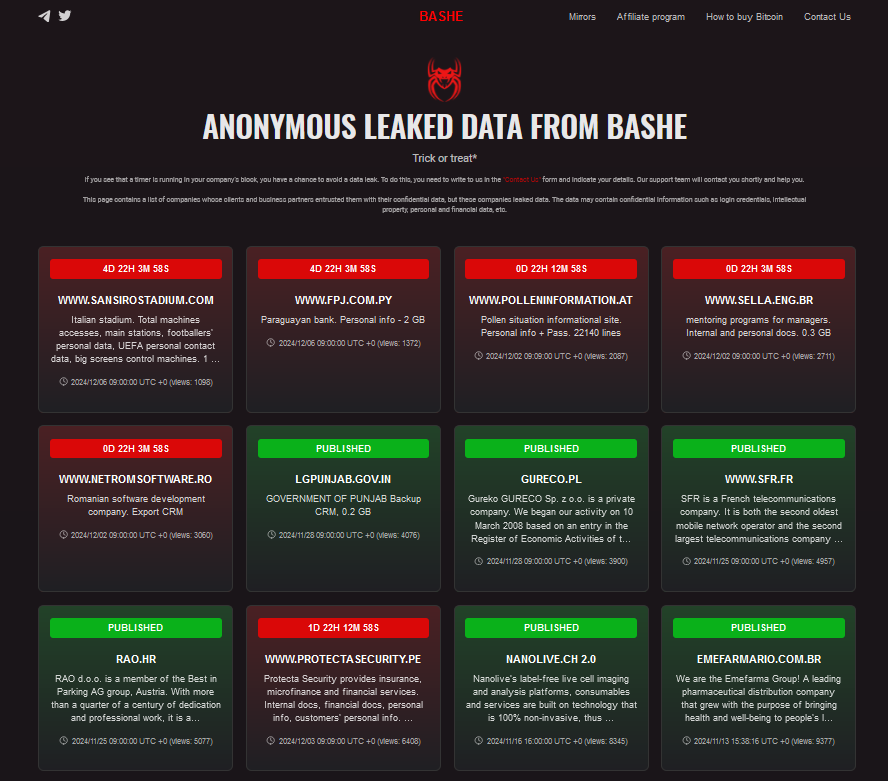

Dopo l’attacco al Bologna calcio da noi anticipato e successivamente confermato dalla Bologna Calcio con un comunicato stampa apposito, alle 12:00 del 30 novembre la cyber gang BASHE rivendica un presunto attacco informatico ai danni dello Stadio Sansiro di Milano.

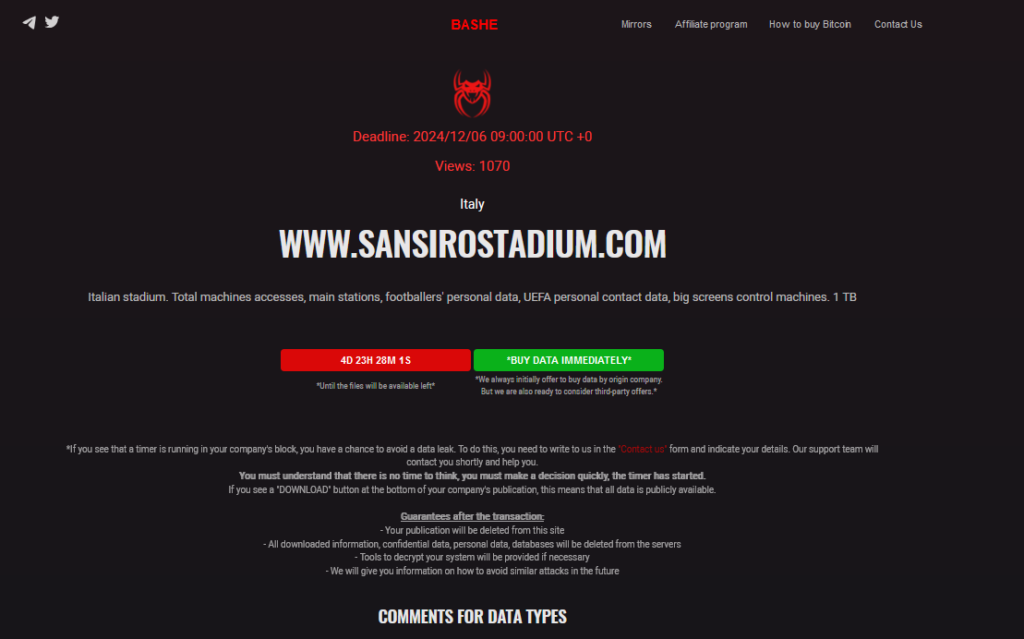

Il gruppo sostiene di avere avuto un accesso totale alle macchine delle postazioni principali, le anagrafiche dei calciatori, i contatti anagrafici UEFA, l’accesso ai maxischermi e macchine di controllo. Viene riportato che Sarebbero stati esfiltrati 1TB di dati. Al momento il countdown è fissato a 4 giorni, data dopo la quale i criminali informatici renderanno le informazioni esfiltrate dall’azienda pubbliche.

Attualmente, non possiamo confermare l’autenticità della notizia, poiché l’organizzazione non ha ancora pubblicato un comunicato ufficiale sul proprio sito web in merito all’incidente. Le informazioni riportate provengono da fonti pubbliche accessibili su siti underground, pertanto vanno interpretate come una fonte di intelligence e non come una conferma definitiva.

La gang cybercriminale ha pubblicato una serie di samples nel post, includendo schermate provenienti da postazioni Windows e sistemi di controllo interni dell’azienda. Questa strategia mira a dimostrare l’autenticità dei dati rubati, esercitando una forte pressione sulla vittima.

I criminali minacciano di rendere pubbliche le informazioni, aumentando il rischio per l’azienda, a meno che non venga pagato il riscatto. Tale tattica sfrutta la paura delle conseguenze reputazionali e legali per forzare il pagamento.

All’interno del loro post è presente quanto segue:

*Se vedete che nel blocco della vostra azienda è in corso un timer, avete la possibilità di evitare una fuga di dati. Per farlo, dovete scriverci nel modulo “Contattaci” e indicare i vostri dati. Il nostro team di assistenza vi contatterà a breve per aiutarvi.

Dovete capire che non c'è tempo per pensare, dovete prendere una decisione in fretta, il timer è partito.

Se vedete un pulsante “DOWNLOAD” in fondo alla pubblicazione della vostra azienda, significa che tutti i dati sono disponibili pubblicamente.

Garanzie dopo la transazione:

- La vostra pubblicazione sarà cancellata da questo sito

- Tutte le informazioni scaricate, i dati riservati, i dati personali, i database saranno cancellati dai server.

- Se necessario, vi verranno forniti gli strumenti per decriptare il vostro sistema.

- Vi forniremo informazioni su come evitare attacchi simili in futuro.Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…