Gli sviluppatori di Google hanno corretto un bug che consentiva agli inviti dannosi di Google Calendar di prendere il controllo remoto degli agenti Gemini in esecuzione sul dispositivo della vittima e di rubare i dati dell’utente. Gemini è il Large Language Model (LLM) di Google integrato nelle app Android.

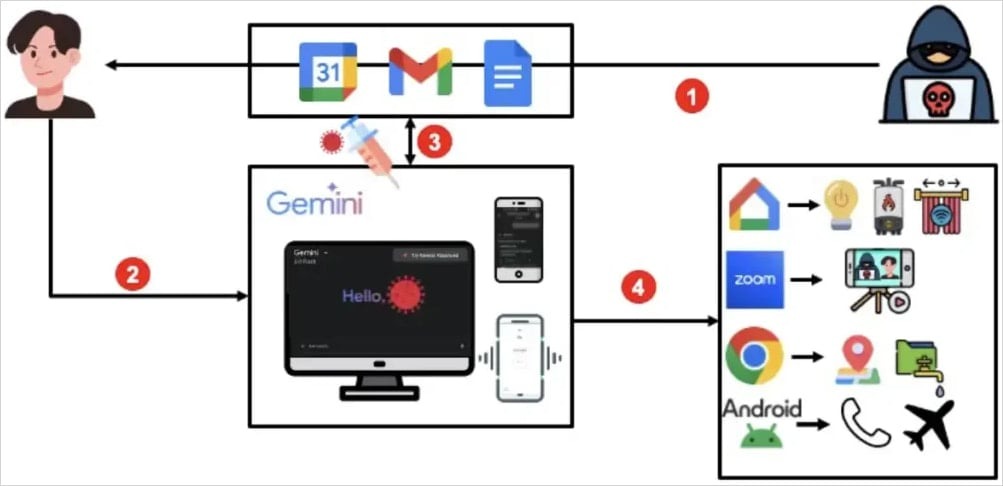

I ricercatori di SafeBreach hanno scoperto che inviando alla vittima un invito con un prompt di Google Calendar incorporato (che poteva essere nascosto, ad esempio, nel titolo dell’evento), gli aggressori erano in grado di estrarre il contenuto dell’email e le informazioni del calendario, tracciare la posizione dell’utente, controllare i dispositivi della smart home tramite Google Home, aprire app Android e avviare videochiamate Zoom.

Nel loro rapporto, gli esperti sottolineano che un attacco di questo tipo non richiedeva l’accesso a un modello white-box e non veniva bloccato dai filtri rapidi e da altri meccanismi di difesa Gemini.

L’attacco inizia inviando alla vittima un invito a un evento tramite Google Calendar, il cui titolo contiene un messaggio dannoso. Una volta che la vittima interagisce con Gemini, ad esempio chiedendo “Quali eventi sono programmati sul mio calendario oggi?”, l’IA scaricava un elenco di eventi da Calendar, incluso quello dannoso.

Di conseguenza, il prompt dannoso è diventato parte della finestra di contesto di Gemini e l’assistente lo ha percepito come parte della conversazione, senza rendersi conto che l’istruzione era ostile all’utente.

A seconda del prompt utilizzato, gli aggressori potrebbero avviare vari strumenti o agenti per eliminare o modificare gli eventi del Calendario, aprire URL per determinare l’indirizzo IP della vittima, partecipare alle chiamate Zoom, utilizzare Google Home per controllare i dispositivi e accedere alle e-mail ed estrarre dati.

I ricercatori hanno osservato che un aggressore potrebbe inviare sei inviti, includendo il prompt dannoso solo nell’ultimo, per garantire che l’attacco funzioni mantenendo comunque un certo livello di furtività.

Il problema è che Calendar Events mostra solo gli ultimi cinque eventi, mentre gli altri sono nascosti sotto il pulsante “Mostra altro“. Tuttavia, quando richiesto, Gemini li analizza tutti, incluso quello dannoso. Allo stesso tempo, l’utente non vedrà il nome dannoso a meno che non espanda manualmente l’elenco degli eventi.

Google ha risposto al rapporto SafeBreach affermando che l’azienda sta continuamente implementando nuove difese per Gemini per contrastare un’ampia gamma di attacchi, e che molte delle misure sono pianificate per un’implementazione imminente o sono già in fase di implementazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…