Gli esperti di SafeBreach hanno segnalato che le patch rilasciate da Google l’anno scorso per correggere le vulnerabilità di Quick Share che potevano portare all’esecuzione di codice in remoto erano incomplete e potevano essere facilmente aggirate.

Quick Share (in precedenza Nearby Share) è un’utilità di condivisione file P2P sviluppata originariamente solo per Android, ma successivamente rilasciata per Windows e Chrome. Consente di inviare file a dispositivi compatibili nelle vicinanze, supportando Bluetooth, Wi-Fi, Wi-Fi Direct, WebRTC e NFC.

Lo scorso agosto, i ricercatori di SafeBreach hanno pubblicato i dettagli di 10 vulnerabilità in Quick Share per Windows che consentivano agli aggressori di scrivere file su un dispositivo di destinazione senza l’autorizzazione dell’utente, causare arresti anomali, reindirizzare il traffico ed eseguire altre azioni dannose.

All’epoca, agli errori rilevati venivano assegnati due identificatori: CVE-2024-38271 (5,9 punti sulla scala CVSS) e CVE-2024-38272 (7,1 punti sulla scala CVSS). Gli sviluppatori di Google hanno risolto rapidamente i problemi poiché potevano essere utilizzati in attacchi man-in-the-middle (MiTM) e portare all’esecuzione di codice remoto (RCE).

Come avvertono ora gli esperti di SafeBreach, le patch dell’anno scorso erano incomplete e Quick Share è rimasto vulnerabile ad attacchi di tipo Denial of Service (DoS) e alla scrittura remota di file arbitrari.

Pertanto, secondo gli esperti, Quick Share potrebbe bloccarsi quando si invia un file il cui nome contiene byte di continuazione UTF-8 non validi. Inizialmente si pensava che l’attacco potesse utilizzare solo il terminatore nullo, ma ulteriori indagini dopo il rilascio della patch hanno dimostrato che potevano essere utilizzati anche altri byte di continuazione non validi.

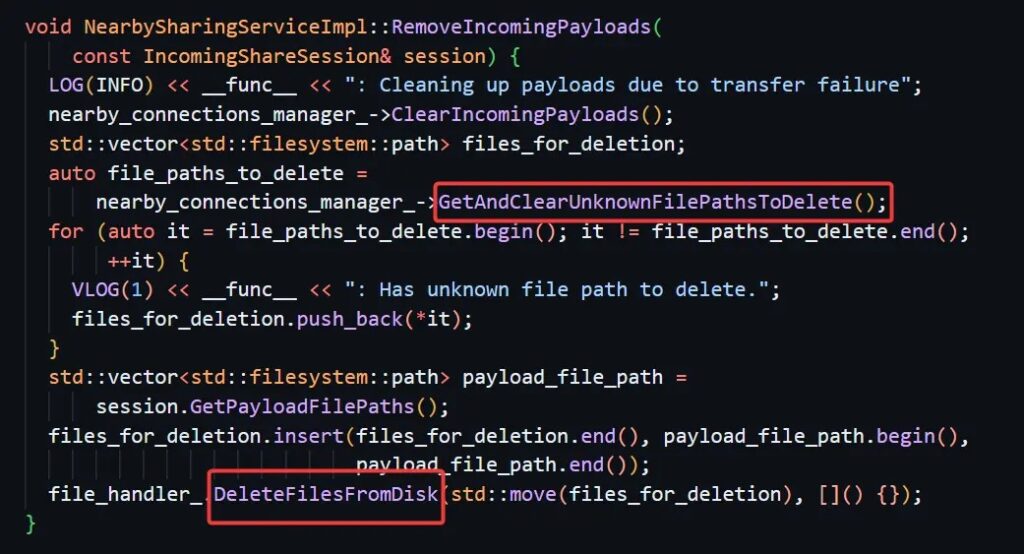

Inoltre, gli esperti hanno scoperto che una patch per il problema della scrittura non autorizzata di file, che causava l’eliminazione di un file sconosciuto da parte di Quick Share, non risolveva il problema.

“Questa vulnerabilità critica ha consentito a un aggressore di eludere la necessità di ottenere il consenso per trasferire un file da un utente Quick Share e invece inviare il file direttamente al suo dispositivo senza approvazione”, spiega SafeBreach.

Google ha risolto il problema forzando Quick Share a contrassegnare tali file come “sconosciuti” e ad eliminarli. Ma gli sviluppatori non hanno preso in considerazione la possibilità di trasferire due file con lo stesso ID payload all’interno della stessa sessione. Per questo motivo l’applicazione ha eliminato solo il primo file inviato.

“Siamo stati in grado di lanciare esattamente lo stesso exploit della vulnerabilità originale, ma ora abbiamo inviato due pacchetti PayloadTransfer di tipo FILE. Abbiamo specificato nomi di file e contenuti diversi per i due pacchetti, ma impostato gli stessi ID di payload”, hanno affermato gli esperti.

Al bypass della patch è stato assegnato l’identificatore CVE-2024-10668 e gli sviluppatori di Google hanno nuovamente corretto la vulnerabilità a novembre 2024. Quick Share per Windows versione 1.0.2002.2 contiene ora le patch per tutte le vulnerabilità rilevate da SafeBreach.

“Sebbene il nostro studio si sia concentrato sull’utilità Quick Share, riteniamo che i nostri risultati siano applicabili all’intero settore del software e suggeriscano che, anche quando il codice è complesso, i fornitori dovrebbero sempre affrontare la vera causa principale delle vulnerabilità”, concludono i ricercatori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…