Come riportato questa mattina, una seconda massiccia violazione di LinkedIn espone i dati di 700 milioni di utenti, ovvero oltre il 92% del totale di 756 milioni di utenti.

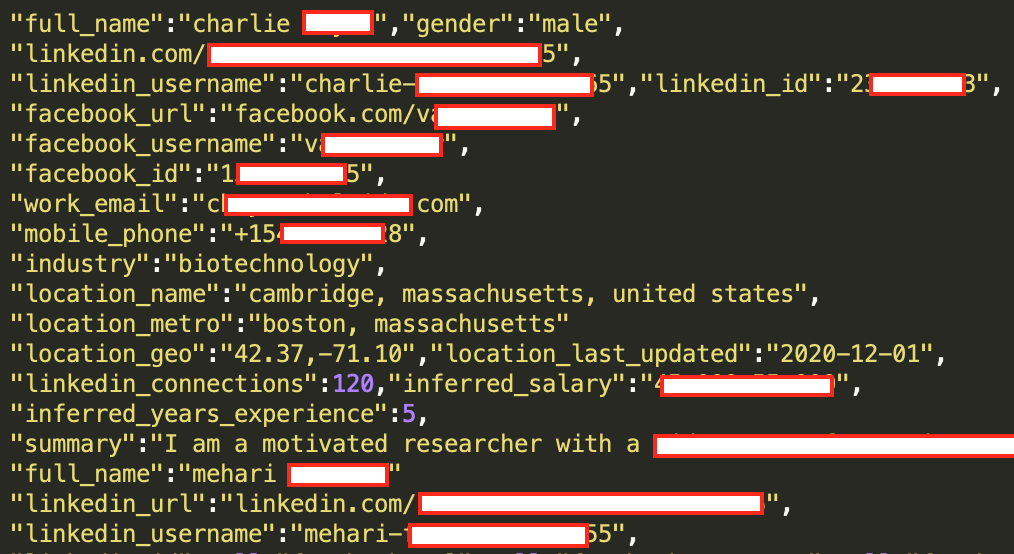

Il database, che risulta essere in vendita, contiene record che includono numeri di telefono, indirizzi fisici ed altre informazioni, i quali sono tutti dati reali e molto aggiornati.

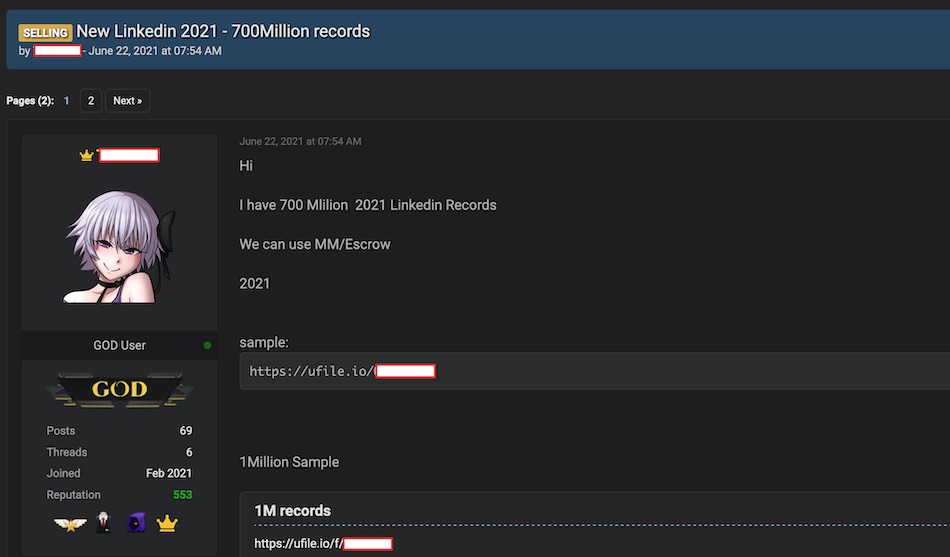

L’hacker, che ha ottenuto i dati, ha pubblicato un campione di 1 milione di record e i controlli confermano che i dati sono sia autentici che aggiornati.

RestorePrivacy segnala che l’hacker sembra aver abusato dell’API ufficiale di LinkedIn per scaricare i dati, lo stesso metodo utilizzato in una violazione simile ad aprile e che ha esaminato il campione rilevando che conteneva le seguenti informazioni:

Sulla base delle analisi svolte da RestorePrivacy, dal controllo incrociato dei dati del campione con altre informazioni disponibili pubblicamente, sembra che tutti i dati siano autentici e legati a utenti reali. Inoltre, i dati sembrano essere aggiornati al 2020 al 2021.

RestorePrivacy ha contattato direttamente l’utente che sta pubblicando i dati in vendita sul forum di hacking. L’utente afferma che i dati sono stati ottenuti sfruttando l’API di LinkedIn per raccogliere informazioni che le persone caricano sul sito.

Nessuna password è inclusa, ma come osserva il sito, si tratta comunque di dati preziosi che possono essere utilizzati per furti di identità e tentativi di phishing dall’aspetto convincente che possono essere utilizzati per ottenere credenziali di accesso a LinkedIn o ad altri siti.

Con la precedente violazione, LinkedIn ha confermato che i 500 milioni di record includevano dati ottenuti dai suoi server, ma ha affermato che è stata utilizzata più di una fonte.

Fonte

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.