Un ricercatore di sicurezza, ha notato che gli aggressori hanno iniziato ad utilizzare dei falsi captcha per indurre gli utenti a bypassare gli avvisi del browser e a scaricare il Trojan bancario Gozi (alias Ursnif).

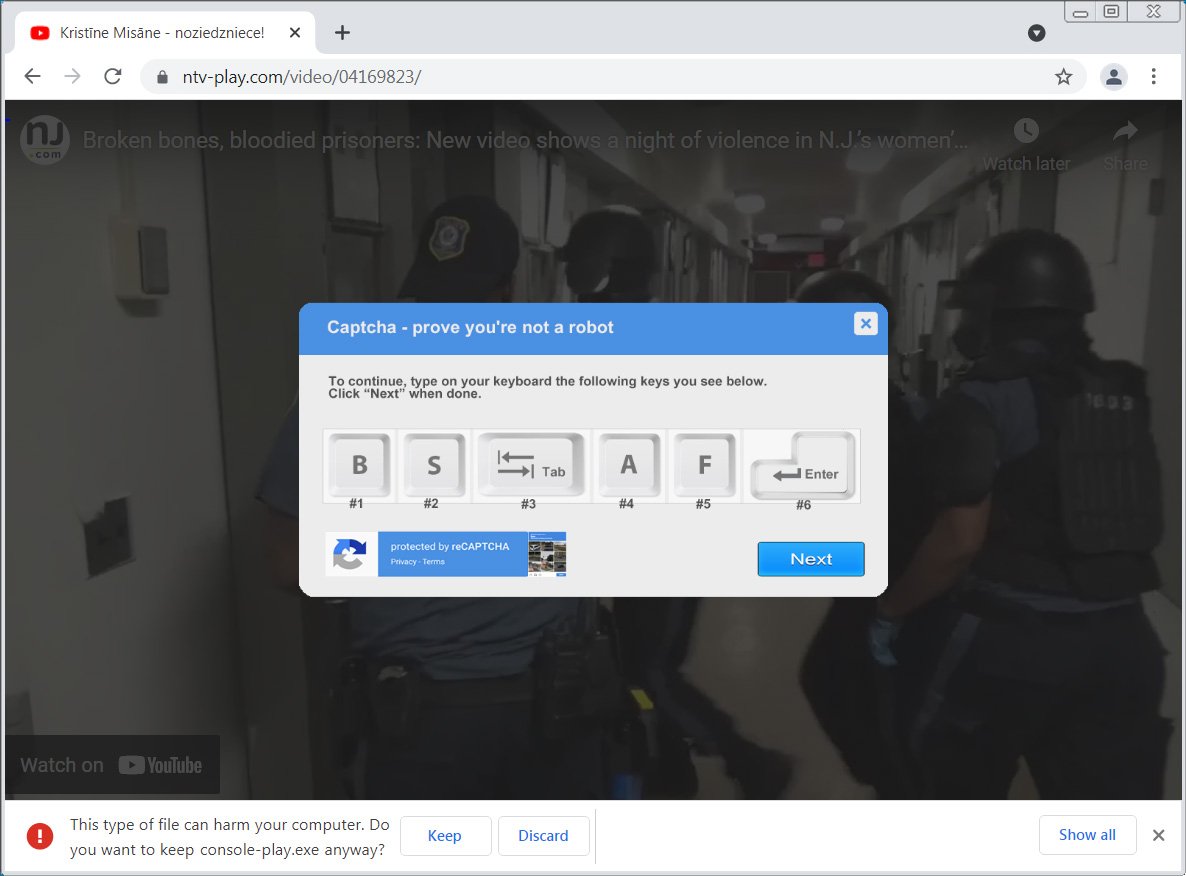

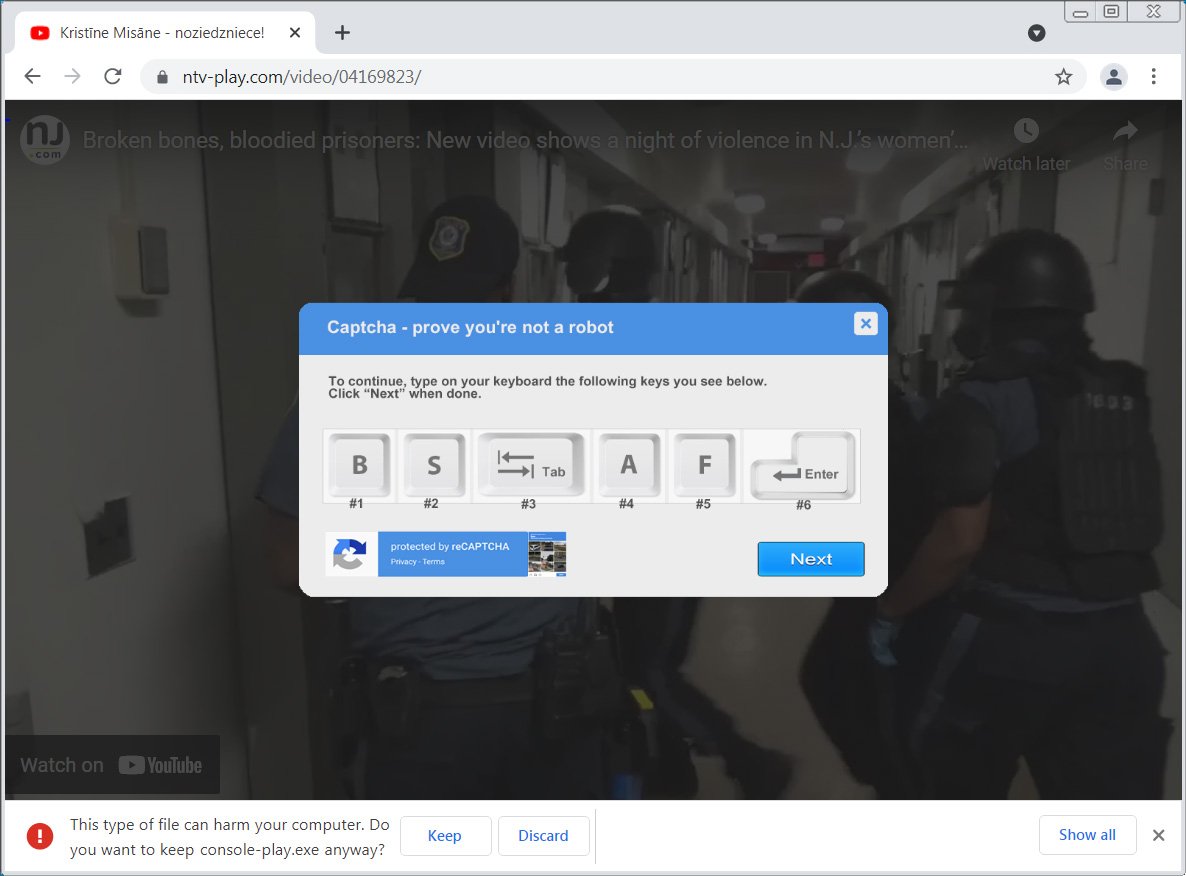

Il problema è stato scoperto dal team MalwareHunterTeam, che ha condiviso le sue scoperte con i giornalisti di Bleeping Computer. Tutto è iniziato quando un esperto ha trovato un URL sospetto su Internet, dove, durante il tentativo di guardare un video di YouTube su un carcere femminile nel New Jersey, è stato scaricato il file console-play.exe e il sito ha mostrato una versione falsa di reCaptcha sullo schermo

Poiché il file è eseguibile, Google Chrome avverte automaticamente che il file potrebbe essere dannoso e chiede se l’utente desidera “Salvarlo” o “Annulla” il download.

Per aggirare questo avviso, gli aggressori mostrano alla vittima un falso reCAPTCHA, in cui all’utente viene chiesto di premere i tasti B, S, Tab, A, F e Invio sulla tastiera, come mostrato nello screenshot riportato sopra.

Premendo i tasti “B”, “S”, “A” e “F”, premendo “Tab” si sposterà lo stato attivo sul pulsante “Salva”, quindi premendo il tasto “Invio” funzionerà come un clic sul pulsante, costringendo il browser a scaricare e salvare il file sul tuo computer. Inoltre, la riproduzione del video verrà avviata automaticamente, ovvero l’utente comprenderà che tutto è andato a buon fine e di aver inserito correttamente il captcha.

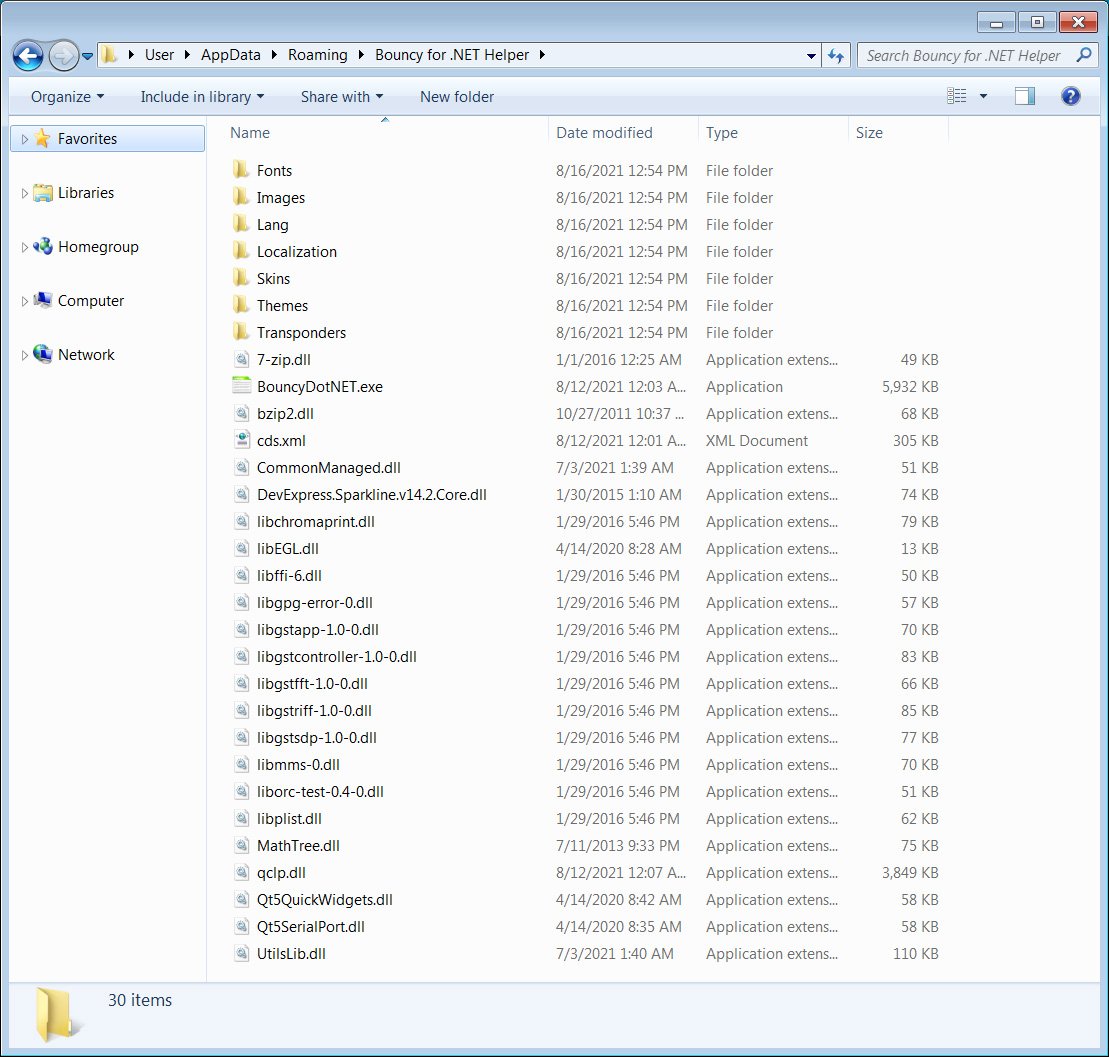

Se la vittima avvia il file eseguibile menzionato, creerà una cartella in% AppData% \ Bouncy for .NET Helper e installerà molti file al suo interno. Tutti questi file sono falsi, ad eccezione del file eseguibile BouncyDotNet.exe.

BouncyDotNet.exe leggerà varie righe dal registro di Windows utilizzato per eseguire i comandi PowerShell.

Questi comandi alla fine compileranno l’applicazione .NET utilizzando il compilatore integrato CSC.exe, che eseguirà la DLL del trojan bancario Ursnif.

Una volta avviato, il trojan ruberà le credenziali della vittima, scaricherà malware aggiuntivo sul computer ed eseguirà tutti i comandi inviati da parte degli aggressori remoti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.