Secondo Mandiant gli hacker cinesi stanno attaccando i dispositivi SonicWall Secure Mobile Access (SMA) vulnerabili e li stanno infettando con malware che ruba le credenziali che può sopravvivere anche dopo un aggiornamento del firmware.

I ricercatori di Mandiant e il team SonicWall PSIRT ritengono che dietro questi attacchi ci sia il gruppo di hacking cinese UNC4540.

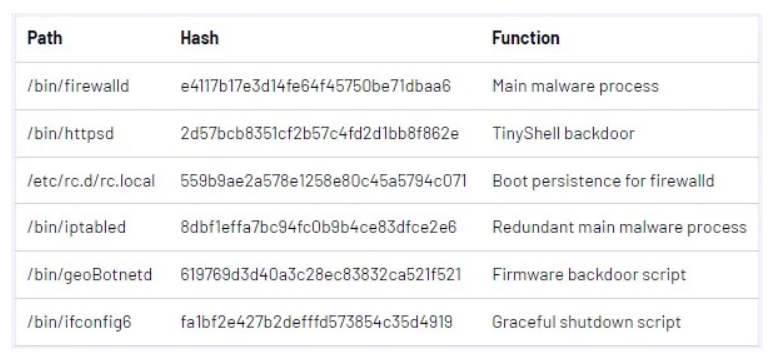

Il malware utilizzato dagli aggressori è costituito da un binario ELF, una backdoor TinyShell e diversi script bash, che, secondo gli esperti, dimostrano una profonda conoscenza dei dispositivi bersaglio da parte degli hacker.

Il modulo principale del malware, firewalld, esegue comandi SQL sul database del dispositivo, rubando le credenziali con hash di tutti gli utenti che hanno effettuato l’accesso. Questi dati vengono quindi copiati in un file di testo creato in tmp/syslog.db e trasmessi agli operatori di malware per il successivo cracking offline.

Inoltre, firewalld esegue altri componenti dannosi, incluso TinyShell, per installare una reverse shell sul dispositivo per facilitare l’accesso remoto.

Il principale modulo dannoso aggiunge anche una piccola patch al file binario, ma i ricercatori non sono stati in grado di determinare lo scopo esatto di queste azioni. Gli analisti suggeriscono che questa modifica contribuisce a rendere più stabile il malware.

Sebbene non sia chiaro quale vulnerabilità sia stata utilizzata dagli aggressori per compromettere i dispositivi, gli esperti scrivono che i dispositivi presi di mira non hanno ricevuto patch, ovvero erano vulnerabili anche a vecchi problemi. Ad esempio, per bug sfruttabili noti, tra cui CVE-2021-20016, CVE-2021-20028, CVE-2019-7483 e CVE-2019-7481.

Il rapporto evidenzia che il malware potrebbe essere stato installato sui dispositivi SonicWall già nel 2021 ed essere “sopravvissuto” durante tutti i successivi aggiornamenti del firmware. Gli aggressori hanno ottenuto questo risultato utilizzando script che forniscono ridondanza e accesso a lungo termine sui dispositivi compromessi.

Ad esempio, gli esperti notano lo script iptabled, che è essenzialmente lo stesso modulo di firewalld, ma viene chiamato dallo script di avvio (rc.local) solo se il principale processo dannoso termina, fallisce o non è in grado di avviarsi.

Inoltre, gli aggressori hanno implementato un processo in cui uno script bash (geoBotnetd) verifica la presenza di nuovi aggiornamenti del firmware in /cf/FIRMWARE/NEW/INITRD.GZ ogni 10 secondi. Se viene trovato un aggiornamento, il malware viene incorporato nel pacchetto di aggiornamento per mantenerlo presente nel sistema anche dopo l’aggiornamento. Questo script aggiunge anche un utente backdoor denominato acme al file di aggiornamento.

Gli esperti ricordano agli amministratori di sistema di installare tempestivamente gli ultimi aggiornamenti: la versione consigliata al momento è la 10.2.1.7 e successive.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…