Ne avevamo già parlato in passato relativamente al traffico in uscita dei relay TOR, ma di recente dei criminali informatici sconosciuti sono riusciti a controllare oltre il 27% dell’intera capacità di uscita dalla rete Tor, questo è stato rilevato da un nuovo studio sull’infrastruttura del dark web.

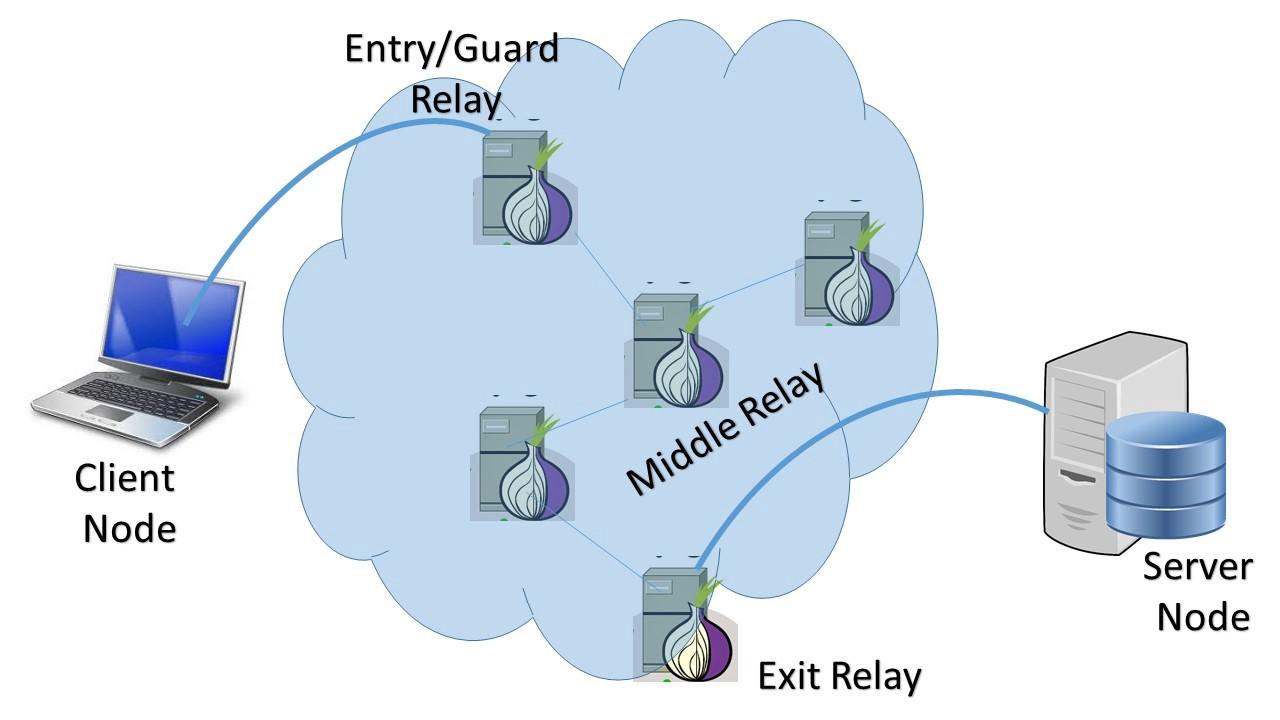

Tor è un software open source che permette di comunicare in modo anonimo su Internet. Offusca l’origine e la destinazione di una richiesta web indirizzando il traffico di rete attraverso una serie di relè al fine di mascherare l’indirizzo IP, la posizione e l’utilizzo di un utente dalle attività di sorveglianza o dalle analisi del traffico.

Mentre gli Entry/Guard Relay si occupano tipicamente di ricevere il traffico sulla rete Tor e lo trasmettono al suo interno, un Exit Relay è il nodo finale attraverso il quale il traffico Tor passa prima di raggiungere la sua destinazione, uscendo di fatto dal modello di cifratura della rete Onion accedendo al clear web.

Un ricercatore di sicurezza indipendente chiamato nusenu, ha scritto due articoli su medium, dal titolo “Tracking One Year of Malicious Tor Exit Relay Activities” parteI e Parte II, uno di agosto del 2020 e il secondo, l’ultimo uscito qualche giorno fa.

Nell’ultimo uscito il 9 di maggio (per chi legge oggi ieri), ha riportato quanto segue:

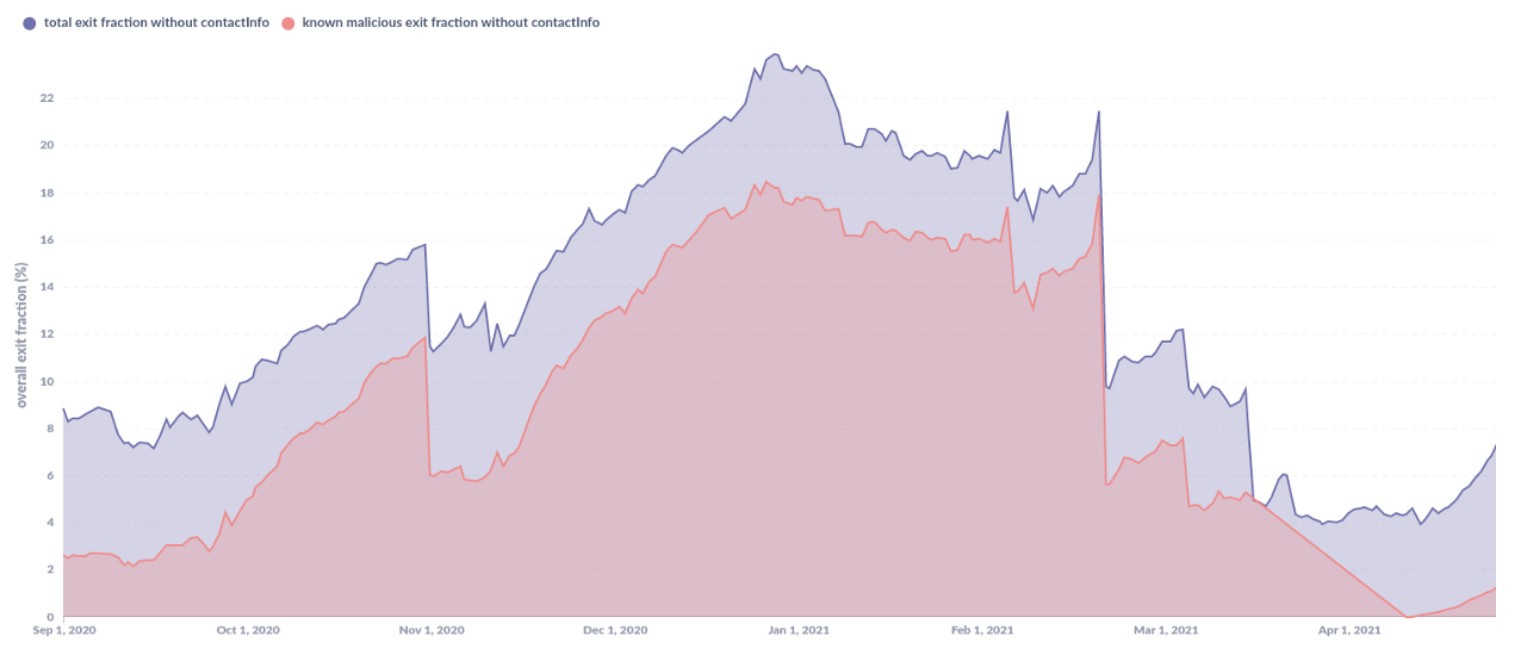

“La frazione di uscita media controllata da questa entità è stata superiore al 14% negli ultimi 12 mesi”.

Si tratta di un numero impressionante di Relay TOR gestiti, anche considerando che la rete è completamente decentralizzata. Gli attacchi, da quanto viene riportato, sono iniziati da gennaio 2020 e sono stati documentati ed esposti per la prima volta dallo stesso ricercatore nel primo report del 9 agosto 2020, dove aveva concluso che la percentuale di controllo da parte dei criminali informatici era pari al 23% del totale dei Relay TOR.

Monitoraggio Relay TOR dannosi da Settembre 2020 ad Aprile 2021

I nodi di uscita sulla rete Tor sono stati in passato utilizzati per iniettare malware come OnionDuke, ma questa è la prima volta che un singolo attore di minaccia non identificato è riuscito a controllare una frazione così ampia dei nodi di uscita.

Lo scopo principale, secondo nusenu, è quello di eseguire degli attacchi “person-in-the-middle” verso gli utenti Tor manipolando il traffico mentre scorre verso la rete in uscita.

In particolare, l’attaccante sembra eseguire quello che viene chiamato SSL stripping per eseguire il downgrade del traffico verso i servizi di mixer Bitcoin da HTTPS a HTTP nel tentativo di sostituire gli indirizzi bitcoin e reindirizzare le transazioni ai loro portafogli invece che all’indirizzo bitcoin dell’utente.

“Se un utente visitasse la versione HTTP (ovvero la versione non crittografata e non autenticata) di uno di questi siti, impedirebbe al sito di reindirizzare l’utente alla versione HTTPS (ovvero la versione crittografata e autenticata) del sito”

Ed ecco che in questo caso si potrebbe passare alla successiva iniezione.

i manutentori di Tor Project hanno spiegato lo scorso agosto:

“Se l’utente non si è accorto di non essere finito sulla versione HTTPS del sito (nessuna icona di blocco nel browser) e ha proceduto a inviare o ricevere informazioni sensibili, queste informazioni potrebbero essere intercettate dall’aggressore.”

Per mitigare tali attacchi, il progetto Tor ha delineato una serie di raccomandazioni, tra cui esortare gli amministratori dei siti Web ad abilitare HTTPS per impostazione predefinita e creare siti .onion, per evitare che si possa uscire dalla rete, aggiungendo che sta lavorando a una “correzione completa” per disabilitare il semplice HTTP in Tor Browser.

Di seguito i punti salienti della ricerca:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…