Esistono molte opzioni di cavi USB-C sul mercato, dai modelli economici che costano pochi dollari a quelli premium che costano oltre i 100. Il costo dipende dalla lunghezza, dalla qualità costruttiva, dal rispetto degli standard USB-C e dal marchio. Sebbene USB-C sia stato creato per semplificare la connessione dei dispositivi, si è rivelato uno standard abbastanza complesso che richiede la conoscenza delle sue funzionalità. Lo scopo principale di USB-C è combinare trasferimento dati, audio, video e ricarica in un unico cavo.

Tuttavia, le specifiche dei cavi USB-C variano notevolmente e la confezione spesso non fornisce informazioni complete sulle loro capacità. Inoltre, USB-C può comportare rischi per la sicurezza a causa dell’elettronica nascosta incorporata.

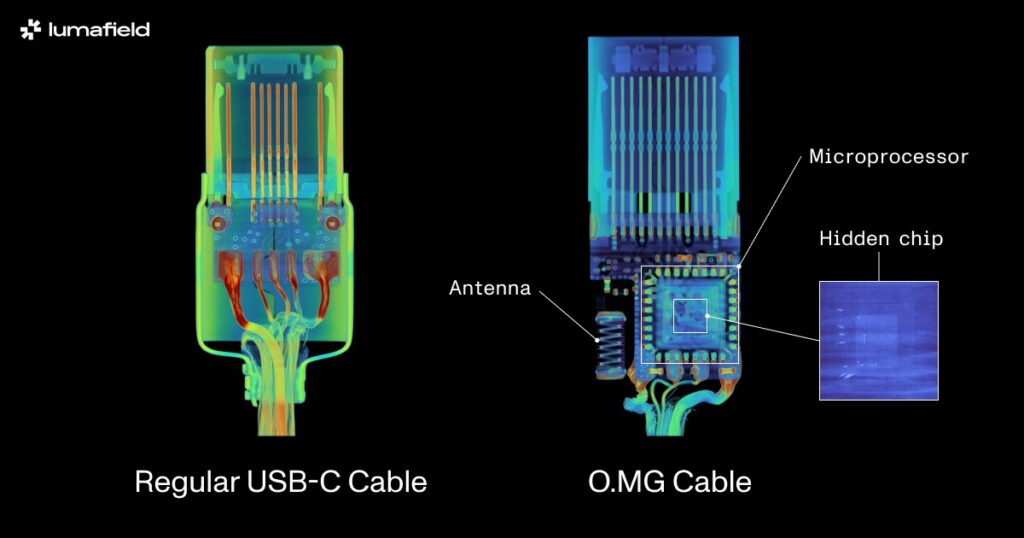

Anche se i cavi hanno un aspetto simile, la loro struttura interna può variare notevolmente. Gli esempi includono i cavi Thunderbolt 4 da 129 dollari di Apple, che utilizzano elettronica attiva complessa, e i semplici cavi Basics da 11,69 dollari di Amazon, che non utilizzano nemmeno tutti i pin del connettore USB-C. Attrezzature moderne come gli scanner industriali possono identificare le differenze di progettazione.

Di particolare interesse è il cavo O.MG, sviluppato per la ricerca sulla sicurezza. Sembra un normale cavo USB-C, ma al suo interno si nasconde un’elettronica in grado di intercettare dati, iniettare codice dannoso e persino registrare le sequenze di tasti. I metodi di test standard non sono sufficienti per rilevare tali minacce. Ad esempio, per identificare strutture di cavi complesse erano necessarie la scansione 3D e la visualizzazione dettagliata.

La questione della sicurezza del cavo USB-C sta diventando sempre più rilevante. I moderni metodi di verifica, come la scansione TC, sono già utilizzati per prevenire attacchi durante le fasi di produzione delle apparecchiature. Un esempio delle gravi conseguenze delle vulnerabilità nella catena di fornitura è il caso dell’utilizzo di dispositivi modificati in Libano che hanno attaccato gli Hezbollah.

Per gli utenti comuni il rischio rimane minimo, poiché i cavi specializzati come O.MG o EvilCrow Wind sono costosi e difficili da trovare. Tuttavia, per protezione, si consiglia di utilizzare cavi USB-C certificati ed evitare l’uso di porte di ricarica pubbliche.

La scansione TC è un acronimo che si riferisce alla Tomografia Computerizzata (o TAC, Tomografia Assiale Computerizzata). È una tecnica di imaging avanzata che utilizza i raggi X per creare immagini tridimensionali dettagliate di un oggetto o un organismo, combinando una serie di immagini bidimensionali prese da diverse angolazioni.

È una tecnica molto utile per ispezioni non distruttive e per individuare dettagli che altrimenti non sarebbero visibili con metodi tradizionali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…