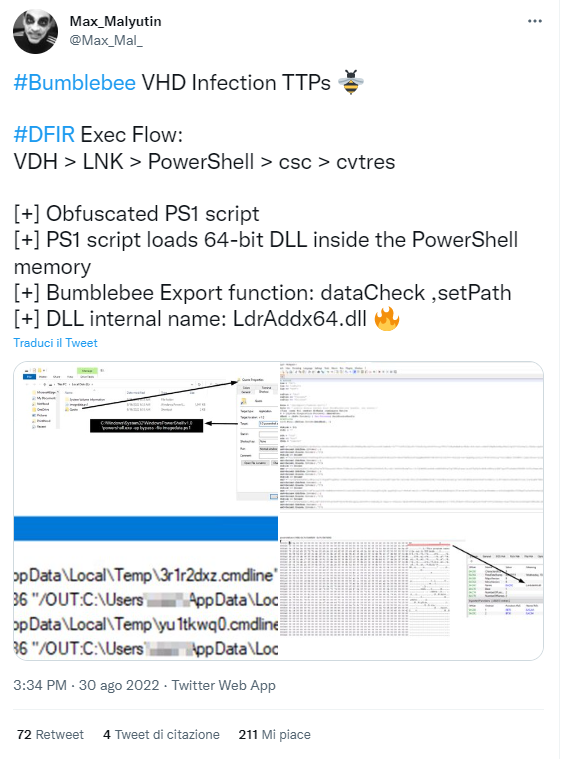

Secondo il rapporto Cyble, basato su una scoperta del ricercatore di minacce Max Malyutin, la nuova versione del loader di malware Bumblebee ha ora una nuova catena di infezione che utilizza il framework PowerSploit per iniettare di nascosto il payload DLL nella memoria (Reflective DLL Injection).

Come parte dell’attacco, gli hacker inviano tramite e-mail file VHD (disco rigido virtuale) compressi protetti da password che contengono un file LNK per eseguire il payload.

.png)

Invece di eseguire direttamente Bumblebee (DLL), avvia una finestra di PowerShell e la nasconde all’utente con il comando “ShowWindow”.

La prima fase dell’infezione usa Base64 e la concatenazione di stringhe per evitare il rilevamento da parte del software antivirus durante il caricamento della seconda fase del loader PowerShell.

Il secondo stadio ha lo stesso offuscamento del primo e contiene il modulo PowerSploit per caricare Bumblebee nella memoria di un processo PowerShell utilizzando la tecnica Reflective DLL Injection.

PowerSploit è uno strumento di post-sfruttamento open source in cui il malware utilizza il metodo “Invoke-ReflectivePEInjection” per caricare una DLL in un processo di PowerShell. Questo metodo controlla il file incorporato al suo interno ed esegue diversi controlli per assicurarsi che tale file sia caricato correttamente nel sistema in esecuzione.

Il nuovo metodo di avvio consente a Bumblebee di eseguire l’avvio dalla memoria e non interagire mai con il disco dell’host, riducendo al minimo le possibilità di rilevamento.

Aumentando la sua invisibilità, Bumblebee diventa una minaccia più potente come accesso iniziale e aumenta le sue possibilità di attirare operatori di ransomware e altri malware che sono alla ricerca di modi per distribuire i loro malware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.