Il #quantum #computing promette performance mai viste prima, ma è anche una minaccia per i sistemi di crittografia, diventando un potenziale rischio per un’intera gamma di tecnologie utilizzate oggi, come ad esempio le #blockchain.

La crittografia è ovunque : nei messaggi di WhatsApp, nei pagamenti online, nei siti di e-commerce. Forse non possiamo vederlo, ma i nostri dati vengono trasformati continuamente per evitare di essere tracciati.

Per tenere il passo con potenziali problemi di #sicurezza, la lunghezza delle chiavi di #crittografia aumenta gradualmente per evitare che attacchi di forza-bruta possano identificarle.

Ma i computer quantistici sono in grado di elaborare un numero enorme di potenziali risultati in parallelo, questo perché a differenza dello 0 e dell’1, viene utilizzato un terzo stato noto come “sovrapposizione”.

Il celebre algoritmo di Shor, se usato da un computer quantistico con #qubit stabili sufficienti, sarà teoricamente in grado di rompere gli attuali algoritmi crittografici come RSA ed Elliptic Curve (ECC) in pochissimo tempo.

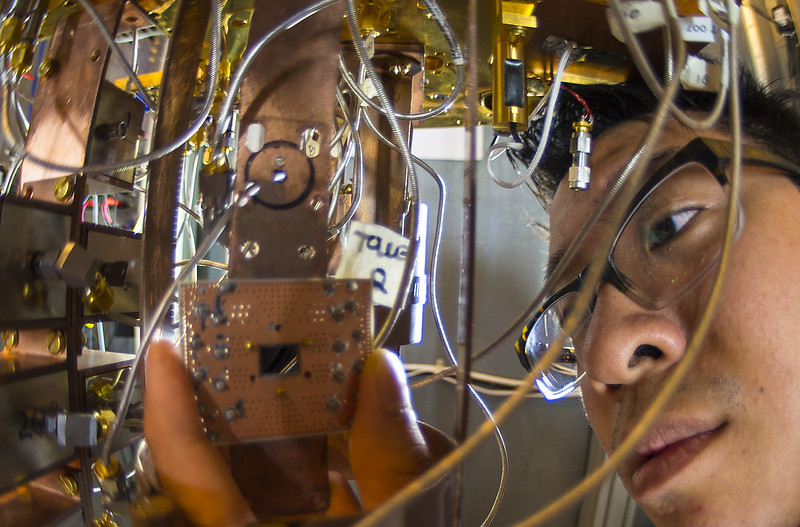

Ciò che impedisce ai computer quantistici di superare quelli normali è che sono difficili da costruire e mantenere in stabilità. Qualsiasi lieve variazione di temperatura o vibrazione può far fallire i calcoli e costringerti a ricominciare tutto da capo. Detto questo, molte aziende, tra cui Google e IBM, hanno fatto molti progressi e la corsa quantistica riempie le pagine dei giornali.

A quando il primo computer quantistico che violerà in maniera stabile RSA?

#redhotcyber #technology #quantumcomputing

https://www.eetimes.com/quantum-computing-is-a-challenge-for-cryptography/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.