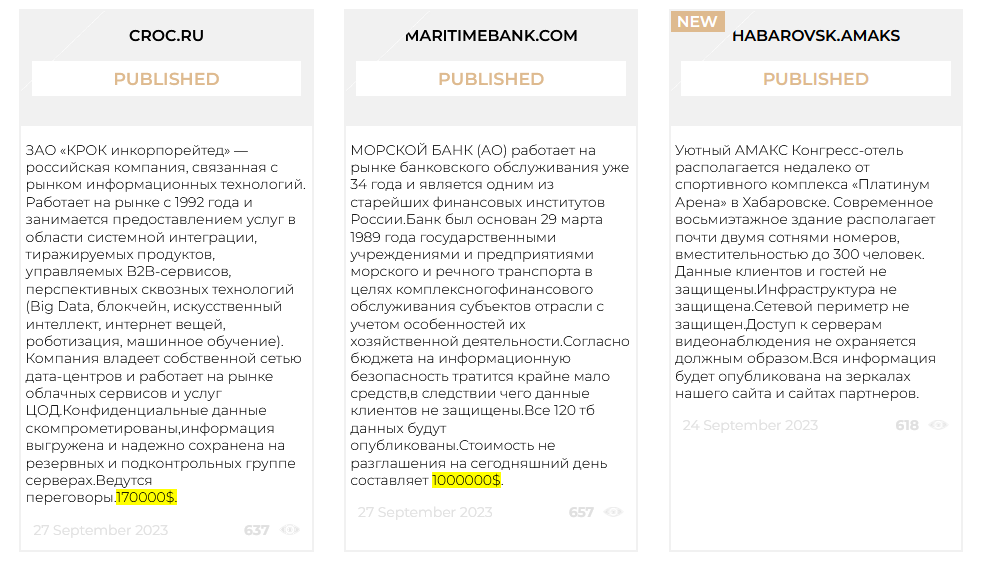

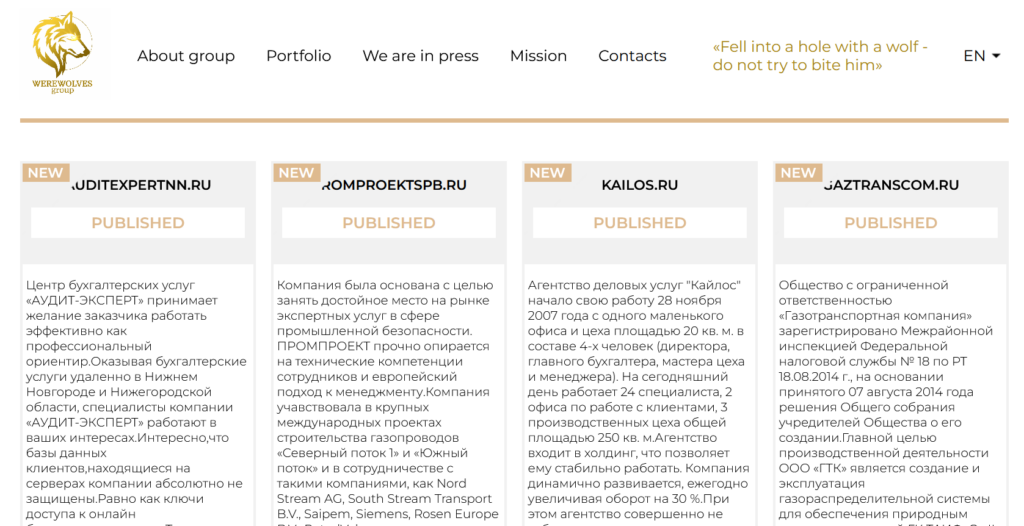

La loro missione è “rafforzare l’immunità informatica delle aziende di tutto il mondo, e questo vale sicuramente la pena”. Si chiamano WereWolves e il loro sito web (accessibile direttamente nel clearweb) sembra un sito di una azienda a tutti gli effetti, ma nei post ci sono le loro violazioni delle aziende.

Si tratta di quello che viene chiamato Data Leak Site (DLS), dove le cyber-gang criminali pubblicano le loro malefatte, sulla base della logica della doppia estorsione. Il sito quindi consente loro di rivendicare un attacco, pubblicare i samples e pubblicare i dati in caso di mancato pagamento del riscatto.

I WereWoles sono un nuovo gruppo ransomware che entrato nel circus del RaaS in autunno 2023. Ha già mietuto molte vittime. Di queste molte in Russia, altre distribuite tra Stati Uniti, Francia, Paesi Bassi, Germania, Serbia e Macedonia.

Tra le nuove bande di ransomware che abbiamo visto nel 2023, i WereWolves è uno dei più importanti con un sito Web completo che offre chiamate di reclutamento per gli affiliati che vogliono unirsi al mondo del dark web.

WereWoles si distingue per il suo approccio individuale alla situazione finanziaria delle aziende. Consapevoli delle fluttuazioni economiche, offrono una prospettiva unica, consentendo discussioni e, in casi eccezionali, anche il supporto gratuito per affrontare sfide finanziarie difficili.

Le informazioni (comprese le informazioni critiche) dopo il caricamento sul DLS da parte degli Affiliati vengono ordinate e analizzate criticamente per determinare il valore dei dati. L’analisi prevede una valutazione giuridico-penale, una valutazione commerciale ed una valutazione in termini di informazioni privilegiate per i concorrenti. In base alla giurisdizione pertinente e alla geolocalizzazione dell’azienda.

Nel caso in cui l’azienda colpita non acconsentirà al pagamento del riscatto, come da policy riportata sul sito la cyber gang riporta che:

L’approccio della gang è da “AUDIT di sicurezza”, dove riportano che “noi non chiediamo somme favolose per ripristinare l’accesso”. Ma ovviamente poi parte l’avvertimento che dice “Se provi a ingannare il team di supporto, tutti i contatti verranno immediatamente interrotti. “

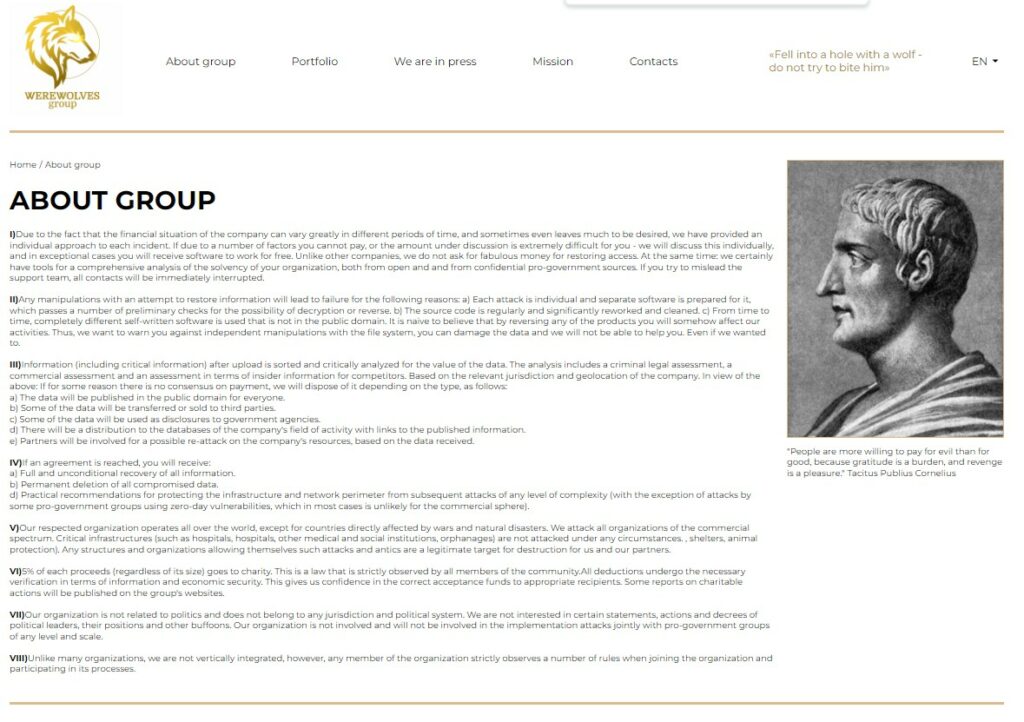

Di seguito riportiamo per intero la sezione “About” tratta dal dat leak site di WereWoles.

I) Dato che la situazione finanziaria dell'azienda può variare notevolmente in diversi periodi di tempo e talvolta lascia anche molto a desiderare, abbiamo previsto un approccio individuale per ogni incidente. Se a causa di una serie di fattori non puoi pagare o l'importo in discussione è estremamente difficile per te, ne discuteremo individualmente e in casi eccezionali riceverai il software per lavorare gratuitamente. A differenza di altre aziende, noi non chiediamo somme favolose per ripristinare l’accesso. Allo stesso tempo: disponiamo sicuramente di strumenti per un'analisi completa della solvibilità della vostra organizzazione, sia da fonti pubbliche che da fonti confidenziali filo-governative. Se provi a ingannare il team di supporto, tutti i contatti verranno immediatamente interrotti.

II) Qualsiasi manipolazione con un tentativo di ripristinare le informazioni porterà al fallimento per i seguenti motivi: a) Ogni attacco è individuale e per questo viene preparato un software separato, che supera una serie di controlli preliminari per la possibilità di decrittazione o inversione. b) Il codice sorgente viene regolarmente e significativamente rielaborato e pulito. c) Di tanto in tanto viene utilizzato software completamente diverso, scritto da sé, che non è di pubblico dominio. È ingenuo credere che invertendo uno qualsiasi dei prodotti si influenzerà in qualche modo le nostre attività. Pertanto, vogliamo metterti in guardia contro le manipolazioni indipendenti del file system, potresti danneggiare i dati e non saremo in grado di aiutarti. Anche se lo volessimo.

III) Le informazioni (comprese le informazioni critiche) dopo il caricamento vengono ordinate e analizzate criticamente per il valore dei dati. L'analisi prevede una valutazione giuridico-penale, una valutazione commerciale ed una valutazione in termini di informazioni privilegiate per i concorrenti. In base alla giurisdizione pertinente e alla geolocalizzazione dell'azienda. Tenuto conto di quanto sopra: Se per qualche motivo non vi è consenso sul pagamento, provvederemo a smaltirlo a seconda della tipologia, come segue:

a) I dati saranno resi pubblici e accessibili a tutti.

b) Alcuni dati verranno ceduti o venduti a terzi.

c) Alcuni dati verranno utilizzati per comunicazioni ad enti pubblici.

d) Verrà effettuata una distribuzione nelle banche dati del settore di attività della società con collegamenti alle informazioni pubblicate.

e) I partner saranno coinvolti per un possibile riattacco alle risorse dell'azienda, sulla base dei dati ricevuti.

IV) Se viene raggiunto un accordo, riceverai:

a) Recupero totale e incondizionato di tutte le informazioni.

b) Cancellazione permanente di tutti i dati compromessi.

d) Raccomandazioni pratiche per proteggere l'infrastruttura e il perimetro della rete da attacchi successivi di qualsiasi livello di complessità (ad eccezione degli attacchi di alcuni gruppi filogovernativi che utilizzano vulnerabilità zero-day, cosa nella maggior parte dei casi improbabile per la sfera commerciale).

V) La nostra rispettata organizzazione opera in tutto il mondo, ad eccezione dei paesi direttamente colpiti da guerre e disastri naturali. Attacchiamo tutte le organizzazioni dello spettro commerciale. Le infrastrutture critiche (come ospedali, ospedali, altre istituzioni mediche e sociali, orfanotrofi) non vengono attaccate in nessun caso. , rifugi, protezione animali). Qualsiasi struttura e organizzazione che si consenta tali attacchi e buffonate costituisce un legittimo obiettivo di distruzione per noi e i nostri partner.

VI) Il 5% di ciascun ricavato (indipendentemente dalla sua dimensione) va in beneficenza. Questa è una legge che viene rigorosamente osservata da tutti i membri della comunità. Tutte le trattenute subiscono la necessaria verifica in termini di sicurezza informativa e economica. Questo ci dà fiducia nella corretta accettazione dei fondi ai destinatari appropriati. Sui siti web del gruppo verranno pubblicati alcuni resoconti delle azioni di beneficenza.

VII) La nostra organizzazione non è legata alla politica e non appartiene ad alcuna giurisdizione e sistema politico. Non ci interessano certe dichiarazioni, azioni e decreti dei leader politici, le loro posizioni e altri buffoni. La nostra organizzazione non è coinvolta e non sarà coinvolta negli attacchi di attuazione congiuntamente a gruppi filogovernativi di qualsiasi livello e scala.

VIII) A differenza di molte organizzazioni, non siamo integrati verticalmente, tuttavia, qualsiasi membro dell'organizzazione osserva rigorosamente una serie di regole quando si unisce all'organizzazione e partecipa ai suoi processi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…