Questa settimana il malware StrRat ha nuovamente interessato il territorio italiano. Il CERT-AGID è quindi tornato a studiare il nuovo campione al fine di fornire un rapido strumento di decodifica per gli analisti.

Ricordiamo che StrRat è un Remote Access Trojan (RAT) scritto in Java e progettato principalmente per il furto di informazioni, dotato anche di funzionalità di backdoor.

Utilizza un’architettura a plugin per offrire accesso remoto completo agli aggressori e include funzionalità mirate al furto di credenziali, al keylogging e all’integrazione di plugin aggiuntivi.

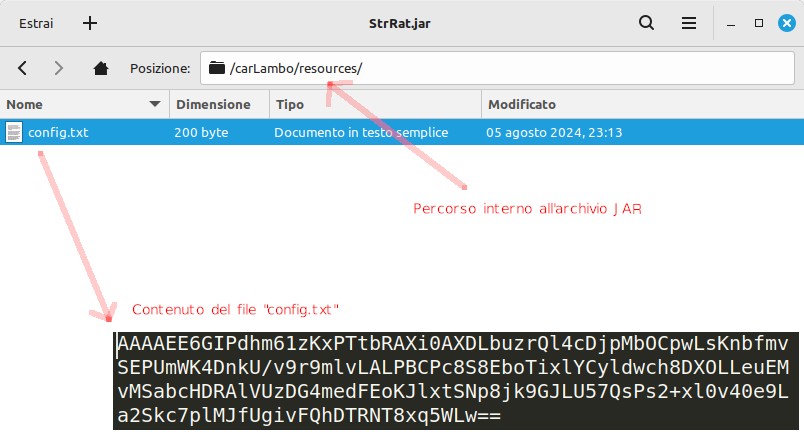

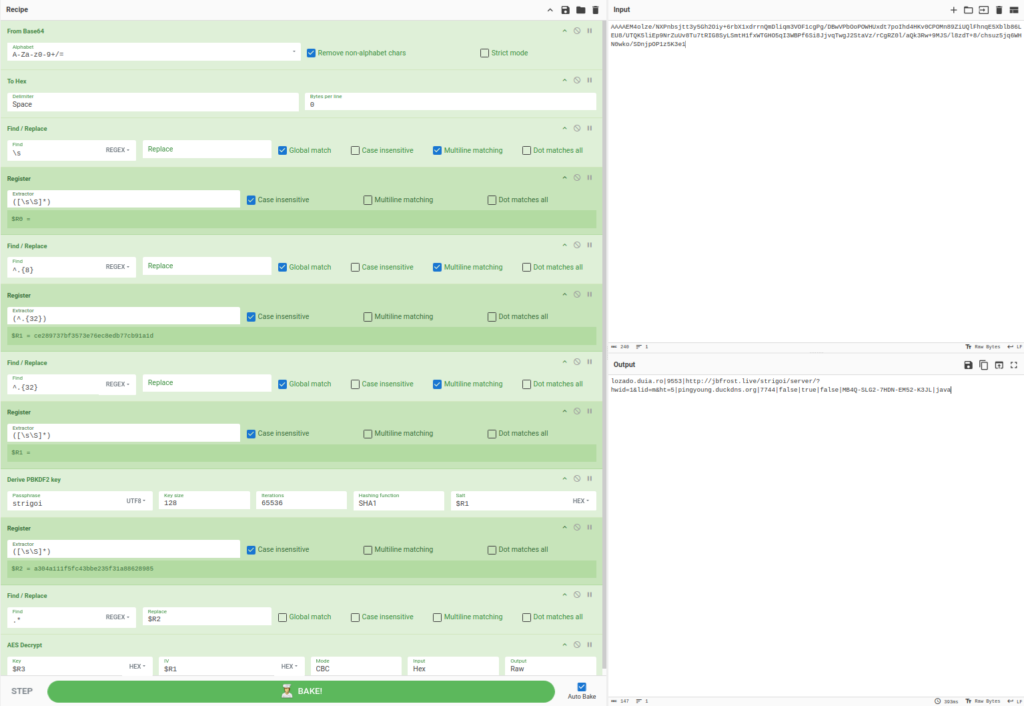

Poiché tutte le informazioni utili relative al C2, alla porta e al URL per il download dei plugin, sono cifrate all’interno del file config.txt a corredo e la decodifica è stata già documentata, il CERT-AgID ha creato una ricetta CyberChef che sfrutta funzioni avanzate per facilitare e accelerare il processo di decodifica.

Il concetto è semplice: la ricetta prende un input codificato in Base64, lo decodifica in esadecimale, pulisce il testo rimuovendo spazi bianchi, estrae la chiave e IV, deriva una chiave utilizzando PBKDF2 e infine utilizza AES per decrittare i dati rimanenti. Il tutto è basato su una chiave segreta generata a partire dalla password nota “strigoi“.

Link: Ricetta CyberChef

Nota: La ricetta è efficace per tutti i campioni di StrRat rilevati negli ultimi 3 anni, poiché sono basati sulla password nota ‘strigoi’. Tuttavia, se la password dovesse cambiare, potrebbe essere necessario aggiornare la ricetta per continuare a garantire la decodifica corretta.”

Al fine di rendere pubblici i dettagli del campione analizzato si riportano di seguito gli IoC ricavati:

Link: Download IoC

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…