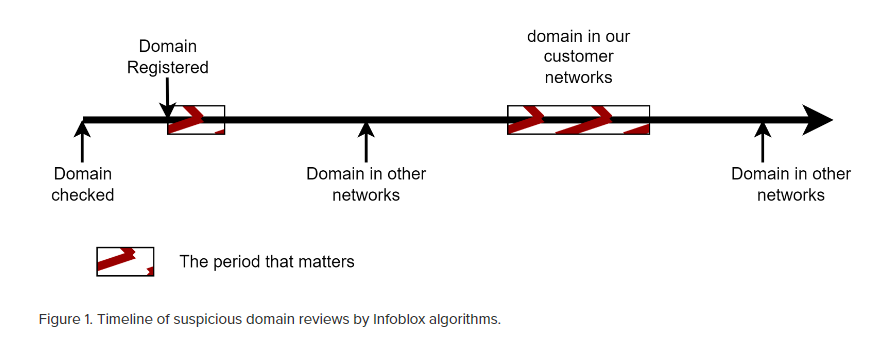

Gli esperti di Infoblox hanno scoperto un nuovo set di malware chiamato “Decoy Dog”. Decoy Dog aiuta gli aggressori a eludere i metodi di rilevamento standard attraverso l'”invecchiamento del dominio” strategico e la clonazione delle query DNS e per creare una buona reputazione con i fornitori di sicurezza.

I ricercatori di Infoblox hanno scoperto tale malware all’inizio di questo mese analizzando oltre 70 miliardi di record DNS alla ricerca di segni di attività sospette.

Gli esperti riferiscono che l’impronta DNS di Decoy Dog è estremamente rara e unica tra i 370 milioni di domini attivi su Internet, rendendo molto più facile l’identificazione e il monitoraggio. Decoy Dog ha portato rapidamente alla scoperta di diversi server C2 associati alla stessa operazione.

Ulteriori indagini hanno rivelato che i tunnel DNS dei domini scoperti avevano caratteristiche che puntavano a Pupy RAT, un trojan di accesso remoto distribuito dal toolkit Decoy Dog.

Pupy RAT è un toolkit post-sfruttamento open source popolare tra gli aggressori statali per la sua azione invisibile, il supporto per le comunicazioni C2 crittografate e l’assistenza nel collaborare e coordinarsi con altri utenti dello strumento.

Il progetto Pupy RAT supporta i payload su tutti i principali sistemi operativi desktop e mobili, inclusi Windows, macOS, Linux e Android. Come altri RAT, consente agli aggressori di eseguire comandi in remoto, elevare privilegi, rubare credenziali e diffondersi in una rete compromessa.

Gli analisti hanno riscontrato un comportamento diverso dei beacon DNS su tutti i domini honeypot configurati per seguire uno schema specifico di query DNS generate periodicamente.

L’operazione Decoy Dog è iniziata all’inizio dello scorso aprile ed è rimasta inosservata per più di un anno.

Infoblox ha elencato i domini Decoy Dog nel proprio rapporto e li ha aggiunti all’elenco dei “Domini sospetti” per aiutare gli analisti della sicurezza e le organizzazioni a proteggersi da questa sofisticata minaccia.

La società ha anche condiviso indicatori di compromissione sul suo repository GitHub pubblico, che può essere utilizzato per aggiungere manualmente alle blacklist.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…