Nel mondo sotterraneo della cybercriminalità, esistono figure meno note ma fondamentali per orchestrare attacchi di vasta scala: gli Initial Access Broker (IAB). A differenza dei gruppi ransomware o dei malware-as-a-service, gli IAB non colpiscono direttamente, ma forniscono l’accesso iniziale alle infrastrutture compromesse.

Sono i trafficanti di porte d’ingresso per tutto ciò che può venire dopo: furti di dati, ransomware, spionaggio.

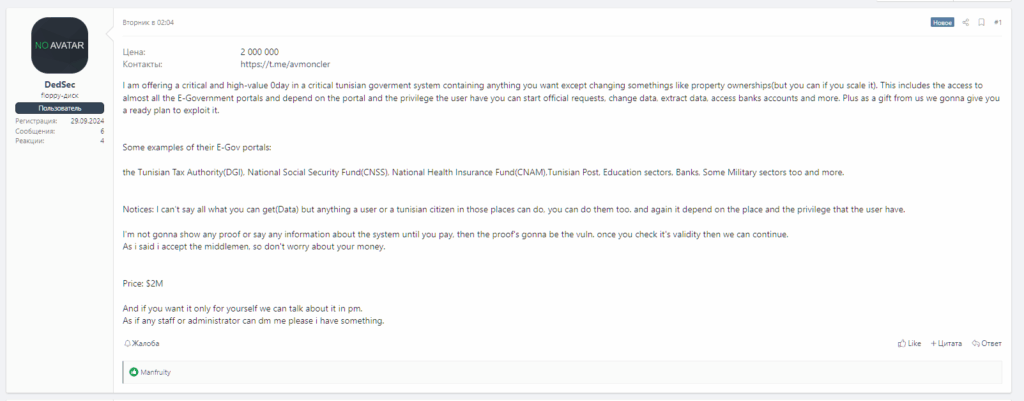

Uno degli esempi più inquietanti è emerso di recente da un forum underground, dove l’utente DedSec ha messo in vendita una 0-day nei sistemi critici del governo tunisino, dichiarando apertamente: “Offro una 0day critico in un sistema governativo tunisino che garantisce accesso a quasi tutti i portali E-Government… DGI, CNSS, CNAM, poste, banche, settori militari.”

Il prezzo? Due milioni di dollari, con tanto di supporto incluso: un piano d’attacco già pronto per sfruttare la vulnerabilità.

Sto offrendo un 0day critico e di alto valore in un sistema governativo tunisino che contiene tutto ciò che si desidera, tranne la modifica di alcune cose come la modifica delle proprietà (ma è possibile se si scala). Questo include l'accesso a quasi tutti i portali di E-Government e, a seconda del portale e dei privilegi dell'utente, è possibile avviare richieste ufficiali, modificare dati, estrarre dati, accedere a conti bancari e altro ancora. Inoltre, come regalo da parte nostra, vi daremo un piano pronto per sfruttarlo.

Alcuni esempi di portali E-Gov:

l'Autorità fiscale tunisina (DGI), la Cassa nazionale di previdenza sociale (CNSS), la Cassa nazionale di assicurazione malattia (CNAM), le Poste tunisine, i settori dell'istruzione, le banche, alcuni settori militari e altro ancora.

Avvertenze: Non posso dire tutto ciò che si può ottenere (dati), ma tutto ciò che un utente o un cittadino tunisino in questi luoghi può fare e ancora una volta dipende dal luogo e dal privilegio che l'utente ha.

Non mostrerò alcuna prova né dirò alcuna informazione sul sistema finché non pagherete, allora la prova sarà la vuln. una volta che ne avrete verificato la validità, potremo continuare. Come ho detto, accetto gli intermediari, quindi non preoccupatevi dei vostri soldi.

Prezzo: $2M

E se lo vuoi solo per te stesso possiamo parlarne in pm.Gli Initial Access Broker sono intermediari criminali specializzati nel violare sistemi informatici per poi rivendere l’accesso ad altri attori malevoli. Questi ultimi possono essere:

Un IAB non ha bisogno di sfruttare direttamente la falla. Il suo compito è quello di scovare la vulnerabilità, penetrarla silenziosamente, e poi metterla sul mercato. In molti casi, sfruttano vulnerabilità 0-day, cioè sconosciute anche ai fornitori di software. Nel caso del governo tunisino, DedSec afferma che con questa 0-day sia possibile:

La pericolosità non risiede solo nel danno economico o nella violazione della privacy, ma nel fatto che questo tipo di accesso potrebbe essere usato da attori geopolitici per destabilizzare intere nazioni.

È proprio in scenari come questo che la Cyber Threat Intelligence diventa essenziale. Le CTI permettono a governi e aziende di:

Una CTI efficace consente non solo di reagire, ma di prevenire, evitando che un accesso iniziale diventi un attacco su larga scala. La figura degli Initial Access Broker è spesso invisibile al grande pubblico, ma rappresenta la miccia che accende il fuoco. In un contesto dove una vulnerabilità venduta per 2 milioni di dollari può compromettere l’intera infrastruttura digitale di uno Stato, la minaccia non può più essere sottovalutata.

La difesa non può più essere reattiva.

Serve intelligence, monitoraggio costante e collaborazione internazionale. Prima che l’accesso diventi un attacco.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…