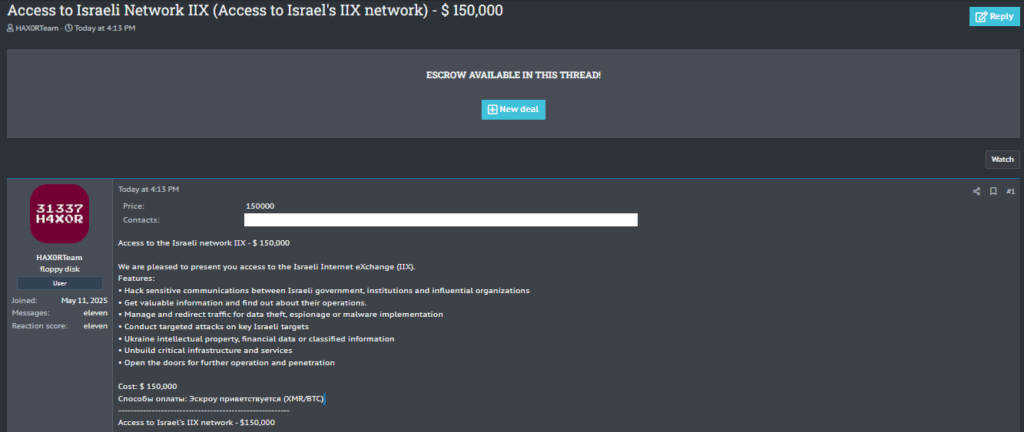

Un’inserzione pubblicata nelle scorse ore sul forum underground XSS ha attratto la mia attenzione: un gruppo chiamato HAXORTeam ha messo in vendita l’accesso alla rete interna di IIX (Israeli Internet eXchange), l’Internet Exchange ufficiale dello Stato di Israele. Prezzo richiesto: 150.000 dollari, pagabili in Monero o Bitcoin, con servizio di escrow incluso.

“Hack sensitive communications between Israeli government, institutions and influential organizations”

— HAXORTeam, XSS Forum, 13 maggio 2025

Nel post pubblicato alle 16:13 (UTC+3), il gruppo criminale descrive con orgoglio le potenzialità dell’accesso offerto:

Il post è firmato da un utente con nickname HAXORTeam, appena registrato (11 maggio 2025) ma già con punteggio di “reazione” pari a 11.

L’IIX non è un semplice nodo: è la spina dorsale della connettività nazionale israeliana. È l’infrastruttura tramite cui i principali ISP, enti pubblici e fornitori cloud si interconnettono per scambiarsi dati in modo diretto, veloce e resiliente.

Un attore con accesso privilegiato alla sua rete interna può:

L’Israel Internet Exchange (IIX), gestito dalla Israel Internet Association (ISOC-IL), è il principale punto di interconnessione tra i provider Internet israeliani con connessioni che vanno da 1 fino a 200 Gbit. È qui che gli ISP si “incontrano” per scambiarsi il traffico in modo diretto, senza passare per dorsali internazionali o cavi sottomarini. Una struttura essenziale per garantire latenza minima, risparmio economico e sovranità digitale.

Dal punto di vista tecnico, l’IIX è uno switch a Layer3 (routing) collocato nel data center sotterraneo Med-1, uno dei più grandi del Paese. Gli operatori che vogliono fare peering devono stabilire un collegamento fisico, nel rispetto delle policy definite dallo statuto IIX. Una volta connessi, il traffico tra i vari ISP israeliani può fluire in modo locale, senza deviazioni verso hub europei.

Quello in vendita oggi non è un caso isolato. Gli Internet Exchange sono da anni un obiettivo privilegiato degli attori statali e dei gruppi APT, per le loro potenzialità di sorveglianza e sabotaggio.

Questi episodi dimostrano che l’accesso a un IXP non è un semplice breach tecnico, ma una leva di potere strategico, utile per spionaggio, destabilizzazione e warfare digitale.

Il riferimento a target specifici ucraini nel post (citando “Ukraine intellectual property, financial or classified information”) suggerisce anche connessioni con attori filo-russi, o quantomeno una visione transnazionale dell’attacco, coerente con le tattiche dei gruppi APT sponsorizzati da stati.

Sebbene il prezzo di 150.000$ sia elevato risulta compatibile con l’interesse di soggetti avanzati (militari, intelligence, gruppi APT) disposti a pagare cifre alte per penetrare nodi di rilevanza critica.

In particolare, è plausibile che il venditore agisca come Initial Access Broker, ossia un intermediario che compromette infrastrutture e poi rivende l’accesso a gruppi più organizzati, capaci di monetizzarlo attraverso sabotaggi, intelligence o ransomware.

Questa annuncio rappresenta un precedente pericoloso: la compromissione di un Internet Exchange equivale a colpire il sistema nervoso digitale di una nazione. Non si tratta solo di un rischio teorico, ma di una minaccia immediata alla sicurezza nazionale e globale, con ripercussioni su intelligence, difesa e stabilità geopolitica.

In attesa di una risposta ufficiale dalle autorità israeliane o da ISOC-IL, resta una certezza: il cybercrime si sta evolvendo, e ora punta direttamente ai punti vitali dell’infrastruttura Internet globale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…