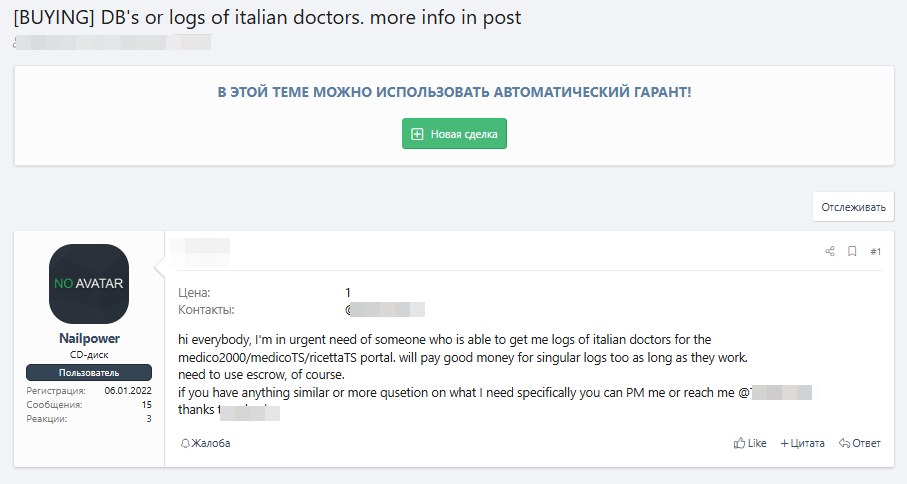

Spesso parliamo di “dati sanitari” e dell’interesse dei criminali informatici a queste preziose informazioni, sulle quali abbiamo scritto anche specifici articoli sul tema. Un recente annuncio pubblicato su un forum underground in lingua russa mette in luce una delle pratiche più diffuse e pericolose: la richiesta di database o log contenenti informazioni sui medici italiani.

Questo tipo di dati, se finisse nelle mani sbagliate, potrebbe essere utilizzato per una vasta gamma di attività criminali, tra cui frodi, ricatti e accessi non autorizzati ai sistemi sanitari.

Ciao a tutti, ho urgente bisogno di qualcuno che mi possa procurare i registri dei medici italiani per il portale medico2000/medicoTS/ricettaTS. pagherò cifre elevate per singoli tronchi, fintanto che funzioneranno.

E' necessario utilizzare il deposito a garanzia, ovviamente.

se hai qualcosa di simile o altre domande su ciò di cui ho bisogno in modo specifico puoi mandarmi un messaggio privato o contattarmi @T*******

grazie *****

I forum underground e i marketplace del dark web fungono da punto di incontro tra domanda e offerta di dati sensibili. Qui, hacker, truffatori e cybercriminali possono acquistare informazioni preziose come credenziali di accesso, dati sanitari, numeri di carte di credito e molto altro. I prezzi variano in base alla qualità e alla rarità delle informazioni: più un dato è esclusivo e aggiornato, maggiore sarà il suo valore.

Le informazioni sottratte possono essere sfruttate in vari modi:

Uno degli aspetti più preoccupanti di questo traffico illecito è la possibilità che i dati rubati vengano rivenduti più volte. Un hacker potrebbe vendere lo stesso set di credenziali a più acquirenti, moltiplicando il rischio per le vittime. Inoltre, le informazioni raccolte vengono spesso utilizzate per compiere attacchi più sofisticati, come spear phishing o campagne di ingegneria sociale, mettendo a rischio non solo i singoli individui ma anche intere istituzioni.

Per contrastare il fenomeno del cybercrime e la vendita di dati sensibili, è essenziale adottare misure di sicurezza adeguate:

La richiesta di database di medici italiani evidenzia ancora una volta quanto sia elevata la domanda di dati sensibili nei mercati underground. Proteggere le proprie informazioni e quelle dei pazienti non è mai stato così cruciale. La cybersecurity non è solo una questione tecnica, ma una responsabilità collettiva.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.