In un panorama di minacce informatiche in continua evoluzione, è fondamentale per i professionisti della sicurezza rimanere informati sulle ultime tecniche di attacco e sulle strategie di difesa. Il Kerberoasting è una di queste tecniche, che negli ultimi anni ha guadagnato popolarità tra gli aggressori informatici, come dimostra l’aumento del suo utilizzo da parte di gruppi come FIN12, VICE SPIDER, APT40 e Akira.

Questo attacco, che prende di mira il protocollo di autenticazione Kerberos ampiamente utilizzato negli ambienti Active Directory di Microsoft consente agli aggressori di rubare credenziali e muoversi lateralmente all’interno di una rete, compromettendo potenzialmente interi sistemi e causando violazioni di dati, escalation di privilegi e interruzioni operative.

Questo articolo si propone di fornire un’analisi approfondita del Kerberoasting, esplorandone i meccanismi, le fasi di un attacco, gli strumenti utilizzati e le possibili contromisure. L’obiettivo è quello di rendere il concetto di Kerberoasting comprensibile sia agli esperti del settore che agli appassionati di cybersecurity, offrendo una panoramica completa e dettagliata di questa minaccia, come suggerito nel passaggio 7 delle istruzioni di ricerca.

Il Kerberoasting è una tecnica di attacco “post-compromissione”, il che significa che viene utilizzata dopo che un aggressore ha già ottenuto un punto d’appoggio all’interno di una rete. L’attacco sfrutta una debolezza intrinseca del protocollo Kerberos, che consente a qualsiasi utente autenticato nel dominio di richiedere “ticket di servizio” per gli account associati a un Service Principal Name (SPN).

In parole semplici, un SPN è un identificativo univoco che associa un servizio a un account utente all’interno di Active Directory. Gli account di servizio sono utilizzati per eseguire applicazioni o servizi critici e spesso dispongono di privilegi elevati.

Il problema è che questi ticket di servizio sono crittografati utilizzando l’hash della password dell’account di servizio. Se la password è debole o facilmente indovinabile, l’aggressore può estrarre il ticket e decifrarlo offline, ottenendo l’accesso all’account di servizio e ai suoi privilegi.

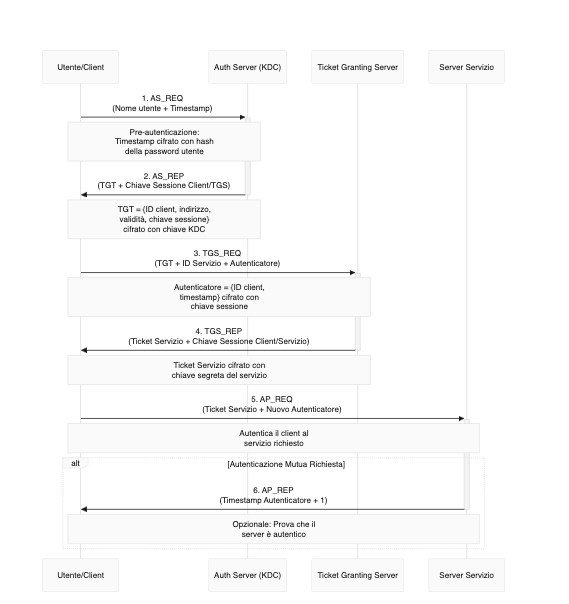

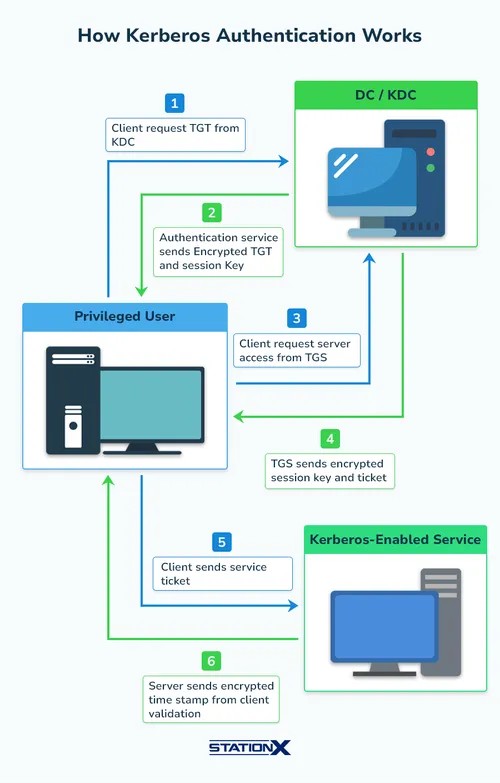

Prima di addentrarci nei dettagli del Kerberoasting, è fondamentale comprendere il funzionamento del protocollo Kerberos. Kerberos è un protocollo di autenticazione progettato per garantire la sicurezza delle comunicazioni tra client e server in una rete. Il suo funzionamento si basa su un sistema di “ticket” che vengono rilasciati da un Key Distribution Center (KDC).

Il KDC è un componente fondamentale di Kerberos e funge da autorità di fiducia per l’autenticazione. Quando un utente desidera accedere a un servizio, il suo client invia una richiesta al KDC. Il KDC verifica l’identità dell’utente e, se l’autenticazione ha esito positivo, rilascia un Ticket Granting Ticket (TGT). Il TGT è essenzialmente una “chiave” che consente all’utente di richiedere ticket di servizio (service ticket) per accedere a specifici servizi.

I service ticket sono ciò che autorizza un utente ad accedere a un determinato servizio. Una parte di questo ticket è crittografata con l’hash della password dell’account del servizio, ed è proprio questo il punto debole che il Kerberoasting sfrutta.

Gli aggressori sfruttano il fatto che qualsiasi utente autenticato può richiedere ticket di servizio, indipendentemente dai privilegi dell’account. Questi ticket, come menzionato in precedenza, sono crittografati con l’hash della password dell’account di servizio.

Ottenendo un numero sufficiente di ticket, l’aggressore può poi tentare di decifrarli offline, utilizzando tecniche di forza bruta o dizionari. La debolezza di molte password degli account di servizio rende questo attacco spesso efficace.

Un attacco Kerberoasting si articola in diverse fasi:

ldapsearch -h dc.domain.com -b "dc=domain,dc=com" -s sub "(servicePrincipalName=*)" -l userPrincipalName,servicePrincipalName

Esistono diversi strumenti e tecniche che gli aggressori possono utilizzare per eseguire un attacco Kerberoasting. Alcuni degli strumenti più diffusi includono:

| Strumento | Descrizione | Funzionalità |

|---|---|---|

| Rubeus | Toolset per sfruttare Kerberos | Estrazione di ticket, cracking di ticket |

| Mimikatz | Estrazione e decifrazione di ticket Kerberos | Dump della memoria, estrazione di credenziali |

| Impacket | Collezione di classi Python per lavorare con i protocolli di rete | Esecuzione di attacchi di rete, inclusi Kerberoasting |

| Nidem/Kerberoast | Script PowerShell per Kerberoasting | Automazione dell’attacco |

| John the Ripper | Strumento di cracking delle password | Forza bruta, dizionari |

| Hashcat | Strumento di cracking delle password | Forza bruta, dizionari, GPU acceleration |

Approfondimento sugli strumenti:

Fortunatamente, esistono diverse contromisure che le organizzazioni possono adottare per mitigare il rischio di Kerberoasting:

Consigli pratici:

Rilevare un attacco Kerberoasting può essere complesso, in quanto molte azioni svolte dall’aggressore simulano il comportamento di un utente normale. Tuttavia, ci sono alcuni segnali che possono indicare un attacco in corso:

Tecniche di rilevamento avanzate:

Nonostante le contromisure disponibili, il Kerberoasting rimane una minaccia persistente. L’evoluzione delle tecniche di attacco e l’utilizzo di strumenti sempre più sofisticati, come l’accelerazione GPU per il cracking delle password rendono necessario un continuo aggiornamento delle strategie di difesa.

Possibili direzioni di ricerca e sviluppo:

Il Kerberoasting rappresenta una minaccia reale e crescente per gli ambienti Active Directory. La sua efficacia è in aumento grazie all’utilizzo di GPU per accelerare le tecniche di cracking delle password. Tuttavia, con una corretta implementazione delle contromisure e una costante attenzione alla sicurezza, le organizzazioni possono ridurre significativamente il rischio di subire attacchi Kerberoasting e proteggere i propri dati e sistemi.

È importante sottolineare che il Kerberoasting è solo una delle tante tecniche di attacco che gli aggressori possono utilizzare per compromettere gli ambienti Active Directory. Per una protezione completa, è fondamentale adottare un approccio olistico alla sicurezza, che includa la protezione delle identità, il monitoraggio delle attività sospette e l’aggiornamento costante delle policy di sicurezza. La sicurezza di Active Directory è un elemento cruciale per la sicurezza informatica di un’organizzazione, e la sua protezione richiede un impegno continuo e una strategia multilivello.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…