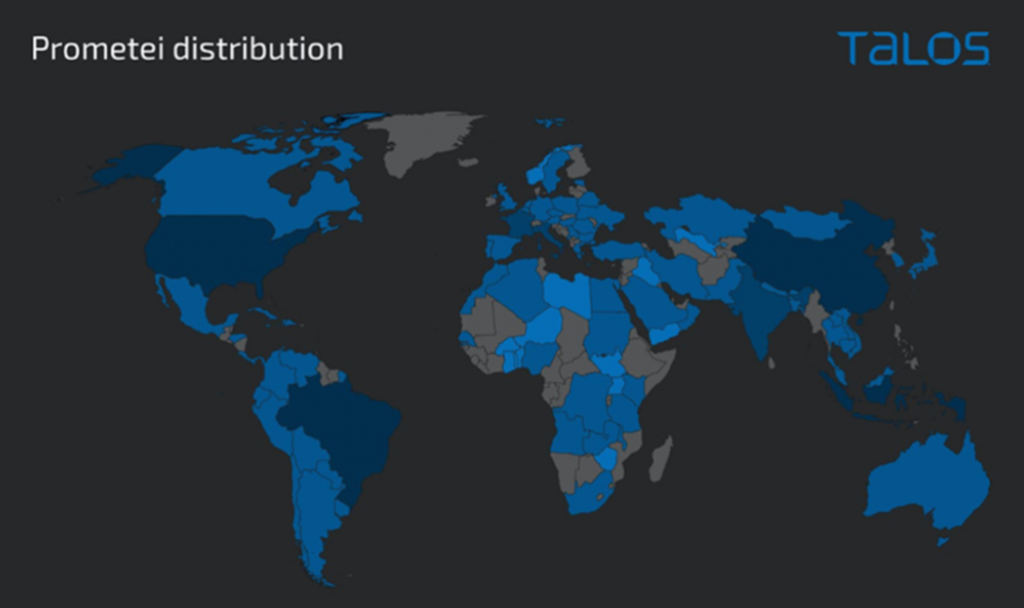

Da novembre a marzo di quest’anno, una versione aggiornata della botnet Prometei ha infettato più di 10.000 sistemi in tutto il mondo. Le infezioni sono nella maggior parte registrate in Brasile, Indonesia e Turchia.

Prometei, è stata scoperta per la prima volta nel 2016. Si tratta di una botnet modulare con un ampio set di componenti e diversi metodi di distribuzione, incluso lo sfruttamento delle vulnerabilità in Microsoft Exchange Server. Nell’ultima variante del malware, “Prometei V3”, gli autori hanno notevolmente migliorato la sua invisibilità nel sistema bersaglio.

I motivi alla base della diffusione di questa botnet multipiattaforma sono principalmente di natura finanziaria, poiché gli host infetti vengono utilizzati per estrarre criptovaluta e raccogliere credenziali.

La sequenza di attacco è la seguente: dopo aver avuto accesso al sistema di destinazione, viene eseguito un comando PowerShell per scaricare il payload della botnet da un server remoto. Il modulo Prometei viene quindi utilizzato per ottenere l’effettivo payload di cryptomining e altri componenti ausiliari.

Alcuni di questi moduli funzionano come distributori progettati per caricare malware tramite Remote Desktop Protocol (RDP), Secure Shell (SSH) e Samba (SMB).

Prometei v3 si distingue anche per l’utilizzo del Domain Generation Algorithm (DGA) per creare l’ infrastruttura C2. Inoltre, contiene un meccanismo di aggiornamento automatico e un insieme esteso di comandi per la raccolta di dati sensibili e l’acquisizione di un host.

Ultimo ma non meno importante, il malware distribuisce un server web Apache associato a una web shell basata su PHP che è in grado di eseguire comandi con codifica Base64 ed eseguire caricamenti di file.

“Questa recente aggiunta di nuove funzionalità indica che gli operatori di Prometei aggiornano costantemente la botnet e aggiungono nuove funzionalità”, hanno affermato in una nota i ricercatori di Cisco Talos.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…