Le backdoor come sappiamo sono ovunque e qualora presenti possono essere utilizzate sia da chi le ha richieste ma anche a vantaggio di chi le ha scoperte e questo potrebbe essere un caso emblematico su questo argomento.

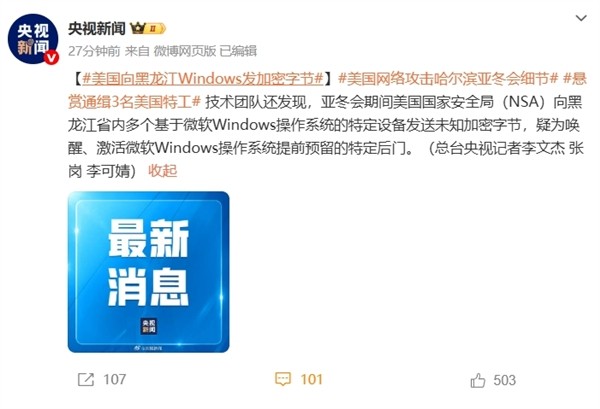

Durante i Giochi Asiatici Invernali del 2025 a Harbin, in Cina, si è verificato un grave incidente di cybersicurezza: le autorità cinesi hanno accusato la National Security Agency (NSA) degli Stati Uniti di aver orchestrato una serie di attacchi informatici mirati contro i sistemi informativi dell’evento e le infrastrutture critiche della provincia di Heilongjiang.

Secondo quanto riportato da MyDrivers, l’NSA avrebbe utilizzato tecniche avanzate per infiltrarsi nei sistemi basati su Windows, inviando pacchetti di dati criptati per attivare presunte backdoor preinstallate nei sistemi operativi Microsoft .

Le indagini, condotte dal Centro Nazionale per la Risposta alle Emergenze di Virus Informatici e da esperti di sicurezza informatica, hanno rivelato che gli attacchi si sono concentrati su applicazioni specifiche, infrastrutture critiche e settori sensibili. Le tecniche impiegate includevano l’uso di vulnerabilità sconosciute, attacchi di forza bruta e scansioni mirate per individuare file sensibili. In totale, si sono registrati oltre 270.000 tentativi di intrusione, colpendo sistemi cruciali come quelli per la gestione delle informazioni dell’evento, la logistica e la comunicazione .

Un aspetto particolarmente preoccupante è stato l’invio di dati criptati a dispositivi Windows nella regione, presumibilmente per attivare backdoor integrate nel sistema operativo. Questa scoperta solleva interrogativi sulla sicurezza dei sistemi informatici e sulla possibilità che esistano vulnerabilità intenzionalmente lasciate aperte nei software commerciali.

Le autorità cinesi hanno identificato tre agenti della NSA e due istituzioni accademiche statunitensi come responsabili degli attacchi, emettendo mandati di cattura internazionali. Questo episodio ha intensificato le tensioni tra Cina e Stati Uniti nel campo della cybersicurezza, evidenziando la crescente importanza della protezione delle infrastrutture digitali in eventi di rilevanza internazionale.

La comunità internazionale è ora chiamata a riflettere sulla necessità di stabilire norme e accordi per prevenire simili attacchi in futuro. La cooperazione tra nazioni e la trasparenza nello sviluppo e nella gestione dei sistemi informatici diventano fondamentali per garantire la sicurezza e la fiducia nel cyberspazio.

In conclusione, l’incidente di Harbin rappresenta un campanello d’allarme sulla vulnerabilità delle infrastrutture digitali e sull’urgenza di affrontare le minacce cibernetiche con strategie coordinate e proattive a livello globale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…