Patchwork, un gruppo di hacker indiano noto anche con nomi bizzarri come Hangover Group, Dropping Elephant, Chinastrats e Monsoon, ha dimostrato il vecchio detto che “sbagliare è umano”, ma per incasinare davvero le cose devi essere un criminale informatico.

Gli hacker, che sono diventati famosi per aver lanciato attacchi di spear phishing contro le istituzioni pakistane, sono riusciti a infettarsi con il proprio Trojan di accesso remoto (RAT) a gennaio, secondo gli esperti di Malwarebytes.

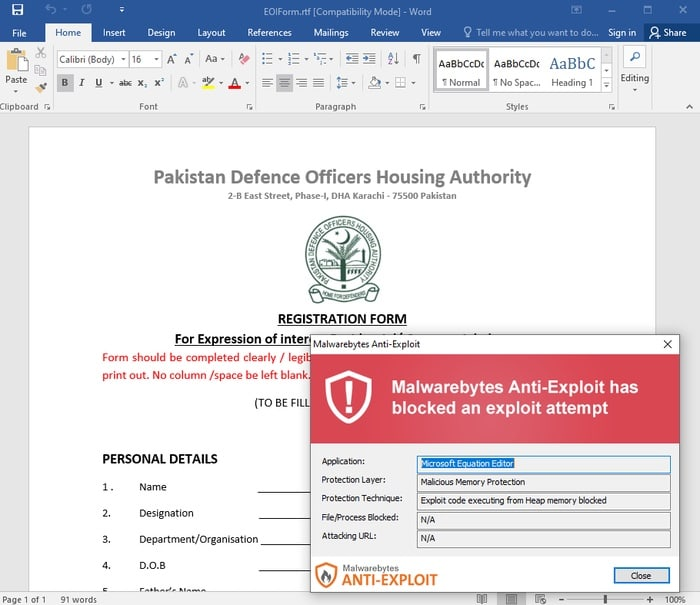

In un post sul blog, i ricercatori di sicurezza di Malwarebytes descrivono come hanno trovato una nuova variante del BADNEWS RAT (soprannominato Ragnatela), rilasciato tramite e-mail di spear phishing che fingeva di provenire dalle autorità pakistane.

Le indagini dei ricercatori hanno scoperto che un certo numero di istituzioni pakistane erano state compromesse con successo da questo RAT:

Tuttavia, è stato anche scoperto che il gruppo di hacker era riuscito a infettare anche la propria macchina di sviluppo e il RAT aveva catturato le sequenze di tasti dei criminali insieme agli screenshot dei propri computer.

I ricercatori di Malwarebytes sono stati in grado di scoprire che gli hacker stavano eseguendo sia VirtualBox che VMware sui loro computer, con layout di tastiera sia inglesi che indiani.

Inoltre, con una certa perplessità, i ricercatori hanno scoperto che il computer del gruppo Patchwork stava segnalando che il tempo in quel momento era “nuvoloso con 19 gradi e che non hanno ancora aggiornato il loro Java”.

Sicuramente ogni criminale informatico esperto dovrebbe capire l’importanza di tenersi aggiornato con le proprie patch di sicurezza. Anche per loro esiste la consapevolezza al rischio.

Tuttavia, ogni speranza non è persa. Sembra che gli hacker utilizzino le VPN CyberGhost e VPN Secure nel tentativo di nascondere il loro indirizzo IP quando accedono agli account e-mail delle loro vittime. Quindi almeno stanno cercando di non essere del tutto incompetenti.

Malwarebytes afferma che questa è la prima volta che vede il gruppo di hacker Patchwork, attivo dal 2015, prendere di mira ricercatori di medicina molecolare e scienze biologiche.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…