Neurodiversità in una squadra significa avere persone con mentalità diverse. Securityweek, con l’aiuto degli esperti di Bugcrowd e Tall Poppy, ha deciso di esplorare se la neuro diversità la quale può portare a qualcosa di nuovo e positivo nei team di sicurezza informatica, oltre alla diversità generale.

In parole povere, le persone sono divise in due categorie: con un tipo di pensiero neurotipico e neurodivergente. La mentalità neurotipica è la più comune. È impossibile scegliere un modo di pensare, questo è qualcosa che ci viene dato dalla nascita.

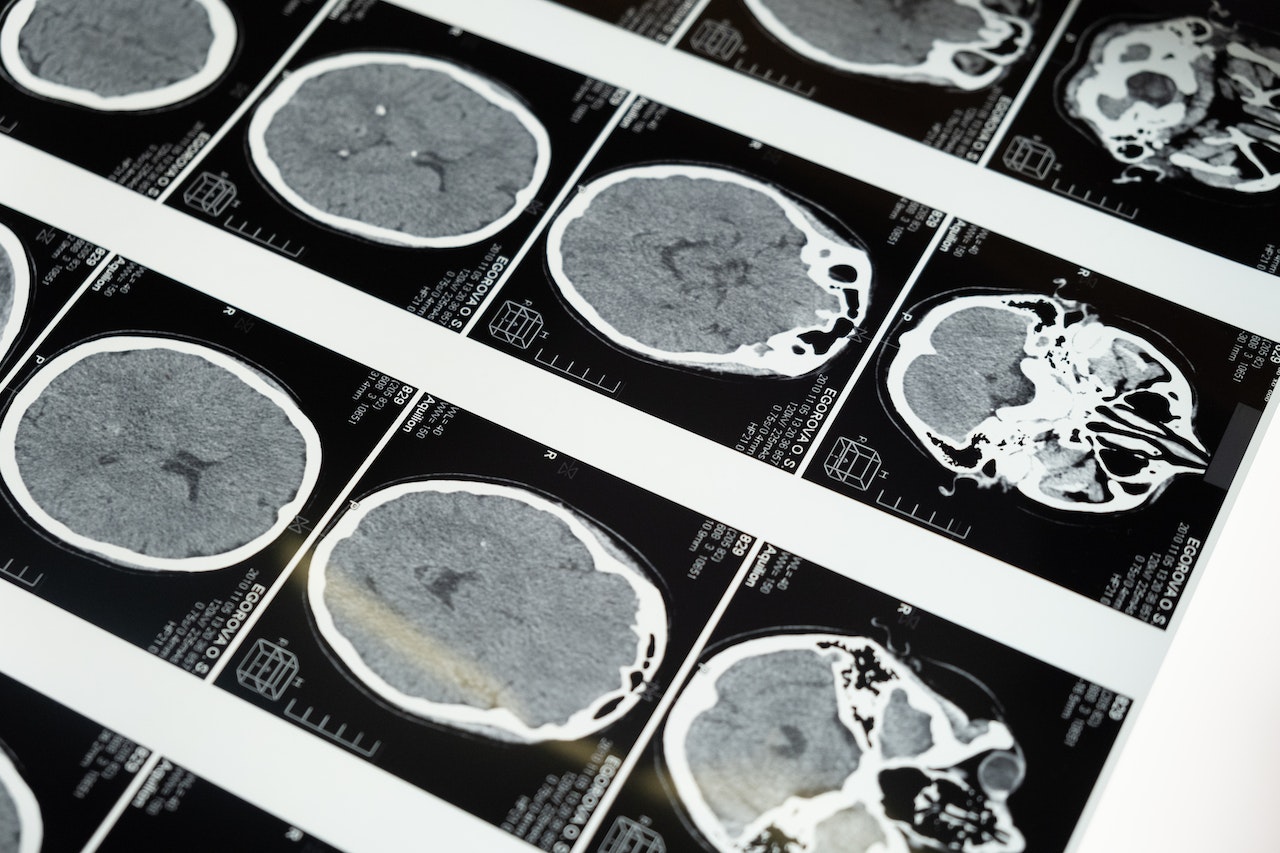

Il cervello neurotipico è facilmente distratto, eccessivamente sociale e manca di attenzione ai dettagli e alla routine. Questo è il cervello che la natura ha assegnato alla maggior parte delle persone sul pianeta.

Al contrario, il cervello neurodivergente non è gravato dalle complessità sociali, ha una maggiore attenzione ai dettagli, può concentrarsi ed è molto difficile distrarlo (il cosiddetto hyperfocus).

Ancora più importante, tuttavia, un tale cervello è in grado di pensare in modo non lineare.

L’iperfocalizzazione e il pensiero non lineare sono molto importanti per risolvere i problemi di sicurezza informatica. Tuttavia, la neurodivergenza è un fenomeno raro e, come per tutte le minoranze, le condizioni affinché possa prosperare devono essere fornite dalla maggioranza.

Le persone con un tipo di pensiero neurodivergente possono concentrarsi a lungo sullo stesso argomento: questa si chiama anche iperfocalizzazione. Queste persone possono anche concentrare la loro attenzione, ma possono sempre essere distratte, il che non è il caso dei neurodivergenti.

Non è raro che i neurodivergenti siano dipendenti attratti dai computer e da Internet. Tuttavia, questo non fa parte della loro condizione, ma piuttosto il risultato dell’influenza del mondo moderno.

I bambini neurodivergenti sono diversi dai loro coetanei, quindi spesso diventano oggetto di scherno e di bullismo. Anche i genitori e gli insegnanti non sono in grado di capirli, quindi si rivolgono sempre più ai computer. Allora il computer diventa l’oggetto di interesse e, di conseguenza attira la loro iperfocalizzazione.

Il concetto di pensiero non lineare è difficile da spiegare, soprattutto alle persone con una mentalità neurotipica. Piuttosto, è la capacità di ricordare la connessione tra due stimoli. Nella sicurezza informatica, questo può significare la capacità di ricordare i collegamenti tra gli incidenti informatici.

Il cervello di un neurodivergente vede possibili schemi e connessioni in un mare di incidenti e risolve il problema senza nemmeno rendersi conto di come sia arrivato a quella specifica soluzione.

I vantaggi dell’iperfocalizzazione e del pensiero non lineare per la sicurezza informatica sono evidenti.

Ci saranno sicuramente momenti in cui gli svantaggi del tipo di pensiero non divergente prevarranno sui vantaggi. In questi casi, i leader e gli altri membri del team “neurotipici” dovrebbero essere comprensivi, astenersi dalle critiche e, se possibile, fornire assistenza.

Nel 2012, l’allora ministro dell’Interno Theresa May ha rifiutato di estradare l’hacker britannico Gary McKinnon negli Stati Uniti, citando la sindrome di Asperger.

McKinnon è stato accusato di aver hackerato il Pentagono e la NASA e non ha mai negato la sua colpevolezza. Inoltre, non ha nemmeno provato a nascondere le sue tracce durante le sue scorribande all’interno delle infrastrutture critiche statunitensi alla ricerca delle traccie sugli UFO.

La stessa cosa è successa a Lauri Love, un hacker britannico-finlandese accusato di aver violato migliaia di computer negli Stati Uniti e in altri paesi. Le autorità britanniche si rifiutarono di estradarlo negli USA perché Love soffriva della sindrome di Asperger.

Un esempio recente è il caso del presunto leader del gruppo di cyber-estorsionisti Lapsus$, che si è rivelato essere un adolescente britannico con autismo. Come abbiamo riportato su RHC, le vittime di Lapsus$ sono state grandissime organizzazioni quali Microsoft, Okta, NVIDIA, Samsung, Ubisoft, ecc.

La società stessa sta spingendo i giovani con un tipo di pensiero neurodivergente verso i computer e allo stesso tempo verso l’hacking. Non esiste un imperativo etico nella neurodiversità, quindi è naturale che alcuni diventino criminali informatici. Tuttavia, questo è in gran parte colpa di una società che non è in grado di offrire delle alternative per sfruttare il pensiero neurodivergente .

In sintesi, le alte prestazioni, o come la chiamerebbero le menti neurotipiche, la mente dei neurodivergenti, i cui interessi includono computer e Internet, non dovrebbero essere scartate dalla leadership dei team di sicurezza informatica.

I neurodivergenti possono essere un’aggiunta preziosa alla diversità complessiva di un team, ma soprattutto, sono ricercatori e analisti di sicurezza di prim’ordine.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…