Una nuova versione del malware Android chiamato Konfety è diventata ancora più sofisticata: gli specialisti di Zimperium zLabs hanno scoperto una variante migliorata che utilizza archivi ZIP non standard e codice crittografato caricato durante l’esecuzione. Queste tecniche consentono al malware di aggirare efficacemente gli strumenti di analisi automatica e di passare inosservato.

La caratteristica principale della versione aggiornata è un’ingegnosa modifica dell’archivio ZIP: il file APK ha un flag abilitato che fa sì che molti strumenti lo percepiscano erroneamente come crittografato. Alcune utility richiedono una password per decomprimerlo, mentre altre non riescono affatto ad analizzare la struttura del file.

Ulteriore confusione è causata dal metodo di compressione errato: AndroidManifest.xml dichiara di utilizzare BZIP, ma in realtà non viene eseguita alcuna compressione con questo metodo. Ciò causa una decompressione parziale o malfunzionamenti negli strumenti di analisi, complicando notevolmente il lavoro con i file infetti.

Nonostante la natura non standard del file ZIP, il sistema operativo Android gestisce questi casi senza problemi e installa correttamente l’app dannosa senza visualizzare alcun avviso. Al contrario, strumenti specializzati come APKTool e JADX potrebbero richiedere una password inesistente o semplicemente visualizzare un errore. Questo consente al malware di nascondersi in app apparentemente normali.

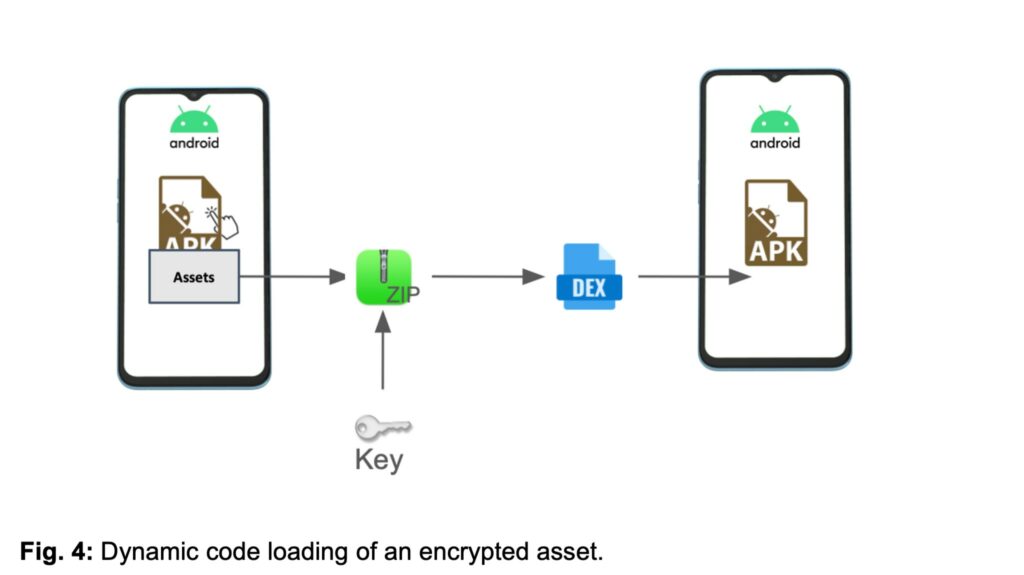

Inoltre, la nuova versione di Konfety utilizza il caricamento dinamico di codice eseguibile crittografato durante il funzionamento. Questo non è visibile in anticipo durante la scansione APK standard. All’interno dell’applicazione dannosa è presente un file DEX secondario, crittografato e nascosto nelle risorse. Viene caricato solo dopo l’avvio dell’applicazione, sostituendo i componenti mancanti dichiarati nel manifest, aumentando così i sospetti degli analisti più attenti.

Inoltre, il malware riutilizza meccanismi già noti di attacchi precedenti. In particolare, è nuovamente coinvolto il componente CaramelAds SDK, noto per il suo schema di frode pubblicitaria. Questo consente la visualizzazione occulta di annunci pubblicitari, l’installazione di moduli aggiuntivi e la comunicazione con server remoti all’insaputa dell’utente. Gli esperti sottolineano anche la coincidenza tra espressioni regolari e una finestra pop-up relativa ad un accordo utente, tutti elementi che indicano una continuità con gli attacchi precedenti.

Per camuffarsi, Konfety imita le app reali di Google Play copiandone i nomi dei pacchetti. Tuttavia, non ha alcuna funzionalità al suo interno e l’app stessa spesso nasconde il suo nome e la sua icona. All’avvio, all’utente viene chiesto di accettare un determinato accordo, dopodiché il browser si apre e viene reindirizzato a diversi siti. L’obiettivo finale è convincere la vittima a installare app indesiderate o ad accettare notifiche fastidiose.

Il rapporto elenca i segnali di infezione, nonché le tattiche e le tecniche della classificazione MITRE utilizzate in questa campagna. La nuova versione di Konfety mostra chiaramente come tecniche apparentemente semplici di manipolazione degli ZIP e di caricamento ritardato del codice possano bypassare con successo anche i sistemi di rilevamento delle minacce più avanzati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…