Trustwave avverte di un notevole aumento nello sfruttamento attivo di una vulnerabilità corretta in Apache ActiveMQ per fornire la web shell Godzilla agli host compromessi.

Le web shell sono nascoste in un formato binario sconosciuto e sono progettate per aggirare i sistemi di sicurezza e gli scanner basati sulle firme. È interessante notare che, nonostante il formato di file binario sconosciuto, il motore JSP ActiveMQ continua a compilare ed eseguire la shell web.

Il CVE-2023-46604 ( punteggio CVSS : 9,8) in Apache ActiveMQ consente l’esecuzione di codice remoto (RCE). Dalla sua divulgazione pubblica alla fine di ottobre 2023, il bug è stato attivamente sfruttato da numerosi aggressori. I criminali hanno utilizzato la webshell per distribuire ransomware, rootkit, minatori di criptovaluta e botnet DDoS.

Nell’ultima serie di intrusioni rilevate da Trustwave, le istanze vulnerabili sono state attaccate da shell Web basate su JSP (Java Server Pages). Erano ospitate nella cartella “admin” della directory di installazione di ActiveMQ.

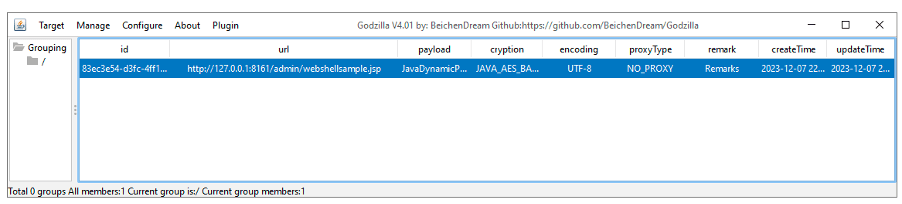

La web shell, chiamata Godzilla, è una backdoor ricca di funzionalità in grado di analizzare le richieste HTTP POST in entrata. Inoltre consente di eseguire codice e restituire i risultati come risposta HTTP.

I file dannosi sono particolarmente noti perché il codice JSP è nascosto all’interno di un file binario di tipo sconosciuto. Questo metodo consente di aggirare le misure di sicurezza evitando il rilevamento durante la scansione. Uno sguardo più attento alla catena di attacco rivela che il codice della web shell viene convertito in codice Java. Questo avviene prima di essere eseguito dal motore servlet di Jetty (componenti software che estendono la funzionalità di un server web).

Il payload JSP consente infine al criminale informatico di connettersi a una shell web tramite l’interfaccia utente di gestione di Godzilla. Ottiene così il pieno controllo sull’host di destinazione, facilitando l’esecuzione di comandi shell arbitrari, visualizzando informazioni di rete ed eseguendo operazioni di gestione dei file.

Si consiglia vivamente agli utenti di Apache ActiveMQ di eseguire l’aggiornamento alla versione più recente il prima possibile per ridurre al minimo le potenziali minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…