Cosa non vi hanno mai detto riguardo la sicurezza dei Medical-IoT (M-IoT)

La sicurezza informatica degli apparati elettromedicali è una questione di grande importanza nel settore sanitario. Il problema dipende dal fatto che sempre più dispositivi medici sono collegati a reti e sistemi informatici, ed è quindi essenziale adottare misure per garantire la sicurezza dei dati e proteggere i pazienti.

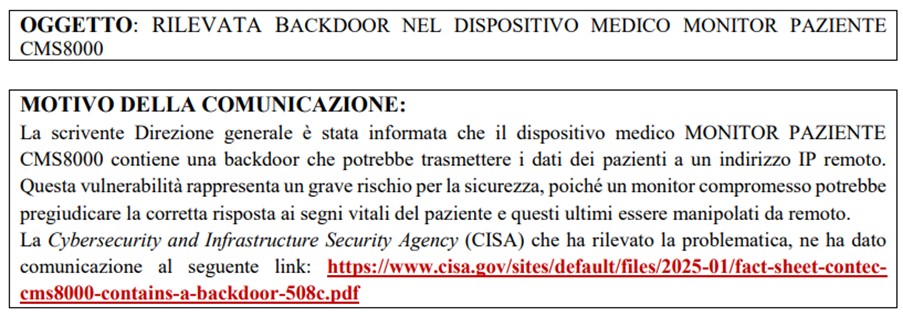

L’estrema attualità del tema è stata risvegliata da una recente circolare del Ministero della Salute.

L’apparato coinvolto in questa problematica è un monitor dei parametri vitali, uno di quegli apparati che normalmente sono a fianco dei letti della terapia intensiva che abbiamo visto tutti in esperienze di vita personale o familiare, andando a visitare amici o parenti in ospedale.

Questa circolare, diretta a tutti gli organi di rappresentanza coinvolti, è stata accolta dagli addetti ai lavori in ambito sanitario con un fragoroso… “e quindi? Cosa facciamo, li buttiamo via senza avere budget per sostituirli? E con quale budget intervengo?”

Di fatto a distanza di un paio di mesi, secondo il mio ristretto punto di osservazione, non è successo nulla! La backdoor sta ancora lì, e, cosa ancor più preoccupante, è solo una delle tante!

Quindi, nei casi in cui l’essenza del problema, alla ricezione di una comunicazione formale di questo genere, viene compresa nella sua gravità, ci si scontra con un ginepraio di vincoli burocratico/amministrativo per tentare di indirizzare una soluzione.

In queste brevi pagine cerchiamo di comprendere il problema nella sua radice, e di contestualizzarlo anche dal punto di vista normativo e di compliance.

Il mondo dei dispositivi medici, o del Medical IoT, è costituito da strumenti, a volte molto complessi, progettati per assolvere a compiti specifici in ambito sanitario e coprono uno spettro di scopi estremamente ampio: in questa categoria rientrano strumenti specializzati per la diagnostica, dispositivi indossabili, strumenti per il monitoraggio remoto dei pazienti, strumenti per la risonanza magnetica, complessi sistemi robotizzati o semplici pompe di infusione, sistemi di tracciamento dei farmaci e strumenti per il monitoraggio delle scorte mediche e delle apparecchiature. Il problema della sicurezza informatica applicata a questo mondo dipende dal fatto che questi dispositivi sono animati da un cuore informatico, di norma un personal computer, progettato o per meglio dire assemblato in un sistema complesso, per assolvere ad una funzione specifica di controllo e di comunicazione.

Teoricamente, questi apparati proprio perché hanno un’anima, per così dire “ICT convenzionale” dovrebbero essere controllati e gestiti secondo i processi e le best practice canonici della sicurezza informatica, ma questo dovrebbe avvenire senza variare le condizioni di certificazione dell’apparato stesso. Di fatto non avviene!

Seguendo il mondo ICT convenzionale si dovrebbero eseguire attività come ad esempio

Queste sono solo alcune indicazioni di base per affrontare il problema della sicurezza informatica per gli apparati elettromedicali. Sembra che non ci sia nulla di nuovo, ma questo, nei fatti, non avviene, o non avviene sempre, o non avviene in modo adeguato e strutturato, nonostante esistano linee guida e normative specifiche a riguardo. I vincoli di certificazione come dispositivo medico inibiscono azioni di qualsiasi tipo sull’apparato, che di fatto continua a lavorare così come è stato rilasciato al momento del collaudo.

La principale normativa di riferimento è il Decreto Legislativo 46/1997, noto come “Codice del Consumo”, che recepisce la Direttiva Europea 93/42/CEE relativa ai dispositivi medici. Questa normativa stabilisce i requisiti di sicurezza e prestazione che i dispositivi medici, compresi gli elettromedicali, devono soddisfare per essere commercializzati in Italia.

A livello europeo, è in vigore il Regolamento (UE) 2017/745 sui dispositivi medici (MDR – Medical Device Regulation), che ha sostituito la precedente Direttiva 93/42/CEE. Il MDR stabilisce requisiti più rigorosi per la sicurezza e la conformità dei dispositivi medici, inclusi gli elettromedicali, ed è divenuto pienamente applicabile dal maggio 2022.

Anche il Regolamento Europeo (UE) 2019/881 sulla cybersecurity, noto come la Cybersecurity Act, include nel suo perimetro il mondo dei dispositivi medici: il Regolamento sulla cybersecurity prevede la creazione di un quadro di certificazione europeo per i prodotti e i servizi di cybersecurity, incluso il settore dei dispositivi medici e gli elettromedicali. Tale quadro è finalizzato a garantire che i prodotti e i servizi digitali, tra cui gli elettromedicali, soddisfino determinati requisiti di sicurezza cyber.

Inoltre, il Framework Europeo per la Cybersecurity (European Cybersecurity Framework, ENISA) fornisce linee guida e raccomandazioni per migliorare la sicurezza cibernetica in vari settori, inclusa la sanità. Sebbene il framework ENISA non sia specificamente incentrato sugli elettromedicali, le sue linee guida possono essere applicate per mitigare i rischi e migliorare la sicurezza degli apparati elettromedicali.

Per ultimo, la piena applicabilità della direttiva NIS 2 avrà un impatto diretto sul settore degli elettromedicali, aumentando i requisiti di cybersecurity e le responsabilità delle organizzazioni sanitarie che li utilizzano. La NIS 2 richiede una maggiore attenzione alla gestione del rischio cibernetico, alla sicurezza dei dispositivi medici e alle pratiche di governance della sicurezza informatica. Questo significa che le organizzazioni devono adottare un approccio più proattivo alla protezione dei loro sistemi, con l’obiettivo di prevenire e mitigare i rischi che potrebbero compromettere la sicurezza dei pazienti.

In generale, possiamo affermare che la sicurezza degli elettromedicali dovrà sempre più essere considerata una componente importante della sicurezza cibernetica complessiva nel settore sanitario.

Ricordiamoci inoltre che questi apparati hanno caratteristiche particolari: volendo classificare il rischio cui sono esposti, possiamo identificare 3 macrocategorie, a seconda dei punti di vista con cui li osserviamo.

Purtroppo non parliamo di rischi teorici, ma ormai di fatti di cronaca. Il report CLUSIT del 2021 infatti documenta che nel settembre 2020 in un ospedale tedesco sia avvenuto il primo decesso derivante da un attacco cyber, che ha alterato il funzionamento di una pompa ad infusione, somministrando ad un paziente dosaggi sbagliati.

Sembra quindi che ci siano i presupposti per prestare i massimi livelli di attenzione a questo tema, ma nella mia esperienza non è così! Almeno, non è quello che vedo con i miei occhi dai clienti che ho visitato.

L’impressione rispetto alla situazione osservata, confermata da alcuni confronti confidenziali con diverse persone di diversi enti o aziende ospedaliere, è tristemente diversa.

Il problema della sicurezza degli elettromedicali è reale ma nei fatti, osservando quello che è successo fino ad oggi, non interessa nessuno:

Di fatto quindi, il settore ICT subisce il DM vulnerabile: lo deve connettere in rete ma non lo può gestire!

Il motivo formale è che essendo un oggetto sottoposto a certificazioni non è possibile variarne la configurazione. Ma al contrario un’infezione da un qualsivoglia malware lo manterrebbe coerente con la certificazione?

L’IT quindi si deve proteggere da questo, ossia deve mettere in atto contromisure per proteggere la sua rete da un oggetto infetto by design dentro casa, e deve evitare di passare dalla padella alla brace nel caso l’infezione verso l’elettromedicale abbia avuto origine dalla rete che ha in gestione!

Il tono di queste pagine, soprattutto nelle conclusioni, è volutamente provocatorio: è una sorta di sasso nello stagno per provocare una reazione ed alzare il livello attenzione sul tema. Non si risenta chi ha già un comportamento virtuoso, ma mi aiuti a sollevare il problema verso chi ancora lo sottovaluta!

Non è impossibile né tecnicamente, né economicamente, indirizzare il problema in modo corretto, ma sono necessarie competenze specifiche e di settore! Affidatevi solo a chi conosce le peculiarità di questo mercato, diffidando a competenze maturate in altri contesti e adattate nel mondo sanitario! Esistono tecnologie e servizi capaci di accompagnare le strutture sanitarie nella corretta valutazione del rischio e nel mettere in opera misure di protezione adeguate, tutelando la disponibilità dei servizi, la riservatezza dei dati sanitari e soprattutto la salute dei pazienti. Con S3K e con il nostro SOC specializzato per l’assistenza a strutture sanitarie pubbliche o private, puoi trovare competenze specifiche ed una profonda conoscenza del tema.

Un SOC generalista non basta. Il nostro servizio si distingue grazie ad una competenza specifica di oltre 20 anni di esperienza nel mondo della sanità che ha consolidato una conoscenza approfondita dei processi clinici e delle tecnologie biomedicali.

Cybersecurity e sanità non sono due mondi separati: noi li integriamo.

I nostri punti di forza:

Specializzazione nel settore sanitario

Tecnologia avanzata, con customizzazioni specifiche per la sanità

Compliance garantita

Modello flessibile e integrato

Servizi di sicurezza proattiva

Oltre il SOC: consulenza strategica e governance

I nostri consulenti affiancano i team IT e la direzione nel definire strategie, policy e piani di sicurezza. Offriamo competenze verticali nei seguenti ambiti:

Incident Response & Threat Intelligence

Malware analysis e reverse engineering (es Analisi di ransomware che colpiscono cartelle cliniche e PACS)

Integrazione e processi: Integrazione con processi ITIL, Competenza su HL7, DICOM, FHIR e piattaforme sanitarie: Sistema informativo Ospedaliero/territoriale, telemedicina, FSE, RIS/PACS.

Governance e Compliance

In sintesi: cosa ci rende unici

Formazione non generica, ma costruita su misura per i ruoli sanitari:

| Target | Obiettivo | Contenuti |

| Popolazione operativa (medici, infermieri, tecnici, amministrativi) | Riconoscere comportamenti rischiosi e attuare buone pratiche | Phishing & smishingUso sicuro di cartelle cliniche e PACSLock screen, badge, dispositivi USBSegnalazione incidenti |

| Middle Management (coordinatori, referenti di reparto, responsabili IT) | Coordinare e sostenere la cultura della sicurezza | Incident escalationRisk awareness per repartoCoinvolgimento nei piani di continuità |

| Top Management / DG | Sponsorizzare la cultura cyber e prendere decisioni informate per una pianificazione strategica | Cyber risk = rischio clinico & reputazionaleKPI e reportistica sicurezzaAdempimenti normativi e GaranteStrumenti operativi per la pianificazione strategica |

Come lo facciamo:

S3K eroga servizi di awareness integrando la sua capacità consulenziale con tecnologie abilitanti e contenuti specifici.

La consulenza di norma viene focalizzata sul top e middle management, costruendo una solida rete di collaborazione tra i nostri specialisti ed i “decision maker” del cliente, al fine di condividere esperienza maturata in altri contesti e costruire una linea strategica di governance.

I processi di awareness verso la popolazione operativa vengono invece erogati e gestiti attraverso una piattaforma abilitante AI driven: tale sistema è in grado di interagire con l’utente, e di sollecitarlo ed indirizzarlo attraverso contenuti e tool specifici verso la comprensione e l’apprendimento di comportamenti corretti o verso l’adozione di specifiche policy.

L’utente viene di fatto guidato ad abbandonare abitudini non adeguate, ed acquisire nuove competenze e consapevolezza con l’obiettivo di trasformare un anello debole della catena in una prima linea di difesa.

Per informazioni: https://www.s3kgroup.it/cosa-facciamo/competenze/cyber-security/soc-security-operation-center/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…