Un team di scienziati della Singapore University of Technology and Design ha rilasciato i dettagli di più di una dozzina di vulnerabilità nel protocollo Bluetooth Classic [BR / EDR] che può essere utilizzato per eseguire una serie di azioni dannose (dall’esecuzione di codice arbitraria fino a prendere il controllo del sistema) su uno specifico dispositivo.

Le vulnerabilità, note collettivamente come BrakTooth, interessano i SoC di numerosi produttori, tra cui Intel, Qualcomm, Texas Instruments, Infineon (Cypress) e Silicon Labs.

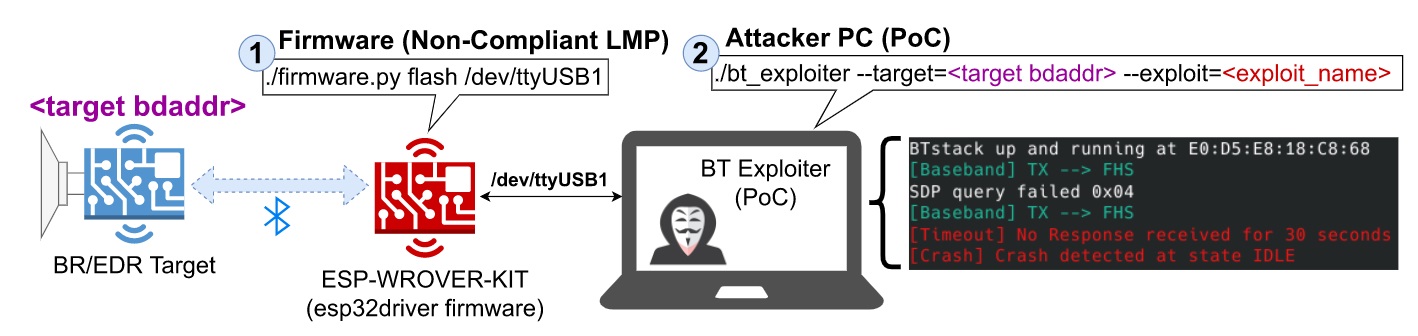

Un’illustrazione dello scenario di attacco B r a k T o o t h

Nell’ambito dello studio, gli specialisti hanno studiato le librerie Bluetooth fornite come parte di 13 SoC di 11 fornitori, ma ritengono che la portata del problema sia molto più ampia, poiché lo stesso firmware viene utilizzato in oltre 1,4 mila chip su cui operano vari dispositivi come laptop, smartphone, apparecchiature industriali e dispositivi IoT.

La vulnerabilità più pericolosa è la CVE-2021-28139 (ancora in stato “reserved”) che consente l’esecuzione remota di codice arbitrario utilizzando pacchetti Bluetooth LMP. Il problema riguarda i dispositivi intelligenti e le apparecchiature industriali che utilizzano i SoC ESP32 di Espressif Systems, hanno affermato i ricercatori.

Utilizzando altre vulnerabilità, un utente malintenzionato può causare il malfunzionamento del servizio Bluetooth su smartphone e laptop. Tra i dispositivi vulnerabili, gli esperti indicano laptop Microsoft Surface, desktop Dell, oltre a diversi modelli di smartphone basati su chip Qualcomm.

Secondo loro, per eseguire tali attacchi saranno necessarie apparecchiature Bluetooth, che costano meno di 15 dollari.

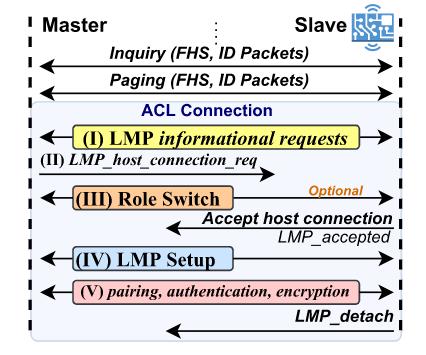

Un’illustrazione della procedura di connessione BT.

Il team di scienziati ha informato i produttori dei risultati della ricerca più di tre mesi fa, tuttavia solo Espressif Systems, Infineon e Bluetrum hanno rilasciato le patch corrispondenti.

Texas Instruments ha detto che non avrebbe corretto le vulnerabilità. Il resto dei fornitori sta conducendo le proprie indagini e non ha ancora annunciato le date esatte per il rilascio delle correzioni.

Al momento il MITRE non ha valutato lo score della vulnerabilità ed essendo ancora in stato “reserved”, non sono presenti online specifiche PoC di sfruttamento.

Fonte

https://asset-group.github.io/disclosures/braktooth/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…