Il gruppo di cybercriminali Earth Preta, noto anche come Mustang Panda, sta perfezionando le proprie tecniche per eludere i sistemi di sicurezza informatica. Secondo una recente analisi di Trend Micro, il gruppo utilizza una combinazione di strumenti legittimi e codice malevolo per aggirare i controlli e infiltrarsi nei sistemi bersaglio. L’obiettivo principale di questi attacchi sembra essere l’intelligence geopolitica, con particolare attenzione a enti governativi, organizzazioni non profit e istituzioni accademiche.

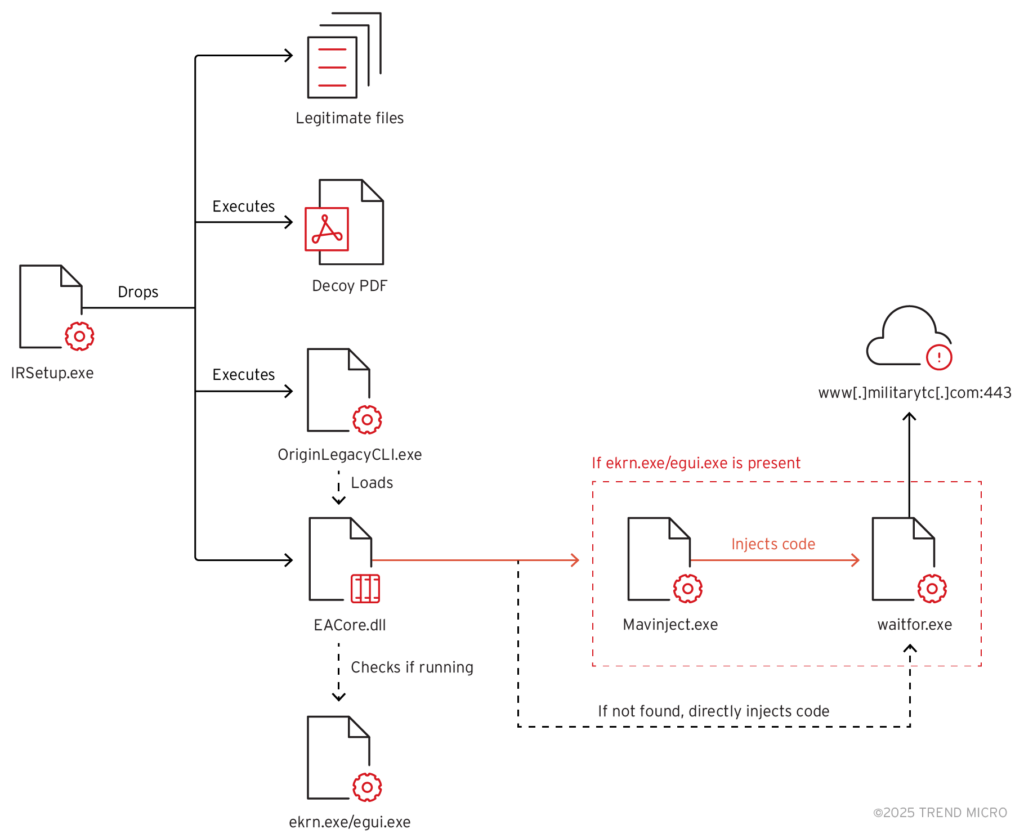

Uno degli aspetti più pericolosi della loro strategia è l’uso di componenti software legittimi per eseguire codice dannoso, rendendo più difficile il rilevamento da parte degli strumenti di sicurezza tradizionali. Earth Preta sfrutta strumenti comuni come Microsoft Installer (MSI) e signtool.exe, un’utilità legittima di Windows per la verifica delle firme digitali, per distribuire i propri payload malevoli. Questa tecnica consente agli attaccanti di aggirare i controlli basati sulla firma digitale e di operare senza destare sospetti.

Un altro elemento chiave della loro campagna è l’uso di esche sofisticate. Gli attacchi iniziano spesso con email di phishing ben costruite, che contengono allegati o link infetti. Questi documenti, apparentemente innocui, sfruttano vulnerabilità note per eseguire codice malevolo. Una volta all’interno del sistema, il malware stabilisce la persistenza, raccoglie dati sensibili e consente il controllo remoto della macchina compromessa.

Il malware utilizzato da Earth Preta comprende varianti di PlugX, un RAT (Remote Access Trojan) altamente modulare, noto per la sua capacità di evasione. PlugX permette agli hacker di eseguire operazioni avanzate, come la registrazione delle battiture, l’acquisizione di screenshot e il furto di file. Inoltre, il gruppo utilizza strumenti come Cobalt Strike, ampiamente impiegati nei test di penetrazione, per facilitare il movimento laterale all’interno della rete.

Le tecniche di offuscamento e il continuo aggiornamento del toolkit rendono Earth Preta una minaccia persistente. Gli esperti di sicurezza consigliano di adottare strategie avanzate di protezione, tra cui il monitoraggio del comportamento delle applicazioni, il blocco delle macro nei documenti sospetti e l’implementazione dell’EDR (Endpoint Detection and Response). Inoltre, le aziende devono sensibilizzare i dipendenti sui rischi del phishing e sull’importanza della verifica delle email ricevute.

Con il crescente utilizzo di strumenti avanzati e l’impiego di tattiche elusive, Earth Preta si conferma uno degli APT (Advanced Persistent Threat) più sofisticati in circolazione. Le organizzazioni devono rafforzare le proprie difese e adottare un approccio proattivo per prevenire e mitigare attacchi di questa portata. L’evoluzione delle minacce richiede una risposta altrettanto dinamica e strategica per contrastare il cyber spionaggio su scala globale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…