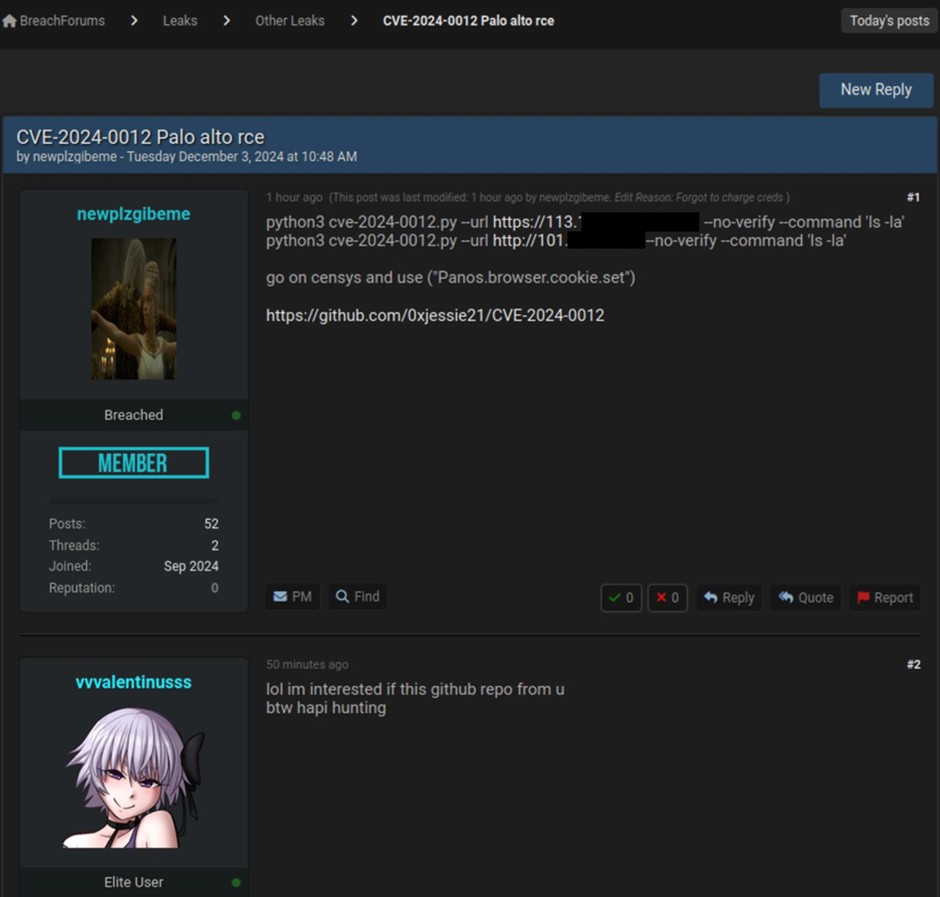

Da qualche ora su Breach Forum un threat actor dal nome “newplzqibeme”, ha condiviso un repository GitHub dove è pubblicato un exploit scritto in python per lo sfruttamento attivo della CVE-2024-0012 su PanOS (il sistema operativo dei firewall Palo Alto).

L’exploit garantisce all’attaccante, accesso completo amministrativo al firewall con un meccanismo di Authentication Bypass, ottenendo l’accesso come amministratore.

Nel post di “newplzqibeme” sono riportati a titolo di esempio due IP pubblici, che sono molto probabilmente dei firewall esposti e vulnerabili.

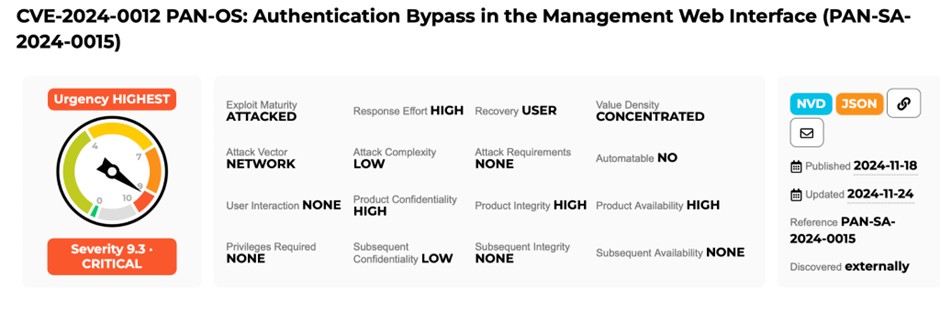

I firewall con PanOS 10.2, 11.0, 11.1 e 11.2 sono affetti da questa CVE se non aggiornati alle rispettive versioni (>= 10.2.12-h2, >= 11.0.6-h1, >= 11.1.5-h1 e >= 11.2.4-h1).

La CVE, categorizzata con livello 9.3 (ancora sotto revisione), permette appunto accesso amministrativo completo al firewall e il tool di exploit a disposizione pubblicamente su GitHUB, permette anche la creazione di una Reverse Shell per l’attaccante.

Lo script su GitHUB è aggiornatissimo (ultimo update 1 Dicembre 2024).

Sul sito di Paolo Alto ci sono tutte le informazioni sulla CVE, le possibili mitigazioni e i dettagli tecnici.

Viene anche citata un POC (Proof Of Concept) per lo sfruttamento di tale CVE che abbiamo trovato su GitHUB (anche questa relativamente aggiornata alla data di 15 giorni dalla stesura di questo articolo).

Il nostro consiglio è quello di intervenire immediatamente sui firewall eventualmente esposti su internet con l’interfaccia web di amministrazione, ma non solo!

Anche i firewall non esposti sono vulnerabili a tale attacco se l’accesso avviene da una trusted network; nel malaugurato caso in cui un thread actor abbia già accesso alle vostre reti.

In questo momento ci sono circa 257 mila dispositivi esposti su internet che rispondo a Palo Alto Global Protect. Si consiglia di aggiornare tali device, se ne siete in possesso, per evitare accessi indesiderati da parte degli attaccanti

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…