Il ricercatore ed esperto di sicurezza Joshua Drake ha twittato un codice di exploit PoC per una vulnerabilità RCE critica in Microsoft Word.

La vulnerabilità RCE CVE-2023-21716 è stata risolta a febbraio e consente a un utente malintenzionato di ottenere l’esecuzione di codice in modalità remota senza previa autenticazione: un hacker può semplicemente inviare un file RTF dannoso alla vittima tramite e-mail.

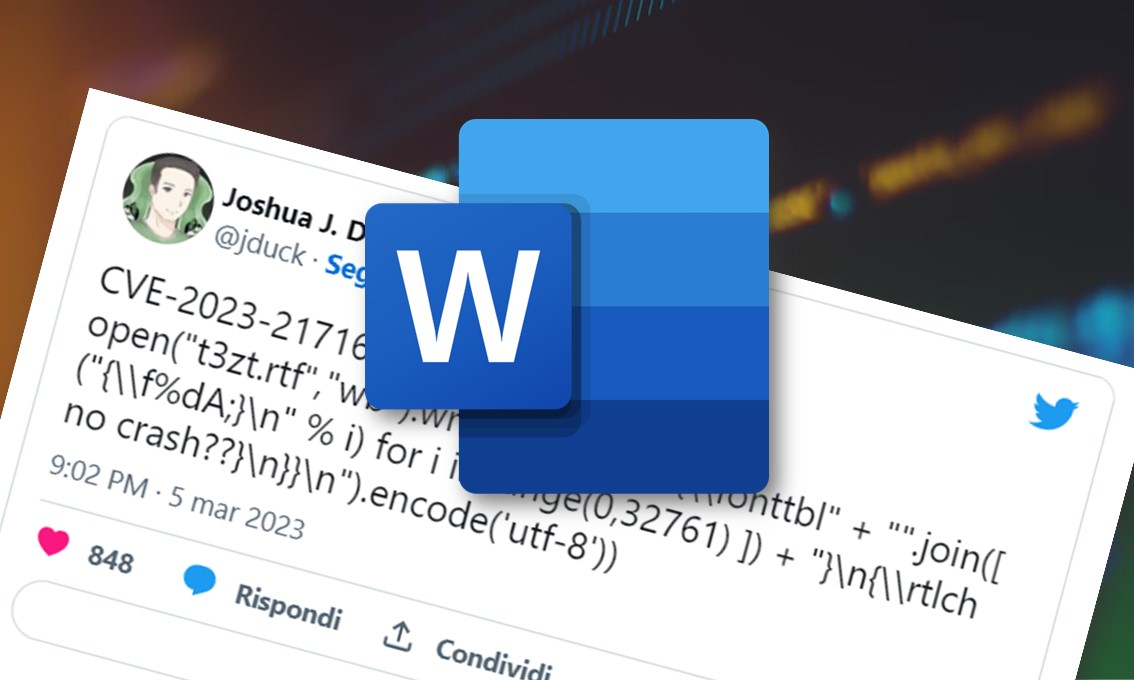

CVE-2023-21716 Python PoC (take 2) open("t3zt.rtf","wb").write(("{\rtf1{n{\fonttbl" + "".join([ ("{\f%dA;}n" % i) for i in range(0,32761) ]) + "}n{\rtlch no crash??}n}}n").encode('utf-8'))

— Joshua J. Drake (@jduck) March 5, 2023

Drake è stato il primo a scoprire questa vulnerabilità nella libreria “wwlib.dll” della suite Office e l’ha segnalata in un rapporto dettagliato a Microsoft.

Secondo il rapporto di Drake, la versione precedente a febbraio 2023 del parser RTF in Microsoft Word presentava un bug di corruzione dell’heap che poteva essere attivato “quando si lavorava con una tabella contenente un numero eccessivo di caratteri”.

In questo caso, dopo aver avviato uno speciale meccanismo di heap overflow, nel sistema si è verificata un’ulteriore elaborazione della memoria. In questo caso un criminale informatico potrebbe sfruttare questo momento per eseguire codice arbitrario nel sistema.

La versione completa dell’exploit consisteva in 10 righe di codice, inclusi i commenti. Ma affinché il maggior numero possibile di amministratori di sistema presti attenzione a questo problema e risolva i sistemi vulnerabili, il ricercatore ha ridotto il codice dell’exploit ad un tweet.

Gli esperti del settore hanno pubblicato uno strumento su GitHub per rilevare i tentativi di sfruttare l’exploit di Drake su sistemi privi di patch.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.