Gli esperti del centro di ricerca sulle minacce informatiche Solar 4RAYS del Solar Group hanno parlato di una serie di attacchi da parte del gruppo di hacker filogovernativo Lifting Zmiy, mirati ad agenzie governative russe e aziende private. Gli aggressori hanno posizionato i loro server di controllo su apparecchiature hackerate che fanno parte dei sistemi SCADA utilizzati, ad esempio, per controllare gli ascensori.

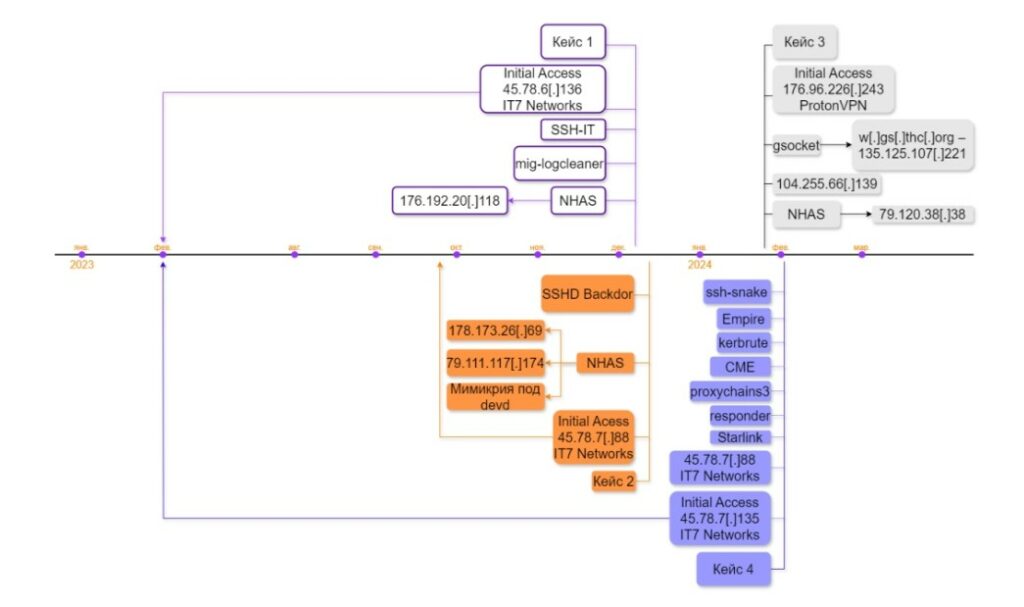

Gli esperti si sono imbattuti per la prima volta in questo gruppo alla fine del 2023, quando uno dei canali Telegram filo-ucraini ha pubblicato informazioni sull’hacking di un’organizzazione statale russa. Gli esperti hanno partecipato alle indagini su questo attacco contro un anonimo appaltatore IT di un’organizzazione governativa russa e nei sei mesi successivi hanno studiato altri tre incidenti, anch’essi associati alle attività di Lifting Zmiy.

Lo schema degli hacker si ripete di attacco in attacco: la penetrazione iniziale è stata effettuata indovinando le password, poi gli aggressori hanno preso piede nel sistema e hanno sviluppato l’attacco principalmente utilizzando vari strumenti open source, tra cui:

L’utilizzo di questo software accomuna tutti gli attacchi Lifting Zmiy studiati, nonché l’ubicazione dei server di controllo: gli aggressori li hanno posizionati sui controller del produttore russo Tekon-Avtomatika, che servono al controllo e all’invio, comprese le apparecchiature degli ascensori.

In totale sono stati scoperti più di una dozzina di dispositivi infetti e al momento della pubblicazione dello studio otto di essi erano ancora in uno stato di compromissione. Il firmware per questi dispositivi è universale e funziona sul kernel Linux che, insieme alla possibilità di scrivere plugin LUA personalizzati, offre agli aggressori ampie opportunità di sfruttamento.

“Crediamo che durante l’attacco Lifting, Zmiy abbia approfittato delle informazioni pubblicate pubblicamente sulle imperfezioni di sicurezza dei dispositivi Tekon-Avtomatika e abbia sfruttato le vulnerabilità esistenti del sistema per ospitare su di essi una parte del server C2, che è stata utilizzata in ulteriori attacchi contro i loro obiettivi principali, ” scrivono gli esperti.

I ricercatori scrivono che l’obiettivo principale di Lifting Zmiy sono i dati riservati delle organizzazioni attaccate. E dopo aver raggiunto l’obiettivo, o se è impossibile penetrare più in profondità nell’infrastruttura dell’organizzazione vittima, gli hacker intraprendono azioni distruttive: cancellano i dati nei sistemi a loro disposizione.

È interessante notare che nella maggior parte degli incidenti il gruppo si è collegato a sistemi infetti da indirizzi IP di diversi provider di hosting, ma nell’attacco a un’azienda informatica, su cui gli esperti hanno indagato nell’inverno del 2024, la loro tattica è cambiata. Hanno utilizzato indirizzi IP di un pool di proprietà del provider Starlink. Secondo i dati pubblici, questi indirizzi IP sono utilizzati dai terminali Starlink che operano in Ucraina.

In generale, sulla base di una serie di indizi, gli esperti di Solar 4RAYS ritengono che il gruppo Lifting Zmiy sia originario dell’Europa dell’Est.

“Al momento della nostra ricerca, Lifting Zmiy è ancora molto attiva: utilizzando i nostri sistemi troviamo costantemente nuovi elementi della loro infrastruttura. Pertanto, raccomandiamo alle organizzazioni che utilizzano sistemi SCADA simili a quelli attaccati dagli aggressori di prestare la massima attenzione nel garantire la propria sicurezza informatica. Inoltre, in tutti i casi esaminati, l’accesso all’infrastruttura è stato ottenuto tramite la consueta attacco di forza bruta nelle password, quindi le aziende dovrebbero verificare ancora una volta l’affidabilità delle loro politiche relative alle password e, come minimo, introdurre l’autenticazione a due fattori”, commenta Dmitry. Marichev, un esperto del centro di ricerca sulle minacce informatiche Solar 4RAYS.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…