Dallo scorso anno, diversi ransomware stanno prendendo di mira VMware ESXi e si sono moltiplicati senza sosta. Il supporto per questa piattaforma è stato inizialmente implementato in BlackCat/ALPHV, e poi è apparso in altri malware di questa classe, inclusi i famigerati Black Basta e LockBit.

Il malware multipiattaforma in grado di attaccare ESXi (RedAlert, Luna, GwisinLocker) stanno sempre più guadagnando popolarità. Quest’anno, Royal è stato aggiornato per lo stesso scopo e sono emersi anche malware specializzati come Nevada ed ESXiArgs.

I ricercatori di Uptycs hanno scoperto un malware in grado di crittografare i server Linux. L’analisi di un campione di un eseguibile dannoso ha confermato che il ransomware prende di mira gli host ESXi installati sui server Linux.

Il vettore di accesso iniziale non è ancora chiaro. Ma il gruppo criminale chismato RTM è noto alla comunità di sicurezza informatica dal 2015. Di recente, il team ha lanciato il suo servizio RaaS (Ransomware-as-a-Service, ransomware as a service) basato su malware per Windows. Per restare nell’ombra, gli operatori hanno introdotto regole molto ferree.

Agli affiliati è vietato attaccare strutture sanitarie, forze dell’ordine, aziende note, nonché effettuare attacchi a strutture di infrastrutture critiche (CII) e nei paesi dell’ex CSI. I membri del programma di affiliazione non devono divulgare i codici delle loro build ed essere inattivi per più di 10 giorni, altrimenti il loro account verrà cancellato senza preavviso.

Il ransomware stesso cerca anche di contrastare l’analisi e il rilevamento. Il codice eseguibile viene compilato staticamente, le informazioni di debug vengono cancellate; dopo aver completato l’attività principale, il malware ripulisce tutti i registri e si autoelimina.

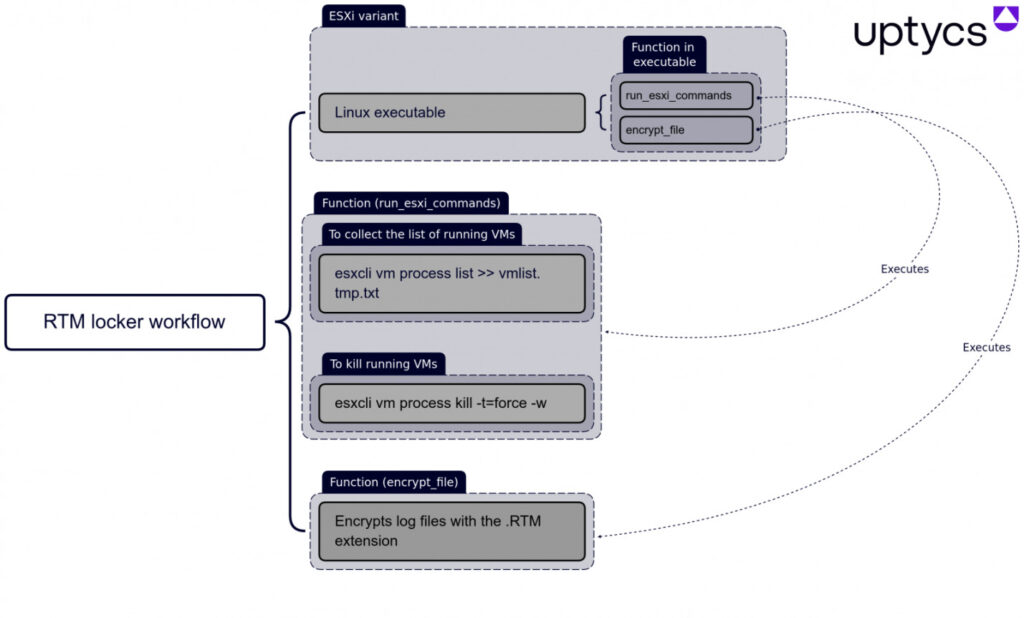

RTM Locker viene eseguito su host ESXi con due comandi. Uno ti consente di elencare tutte le macchine virtuali in esecuzione, l’altro consente di ucciderle in modo da poter procedere alla crittografia senza interferenze.

L’elenco delle estensioni di file da elaborare è costituito da .log, .vmdk, .vmem, .vswp e .vmsn. Il codificatore, secondo gli analisti, è stato creato sulla base del codice Babuk trapelato sul Web.

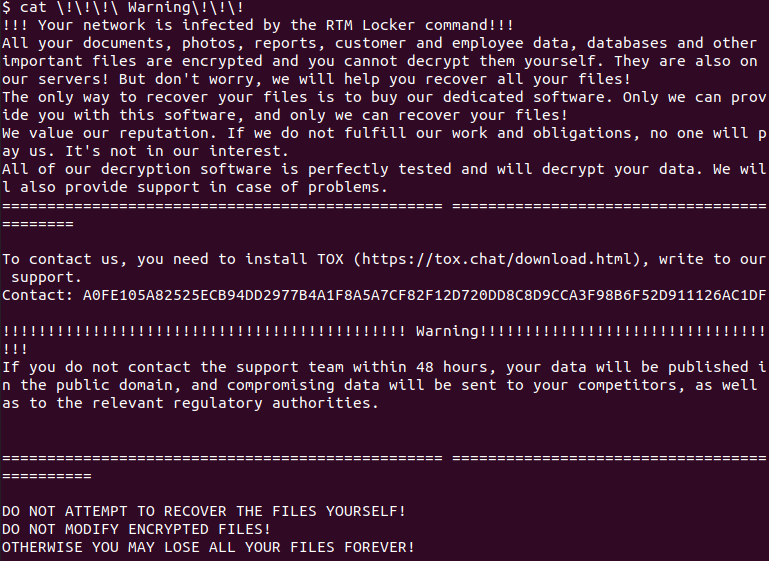

L’estensione .RTM viene aggiunta al nome dei file crittografati e viene creata una nota per la vittima in tutte le cartelle. I criminali informatici dovranno essere contattati tramite il messenger TOX entro 2gg, altrimenti i dati verranno pubblicati nel darkweb.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…