La banda del ransomware Hive sta lavorando alla variante ransomware per Linux e FreeBSD utilizzando nuove varianti di malware sviluppate appositamente per colpire queste piattaforme.

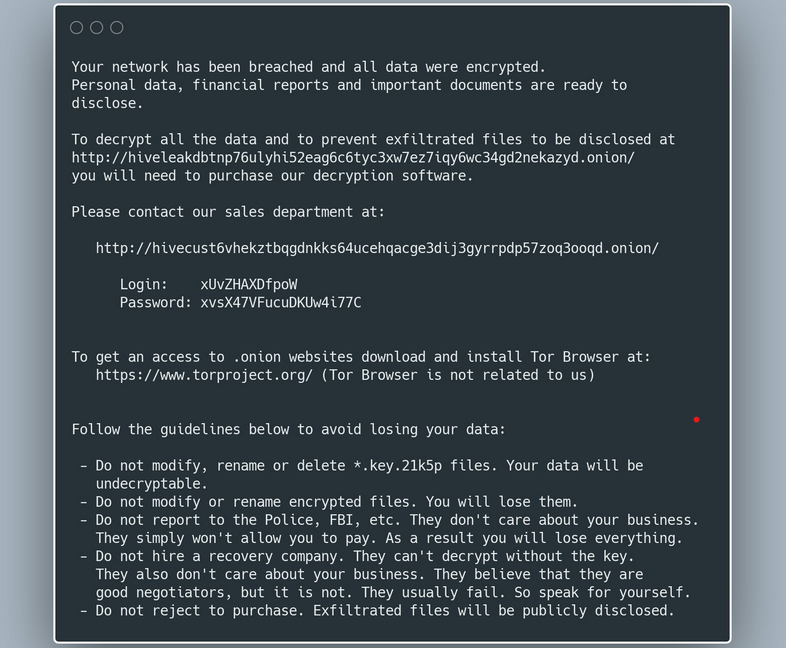

Tuttavia, come ha scoperto la società di sicurezza Internet slovacca ESET, il ransomware di Hive è ancora in fase di sviluppo e mancano ancora alcune funzionalità. Infatti tale variante si è rivelata piuttosto “bacata” durante l’analisi di ESET, con la fase di crittografia che ha fallito quando il malware è stato eseguito con un percorso esplicito.

Inoltre tale ransomware viene oggi fornito con il supporto per un singolo parametro della riga di comando (-no-wipe). Al contrario, il ransomware per Windows di Hive include fino a 5 opzioni di esecuzione, tra cui l’interruzione dei processi e il salto della pulizia del disco, i file non interessanti e i file meno recenti.

Anche la versione Linux del ransomware non riesce ad attivare la crittografia se eseguita senza privilegi di root perché tenta di eliminare la richiesta di riscatto sui file system root dei dispositivi compromessi.

Hive è un gruppo ransomware attivo almeno da giugno 2021, ha già colpito oltre 30 organizzazioni, contando solo le vittime che si sono rifiutate di pagare il riscatto.

Sono solo una delle tante bande di ransomware che hanno iniziato a prendere di mira i server Linux dopo che i loro obiettivi aziendali sono lentamente migrati alle macchine virtuali per una gestione più semplice dei dispositivi e un uso più efficiente delle risorse.

Prendendo di mira le macchine virtuali, gli operatori ransomware possono anche crittografare più server contemporaneamente con un singolo comando. A giugno, i ricercatori hanno individuato un nuovo encryptor Linux ransomware REvil progettato per colpire le macchine virtuali VMware ESXi, una popolare piattaforma di macchine virtuali aziendali.

Fabian Wosar, CTO di Emsisoft, ha dichiarato a BleepingComputer che anche altri gruppi di ransomware, come Babuk, RansomExx/Defray, Mespinoza, GoGoogle, DarkSide e Hellokitty hanno creato i propri ransomware per Linux.

“Il motivo per cui la maggior parte dei gruppi di ransomware ha implementato una versione basata su Linux del proprio ransomware è mirare specificamente a ESXi”

ha affermato Wosar.

Gli encryptor Linux ransomware HelloKitty e BlackMatter sono stati successivamente scoperti dai ricercatori di sicurezza a luglio e agosto, confermando la dichiarazione di Wosar.

Un mese dopo, è stato scoperto che alcuni di questi ceppi di malware Linux hanno anche dei bug e potrebbero danneggiare i file delle vittime durante la crittografia. In passato, le operazioni ransomware Snatch e PureLocker hanno utilizzato anche varianti di Linux nei loro attacchi.

Fonte

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.