Gli specialisti di Kaspersky Lab hanno scoperto un nuovo stealer, Tria, che ruba dati da SMS, app di messaggistica istantanea e posta elettronica sugli smartphone infetti. Gli aggressori distribuiscono Tria tramite chat personali e di gruppo su programmi di messaggistica istantanea, spacciando il malware per un invito a un matrimonio.

La campagna è attiva da marzo 2024 e gli attacchi sono attualmente limitati a due soli Paesi: Malesia e Brunei. Tuttavia, gli esperti sottolineano che gli utenti di altre regioni, potrebbero imbattersi in uno schema simile.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

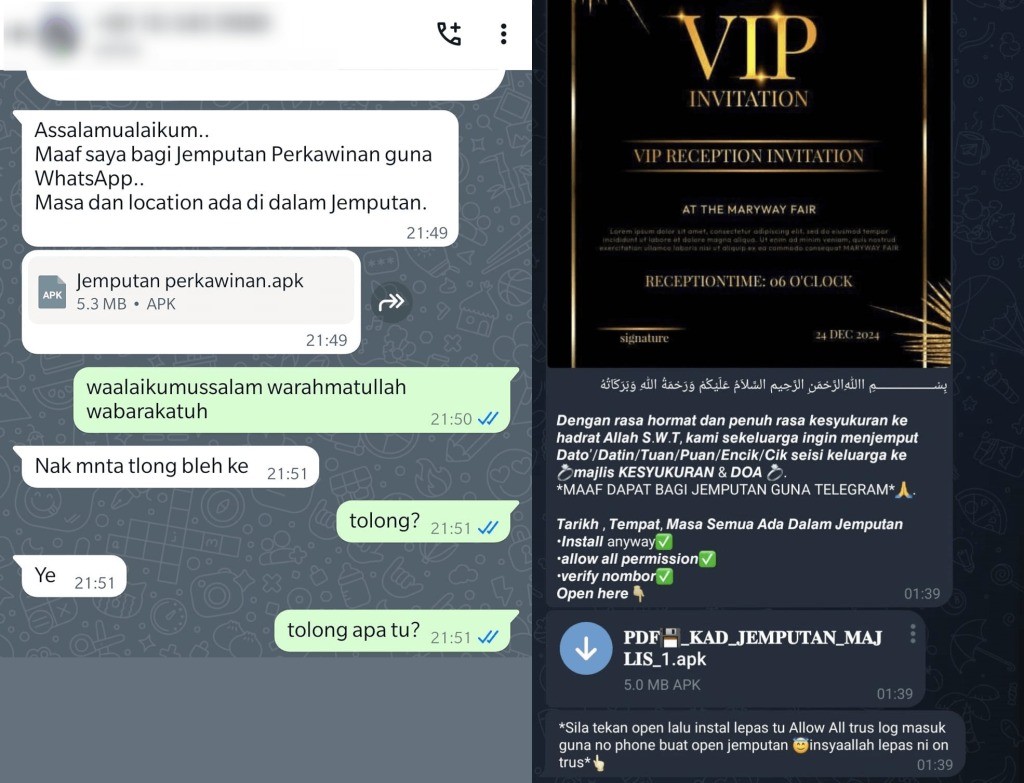

I truffatori inviano alle potenziali vittime un presunto invito a nozze e chiedono loro di installare un file APK per visualizzarlo. Ovviamente, invece di visualizzare l’invito, la persona scarica il malware sul proprio dispositivo. Allo stesso tempo, Tria si maschera da applicazione delle impostazioni di sistema e il proprietario del dispositivo potrebbe non notare nulla di sospetto.

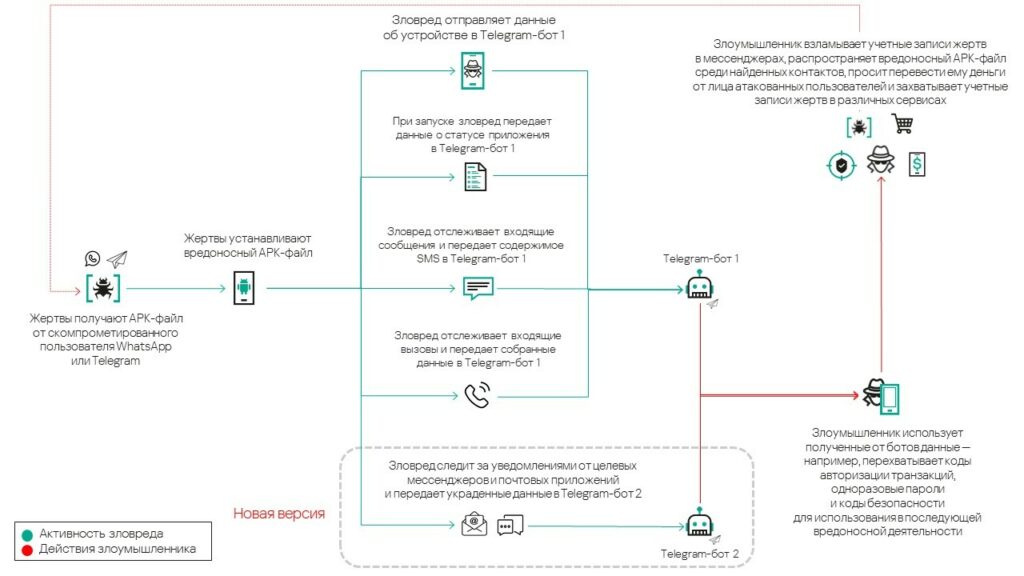

Durante l’installazione, il malware richiede il numero di telefono della vittima e le autorizzazioni che consentiranno l’accesso a dati e funzioni riservate. Tra questi rientrano l’accesso agli SMS, alle notifiche, ai registri delle chiamate e all’attività di rete.

Se vengono ottenuti i diritti necessari, gli aggressori sono in grado di intercettare password e codici di sicurezza per rubare account WhatsApp e Telegram e distribuire ulteriormente il file APK dannoso ai contatti presenti sul dispositivo della vittima.

Inoltre, grazie alla capacità di intercettare gli SMS, gli aggressori possono accedere anche agli account di altri servizi, richiedendo codici OTP per effettuare l’accesso. Inoltre, una delle versioni scoperte del programma Tria stealer si distingue per il fatto che consente agli aggressori di leggere i messaggi personali delle vittime nei programmi di messaggistica istantanea e nella posta elettronica (Gmail, Outlook, Yahoo Mail).

Nel corso delle indagini, gli esperti hanno scoperto elementi in lingua indonesiana: diverse stringhe univoche nel malware stesso, nonché un modello di denominazione per i bot di Telegram utilizzati per comunicare con il server di comando e controllo. Sulla base di ciò, i ricercatori hanno concluso che gli aggressori dietro gli attacchi di Tria sono di lingua indonesiana.

“Gli aggressori rubano account di messaggistica istantanea per distribuire l’infostealer Tria oltre a inviare loro messaggi chiedendo di trasferire denaro. L’invio di inviti elettronici a matrimoni e altri eventi è diventata una prassi comune. I truffatori lo sanno e sfruttano la scarsa alfabetizzazione digitale degli utenti, pronti a scaricare applicazioni dubbie che presumibilmente servono a visualizzare immagini o video dai messenger”, commenta Dmitry Galov, responsabile di Kaspersky GReAT in Russia.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.