LockBit rappresenta una delle più longeve e strutturate ransomware gang degli ultimi anni, con un modello Ransomware-as-a-Service (RaaS)che ha segnato in maniera profonda l’ecosistema criminale.

A seguito dell’operazione internazionale Operation Cronos, condotta a febbraio 2024 e che ha portato al sequestro di numerose infrastrutture e alla compromissione dei pannelli di gestione affiliati, il gruppo sembrava destinato a un declino irreversibile. Tuttavia, nelle ultime settimane, nuove evidenze in rete onion stanno alimentando ipotesi di una resurrezione del brand LockBit, sotto la sigla LockBit 5.0.

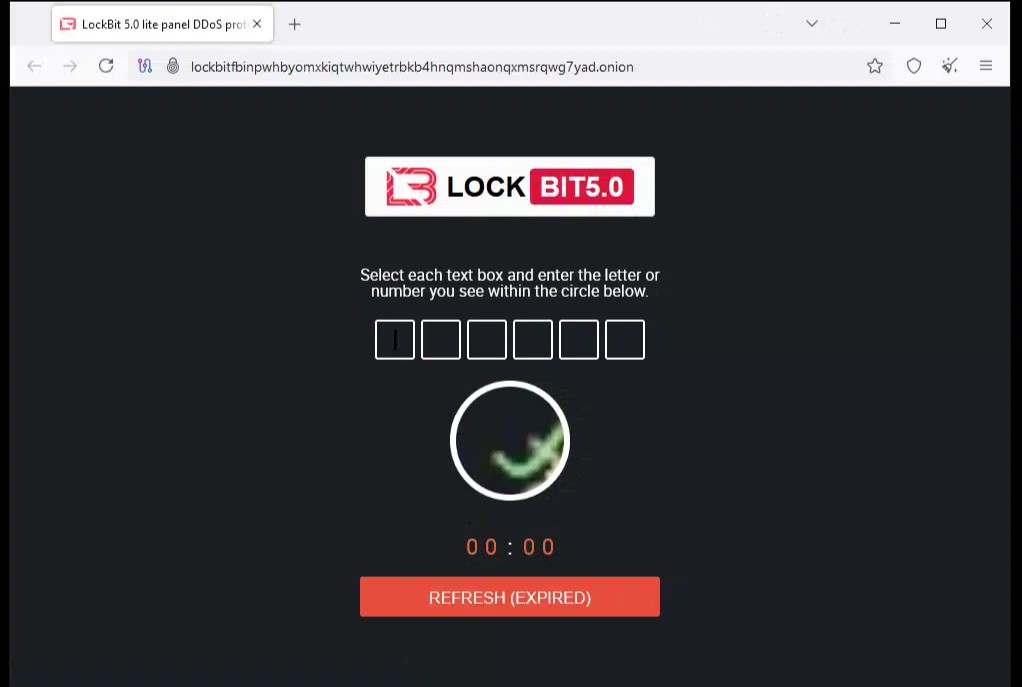

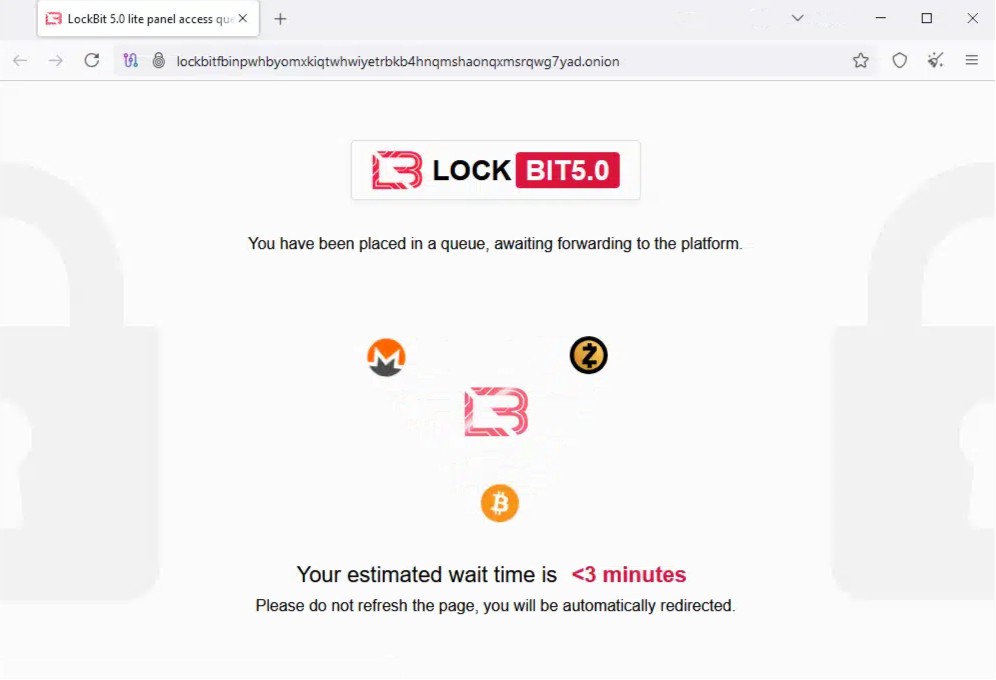

Analizzando il loro sito underground, viene mostrato un portale accessibile tramite rete onion con brand LockBit 5.0, che adotta lo stesso schema di queue panel già osservato in precedenti versioni del gruppo. L’interfaccia ripropone loghi riconducibili a Monero (XMR), Bitcoin (BTC) e Zcash (ZEC) come metodi di pagamento, indicando che il modello di estorsione rimarrebbe centrato su criptovalute ad alto grado di anonimato.

Il messaggio“You have been placed in a queue, awaiting forwarding to the platform”richiama i meccanismi classici dei pannelli di affiliazione LockBit, dove l’utente (o affiliato) viene instradato verso il backend operativo.

L’apparizione di LockBit 5.0 può essere interpretata secondo tre scenari principali:

Sebbene al momento non vi siano prove concrete di nuove compromissioni riconducibili a LockBit 5.0, la presenza di un portale onion con brand ufficiale alimenta speculazioni su una possibile rinascita del gruppo. Sarà cruciale monitorare:

La vicenda dimostra ancora una volta la resilienza e la capacità di adattamento delle cyber-gang, che spesso riescono a rigenerarsi anche dopo operazioni di law enforcement di portata globale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…