La cybergang LockBit, come abbiamo visto più volte, si è evoluta nel tempo creando nuovi metodi di estorsione.

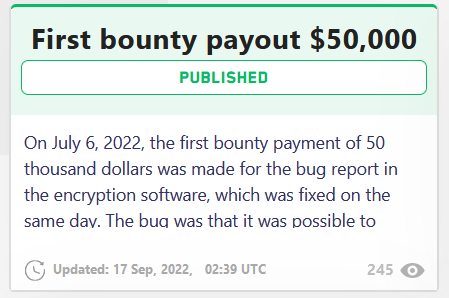

Ma con l’avvento della versione 3.0, come avevamo riportato in precedenza, ha introdotto anche un proprio programma di bug bounty. Un programma ovviamente privato finalizzato a rilevare bug all’interno della propria infrastruttura e degli strumenti in uso.

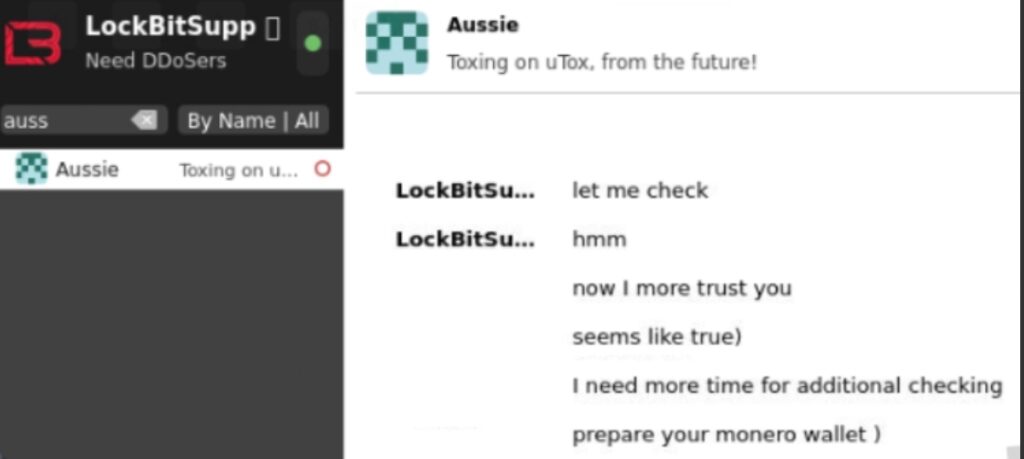

Il 6 luglio 2022 è stato effettuato il primo pagamento di una taglia di 50mila dollari per la segnalazione di un bug nel software di crittografia, che è stato corretto lo stesso giorno. Il bug rilevato, permetteva di decrittografare qualsiasi file vmdk o vhdx gratuitamente.

Al fine di ridurre al minimo i danni e l’impatto dei pagamenti per il decryptor da parte delle attuali società attaccate, Lockbit ha deciso di posticipare l’annuncio pubblico dell’aggiudicazione della taglia in quanto alcuni riscatti erano ancora in via di definizione.

Inoltre, grazie ai consigli del (è difficile in questo definirlo White hacker), l’algoritmo di crittografia è stato modificato in linux vmdk files encryptor.

Tutto questo ci porta a comprendere l’efficienza e l’efficacia di questi gruppi criminali che in un giorno hanno rilasciato la fix e non divulgato il bug per evitare che fosse utilizzato contro di loro. Ovviamente tale bug se fosse stato rilevato da un esperto di sicurezza etico, sarebbe stato un bel danno economico per LockBit in quanto tutti i riscatti che avevano utilizzato la vecchia crittografia sarebbero stati sfumati.

Ecco che la divulgazione è avvenuta dopo, per evitare che i “buoni” potessero sfruttare il bug a loro vantaggio contro i “cattivi”.

In effetti in questo caso tutto sembra essere il contrario rispetto al solito e probabilmente sarà l’inizio di nuove forme e frontiere del bug hunting.

Chi sarà il buono e chi sarà il cattivo?

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…