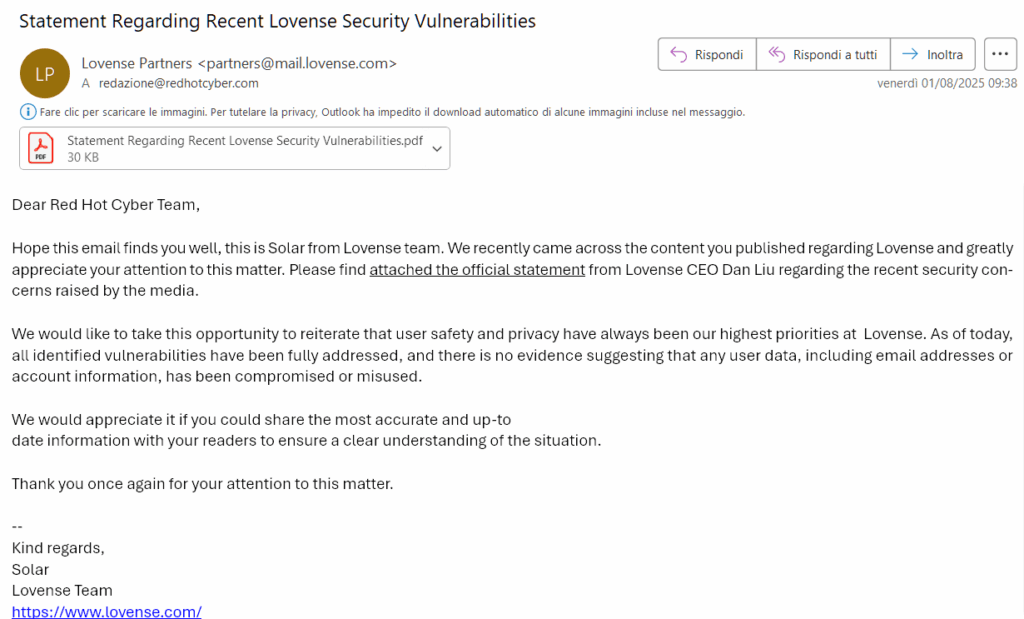

In relazione al nostro precedente articolo relativo ai bug di sicurezza rilevati sui dispositivi Lovesense (azienda leader leader nel settore dei dispositivi tecnologici per l’intimità), l’azienda ha rilasciato a Red Hot Cyber una dichiarazione ufficiale.

Il comunicato risponde alle recenti preoccupazioni sollevate dalla stampa sui bug di sicurezza rilevati nei suoi prodotti.

Dan Liu, CEO di Lovense, ha voluto rassicurare clienti e partner sull’impegno costante per la tutela della privacy e della sicurezza degli utenti attraverso un comunicato stampa che condividiamo con i nostri lettori.

Un ricercatore di sicurezza, tramite una piattaforma di bug bounty cui Lovense partecipa dal 2018, ha identificato due specifiche vulnerabilità:

Importante sottolineare che queste vulnerabilità sono state scoperte in condizioni controllate e non tramite attività dannose. Di seguito viene riportato il comunicato di Lovesense nella versione integrale fornito a Red Hot Cyber.

Statement Regarding Recent Lovense Security Vulnerabilities

Statement from the CEO of Lovense

At Lovense, maintaining the trust of our customers and partners is our highest priority. We are aware of the recent report regarding security vulnerabilities disclosed by a security researcher. We want to provide clarity on the situation and outline the steps we have taken to address these concerns.

Summary of the Issue

The security researcher identified two vulnerabilities in our systems:

1. Email Address Exposure: A bug that could potentially expose email addresses associated with Lovense accounts through specific network activity.

2. Account Takeover Risk: A vulnerability that may allow unauthorized access to accounts using email addresses without requiring passwords. These vulnerabilities were discovered under controlled conditions by the researcher, who is part of a bug bounty platform we joined in 2018, and not through malicious activity.

We want to reassure our customers that:

• All identified vulnerabilities have been fully addressed.

• As of today, there is no evidence suggesting that any user data, including email addresses or account information, has been compromised or misused.

Actions Taken

• The email address exposure vulnerability has been fully resolved, and updates have been deployed to all users. Users must upgrade to the latest version to properly access all functions that may be affected by this

vulnerability. While those who do not upgrade will not face security risks, certain features will become unavailable.

• The account takeover vulnerability has been fixed following verification by our team.

• In our commitment to privacy and security, we submitted these fixes to the bug bounty platform for further independent testing to ensure the robustness of our solutions. This is standard practice to safeguard user

privacy and security.

Response to Timeframe for Fixes

To illustrate our approach, consider Lovense as a complex machine, where each component must function harmoniously for overall safety and reliability. When a faulty gear is identified, we conduct immediate repairs while evaluating the entire system to ensure all parts work together seamlessly.

Although vulnerabilities relate to email addresses, the conditions triggering those are distinct, which requires tailored solutions and thorough testing. We adopted a dual-track strategy of emergency response and long-term optimization.

The originally scheduled long term 14-month system reconstruction plan was completed significantly ahead of schedule due to the team's dedicated efforts and increased resource allocation. Reducing this comprehensive project to a simple "fixable in two days" is not only misleading but also overlooks the immense work put forth by our team.

Ensuring user safety has always been our core mission, a commitment reflected in our decision to join the HackerOne program in 2018. We are proud to be one of the earliest sex toy companies to have joined this initiative, demonstrating our dedication to user safety. We value the insights provided in the vulnerability disclosure report and appreciate the researcher’s proactive approach. However, we must clarify that any accusations of neglect regarding user safety are unfounded.

Commitment to Data Security

We regret any concern this report may have caused and remain steadfast in protecting user privacy and security. To prevent similar issues in the future, we are:

• Conducting a comprehensive review of our security practices to proactively identify and resolve potential vulnerabilities.

• Strengthening collaboration with external security researchers and platforms to enhance detection and response times.

• Proactively communicating with users about security updates to maintain transparency and trust. We will also be rolling out a statement to users about these vulnerabilities.

In response to the numerous erroneous reports online, our legal team is investigating the possibility of legal action. Thank you for your understanding and continued trust in Lovense.

Kind Regards,

Dan Liu

CEO of LovenseLovense ha già risolto entrambe le problematiche. In particolare:

Le soluzioni implementate sono state sottoposte a ulteriori test indipendenti tramite la piattaforma bug bounty, a garanzia della robustezza delle correzioni.

Il CEO Liu spiega che Lovense ha adottato un approccio dual-track: interventi urgenti per mitigare subito i rischi e una revisione di lungo termine per ottimizzare il sistema. Il piano di ricostruzione del sistema, previsto originariamente in 14 mesi, è stato completato in anticipo grazie a risorse dedicate.

Lovense evidenzia che semplificare il lavoro a una “riparazione in due giorni” è fuorviante e non riflette il lavoro complesso svolto dal team.

Lovense si dichiara orgogliosa di essere tra le prime aziende di sex tech ad aver aderito al programma HackerOne, dimostrando un impegno storico verso la sicurezza degli utenti. L’azienda è impegnata a:

Lovense ha inoltre annunciato che intende intraprendere azioni legali contro le numerose segnalazioni errate e fuorvianti apparse online.

Il CEO Dan Liu conclude chiedendo comprensione e fiducia da parte degli utenti, riaffermando che la sicurezza e la privacy restano la priorità assoluta di Lovense. Concludiamo evidenziando che anche i migliori programmi di sicurezza informatica possono presentare vulnerabilità; tuttavia, l’implementazione di un programma di bug bounty testimonia l’impegno dell’azienda verso la community hacker e una costante dedizione alla sicurezza dei propri prodotti e clienti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…