Gli esperti di Aqua avvertono che un gruppo o una persona con il soprannome di Matrix è associato ad attacchi DDoS su larga scala. Dietro questi attacchi si nasconde una botnet di dispositivi Internet of Things (IoT) che vengono violati attraverso varie vulnerabilità ed errori di configurazione.

“Si tratta di una soluzione completa e universale per la ricerca e lo sfruttamento delle vulnerabilità, la distribuzione di malware e la creazione di kit già pronti. Questo approccio agli attacchi informatici può essere descritto come un approccio “fai da te””, affermano i ricercatori.

Secondo gli esperti, dietro questa attività potrebbe esserci una sola persona e c’è motivo di credere che si tratti di uno script kiddie in lingua russa.

Gli attacchi di Matrix prendono di mira principalmente indirizzi IP situati in Cina e Giappone, nonché Argentina, Australia, Brasile, Egitto, India e Stati Uniti. A quanto pare gli aggressori sono guidati esclusivamente da motivazioni finanziarie.

Le catene di attacco si basano sullo sfruttamento di vulnerabilità note, nonché sulla forza bruta di credenziali predefinite o non attendibili per ottenere l’accesso a vari dispositivi IoT (tra cui telecamere IP, DVR, router e apparecchiature di telecomunicazione).

Inoltre, secondo quanto riferito, gli aggressori hanno preso di mira server Telnet, SSH e Hadoop configurati in modo errato, con particolare attenzione agli intervalli di indirizzi IP associati ai fornitori di servizi cloud come Amazon Web Services (AWS), Microsoft Azure e Google Cloud.

“È interessante notare che l’aggressore ha utilizzato elenchi speciali di fornitori di servizi cloud, prestando molta attenzione ai loro intervalli IP. Inoltre sono stati attaccati piccoli cloud privati e aziende. Ad esempio, gli obiettivi includevano l’indirizzo IP di Intuit, nonché dispositivi IoT e numerose organizzazioni nella regione Asia-Pacifico, in particolare Cina e Giappone”, afferma il rapporto Aqua.

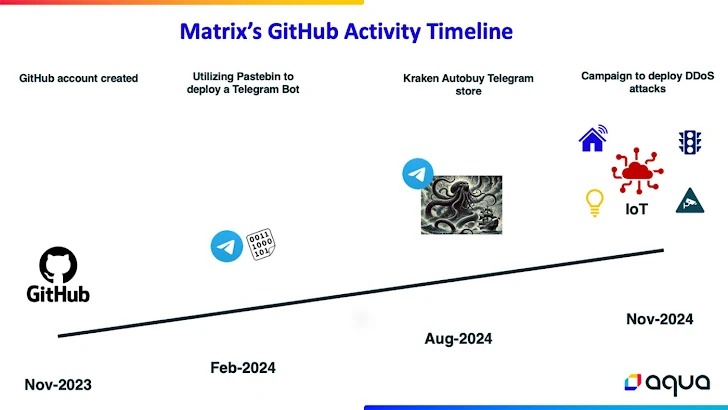

Allo stesso tempo, l’attività dannosa si basa in gran parte su script e strumenti disponibili gratuitamente ospitati su GitHub.

Alla fine, gli attacchi portano alla distribuzione del malware Mirai e di altri malware per attacchi DDoS su dispositivi e server compromessi. Tra questi: PYbot , pynet , DiscordGo , Homo Network , una soluzione JavaScript che implementa il crowding HTTP/HTTPS, nonché uno strumento per disabilitare la protezione di Microsoft Defender sulle macchine Windows.

I ricercatori hanno concluso che anche l’account GitHub di Matrix, creato nel novembre 2023, contiene una serie di artefatti relativi agli attacchi DDoS.

Si ritiene che la botnet sia pubblicizzata come un servizio di attacco DDoS a noleggio e operi tramite un bot di Telegram che consente ai clienti di scegliere diversi livelli di “abbonamento” per eseguire attacchi (in cambio di un pagamento in criptovaluta).

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…