La cyber-gang emergente chiamata MedusaLocker (o Medusa ransomware), scoperta per la prima volta a maggio del 2022, inizia a riempire con costanza il suo Data Leak Site (DLS) con aziende violate.

Si affidano prevalentemente alle configurazioni errate di Remote Desktop Protocol (RDP) per accedere alle reti delle vittime e crittografa i dati lasciando una nota di riscatto con le istruzioni in ogni cartella contenente un file crittografato.

Questo fa comprendere che ancora oggi ci sono moltissime aziende che lasciano le interfacce di amministrazione dei server esposte su internet, cosa che non dovrebbe ma essere fatta se non dietro ad una VPN costantemente monitorata ed aggiornata.

La nota invita le vittime a fornire pagamenti ransomware a uno specifico indirizzo di portafoglio Bitcoin.

MedusaLocker sembra funzionare come un modello Ransomware-as-a-Service (RaaS) basato sulla suddivisione dei pagamenti del riscatto. I tipici modelli RaaS coinvolgono lo sviluppatore del ransomware e vari affiliati che distribuiscono il ransomware sui sistemi delle vittime.

I pagamenti del ransomware MedusaLocker sembrano essere suddivisi tra l’affiliato, che riceve dal 55 al 60 percento del riscatto; e lo sviluppatore, che riceve il resto.

Gli attori del ransomware MedusaLocker molto spesso ottengono l’accesso ai dispositivi delle vittime attraverso dei RDP (Remote Desktop Protocol) vulnerabili. Gli attori utilizzano spesso anche campagne e-mail di phishing e spam, allegando direttamente il ransomware all’e-mail, come vettori iniziali di intrusione.

MedusaLocker ransomware utilizza un file batch per eseguire lo script PowerShell invoke-ReflectivePEInjection. Questo script propaga MedusaLocker in tutta la rete modificando il valore EnableLinkedConnections all’interno del registro della macchina infetta, che quindi consente alla macchina di rilevare host e le reti collegate tramite ICMP (Internet Control Message Protocol) e di rilevare l’archiviazione condivisa tramite il protocollo Server Message Block (SMB) .

A quel punto il malware:

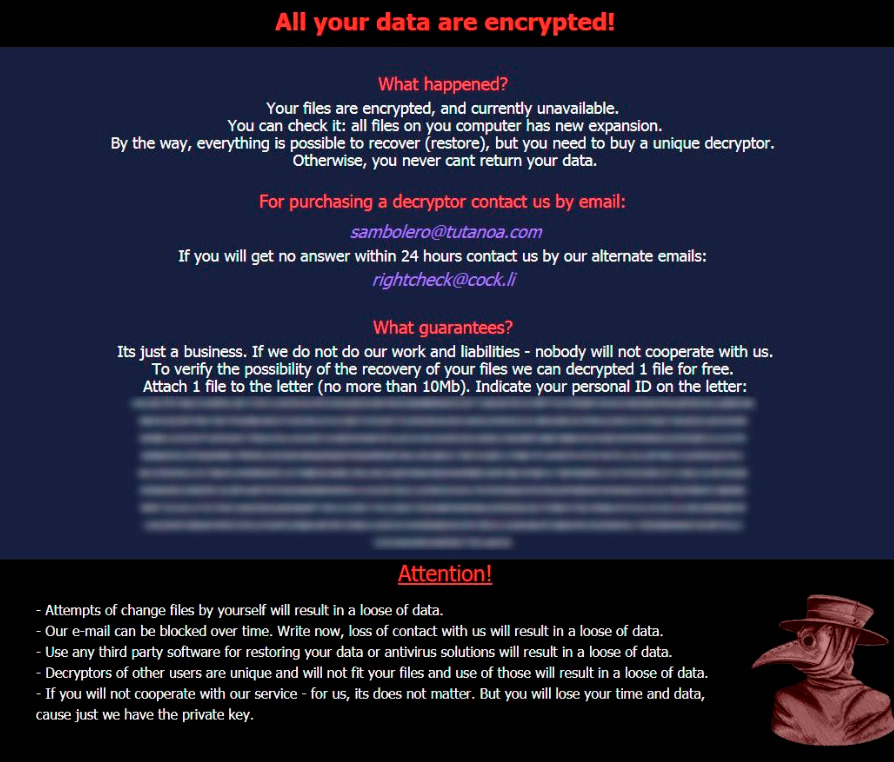

LanmanWorkstations, che consente di rendere effettive le modifiche al registro; svhost.exe o svhostt.exe) nella directory %APPDATA%\Roaming e programmando un’attività per eseguire il ransomware ogni 15 minuti;Gli attori di MedusaLocker inseriscono una richiesta di riscatto in ogni cartella contenente un file con i dati crittografati della vittima. La nota delinea come comunicare con gli attori di MedusaLocker, in genere fornendo alle vittime uno o più indirizzi e-mail a cui gli attori possono essere raggiunti.

La dimensione delle richieste di riscatto di MedusaLocker sembra variare a seconda della situazione finanziaria della vittima percepita dagli attori della minaccia.

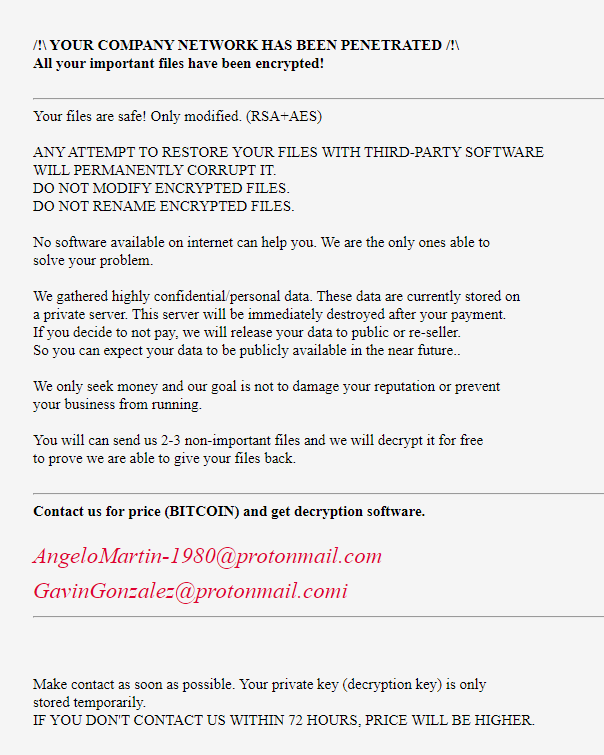

La nota di riscatto dice che la rete è stata violata e i dati sono stati copiati. Gli aggressori affermano di essere penetrati nell’intera rete e di aver avuto accesso a tutti i dati.

Secondo la richiesta di riscatto, gli aggressori hanno crittografato tutti i file sulla rete utilizzando un algoritmo di crittografia di livello militare.

La vittima non può decifrare i file senza il loro aiuto. Gli aggressori si offrono di decrittografare i file se la vittima li contatta tramite live chat e paga per lo strumento e le chiavi di decrittazione.

La nota di riscatto avverte anche che se la vittima non paga il riscatto entro tre giorni, tutti i dati saranno resi pubblici. Fornisce istruzioni su come contattare i criminali informatici tramite la loro live chat, il programma Tox Chat e l’e-mail di supporto.

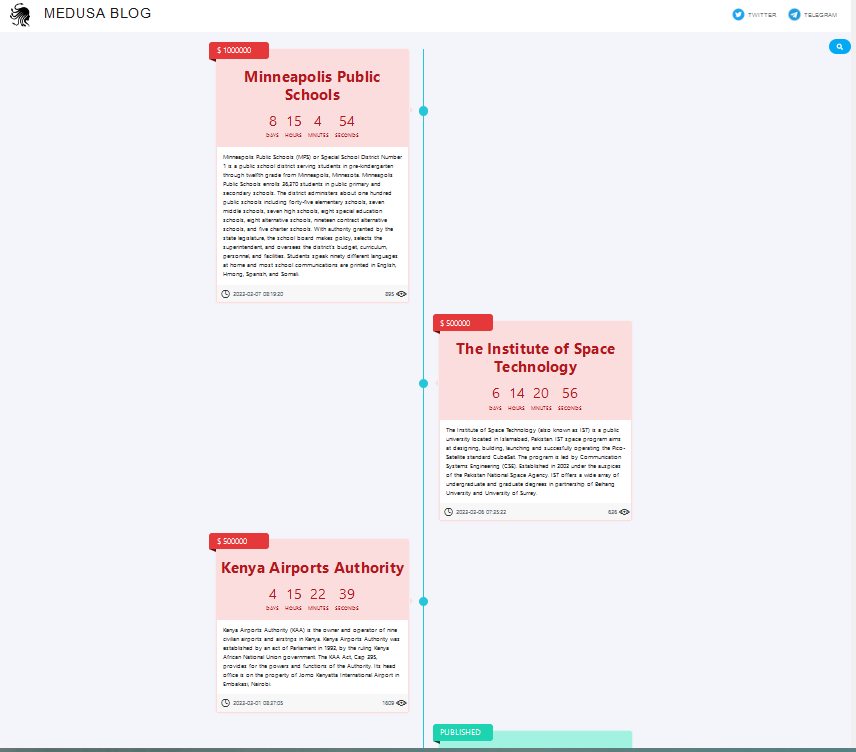

Un data leak site di una gang ransomware è un sito web che viene utilizzato dagli attaccanti per pubblicare i dati rubati delle vittime che non hanno pagato il riscatto richiesto. In altre parole, se un’azienda o un’organizzazione è stata colpita da un attacco ransomware e non ha pagato il riscatto, i dati rubati vengono pubblicati su questo sito web, dove possono essere visualizzati e scaricati da chiunque, inclusi i concorrenti dell’azienda, i media e altre organizzazioni malintenzionate.

Questi siti web di sono spesso gestiti dalle gang ransomware come mezzo per fare pressione sulle loro vittime per pagare il riscatto richiesto. Medusa non effettua pubblicazioni parziali dei dati, pertanto quando pubblica, pubblica interamente le informazioni esfiltrate dall’azienda violata.

Va da se che una parte di queste informazioni possono essere rivendute privatamente o tramite delle aste private. Nello specifico, il data leak site di Medusa, raffigura le violazioni attraverso una timeline che riporta le violazioni nel tempo.

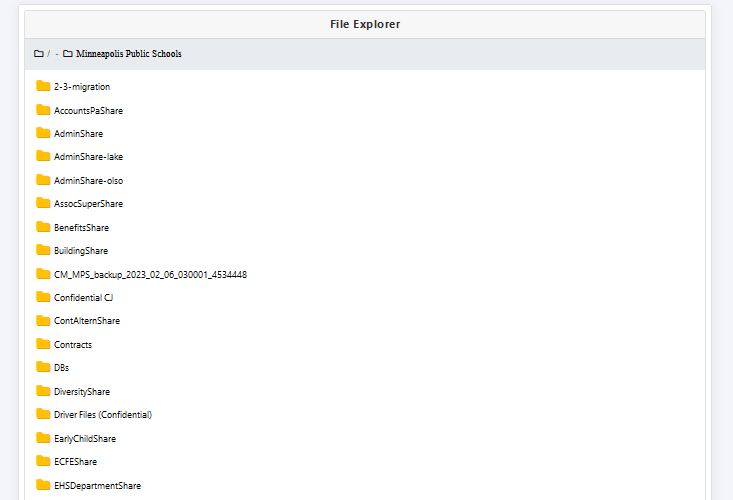

E’ presente l nome dell’azienda colpita, il relativo countdown, la data di pubblicazione e il numero di visualizzazioni dell’avviso. Accedendo all’interno di un post invece è possibile vedere in dettagli la violazione e nel caso di pubblicazione dei dati e il file browser per poter scaricare i file pubblicati.

Nello specifico, Medusa ransomware ha copiato le stesse tattiche di estorsione della famigerata cybergang LockBit introducendo il pagamento per l’estensione del countdown, per la cancellazione dei dati e per il download dei dati stessi.

| SHA-256 | MD5 | SHA-1 |

| e70a261143213e70ffa10643e17b5890443bd2b159527cd2c408dea989a17cfc | 30e71d452761fbe75d9c8648b61249c3 | a35dd292647db3cb7bf60449732fc5f12162f39e |

| fb07649497b39eee0a93598ff66f14a1f7625f2b6d4c30d8bb5c48de848cd4f2 | 217b5b689dca5aa0026401bffc8d3079 | 86d92fc3ba2b3536893b8e753da9cbae70063a50 |

| ed139beb506a17843c6f4b631afdf5a41ec93121da66d142b412333e628b9db8 | 47d222dd2ac5741433451c8acaac75bd | 02a0ea73ccc55c0236aa1b4ab590f11787e3586e |

| a8b84ab6489fde1fab987df27508abd7d4b30d06ab854b5fda37a277e89a2558 | 4293f5b9957dc9e61247e6e1149e4c0f | c87cd85d434e358b85f94cad098aa1f653d9cdbf |

| 4ae110bb89ddcc45bb2c4e980794195ee5eb85b5261799caedef7334f0f57cc4 | 82143033173cbeee7f559002fb8ab8c5 | e03aedb8b9770f899a29f1939636db43825e95cf |

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…