Il team di Microsoft Security Intelligence ha recentemente indagato sugli attacchi di compromissione della posta elettronica aziendale (BEC) e ha scoperto che gli aggressori agiscono rapidamente, con alcuni passaggi che richiedono solo pochi minuti.

L’intero processo, dall’accesso con credenziali rubate alla registrazione di domini con errori di ortografia (Typosquatting) al dirottamento di un thread di posta elettronica, ha richiesto agli aggressori solo un paio d’ore.

Questo rapido sviluppo degli attacchi garantisce che gli obiettivi abbiano opportunità minime di rilevare segni di frode e intraprendere azioni preventive.

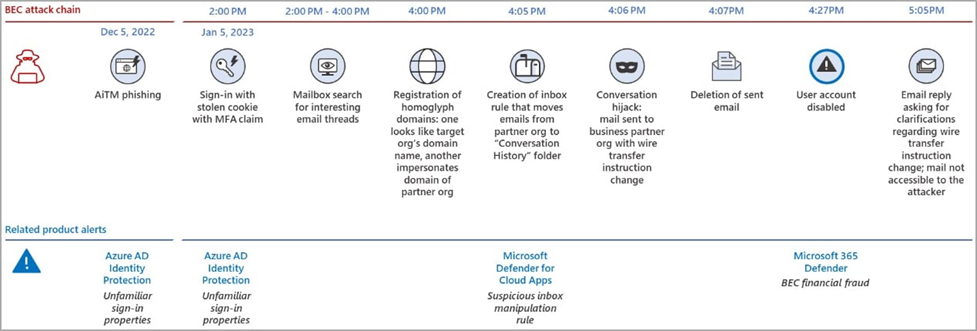

L’attacco BEC indagato da Microsoft è iniziato con un attacco adversary-in-the-middle (attacco AiTM) per rubare il cookie di sessione della vittima al fine di aggirare la protezione MFA.

Il malintenzionato ha utilizzato un cookie di sessione per ottenere l’accesso per conto di un account compromesso.

Il criminale informatico ha effettuato l’accesso all’account della vittima il 5 gennaio 2023 e ha trascorso 2 ore a cercare nella casella di posta i thread di messaggi.

Successivamente, l’aggressore ha registrato domini falsi utilizzando omoglifi per imitare i nomi dei siti Web dell’organizzazione bersaglio o dell’azienda partner (gli omoglifi sono caratteri graficamente uguali o simili che hanno significati diversi. Ad esempio, la “a” latina e il “cirillico” a”; zero “0” e la lettera “o”).

Dopo 5 minuti, il malintenzionato ha creato una regola della posta in arrivo per spostare le email dall’organizzazione partner a una cartella specifica. Quindi, entro 1 minuto, l’attaccante ha inviato un’e-mail dannosa al partner commerciale chiedendogli di modificare le istruzioni per il bonifico bancario e ha immediatamente eliminato il messaggio inviato per ridurre la possibilità che il dipendente compromesso scoprisse l’hacking.

Dal primo accesso alla cancellazione della mail inviata sono trascorsi complessivamente 127 minuti.

Microsoft 365 Defender ha visualizzato un avviso di attacco 20 minuti dopo che un criminale informatico ha eliminato un messaggio di posta elettronica inviato e ha terminato automaticamente l’attacco disconnettendosi dall’account dell’utente.

Chip Gibbons, direttore della sicurezza delle informazioni di Thrive, ha affermato che nel 2023 un attacco di compromissione della posta elettronica aziendale (BEC) continuerà a essere il principale metodo di attacco per i criminali informatici e il modo più semplice per infiltrarsi in un’organizzazione.

Con l’aumento degli exploit zero-day, le aziende cercheranno di ridurre l’esposizione esterna disponibile. Inoltre, l’autenticazione a più fattori (MFA) sarà onnipresente e obbligatoria.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…