All’interno dei forum underground, spesso troviamo documenti di identità di italiani che vengono collezionati e messi in vendita dai criminali informatici per altri criminali informatici.

Si parla di nuovi documenti esfiltrati dalle infrastrutture IT di aziende, ma anche di raccolte di passati databreach o fuoriuscite di dati, anche a seguito della pubblicazione per il mancato pagamento del riscatto da parte di un ransomware. Come spesso abbiamo visto, tali fuoriuscite sono una miniera di informazioni per frodi telematiche di ogni tipo.

Diciamo sempre che una volta che un dato personale è stato riversato nelle underground, questo è perso per sempre e chissà per quali mani potrà passare e quali usi illegali ne verranno fatti. Oltre ad avere un altro pezzetto del puzzle utile per creare una specifica identità digitale di un individuo (come vedremo alla fine dell’articolo).

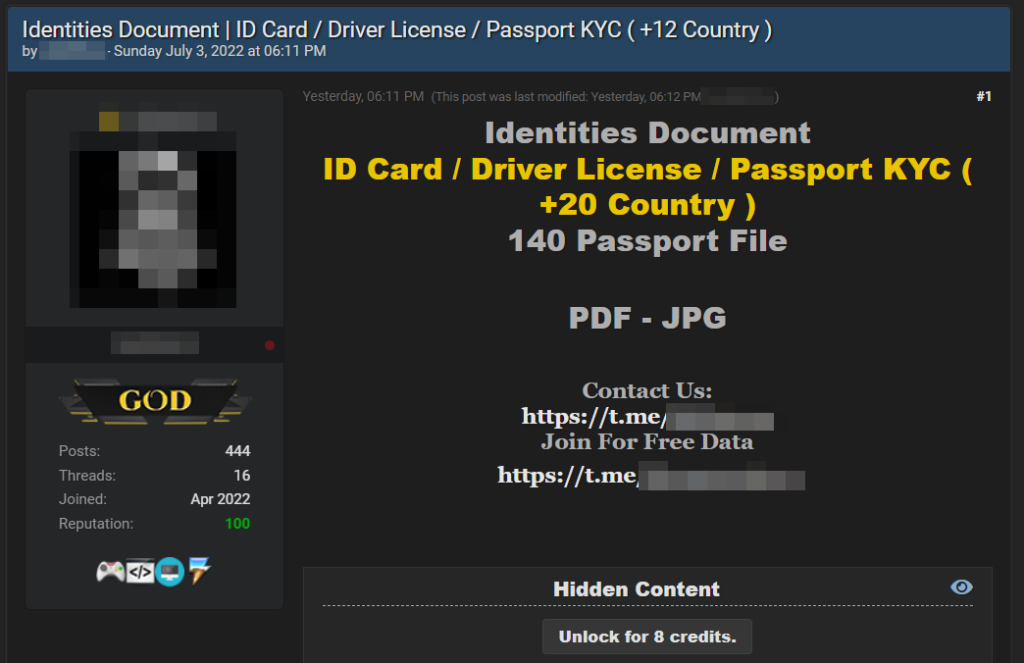

Recentemente, siamo venuti a conoscenza che sul noto forum underground BreachForums, un venditore pubblica un post dove vengono proposti passaporti e ID Card degli utenti.

Correlando questo post con il canale Telegram dello stesso venditore, avevamo notato che nei giorni scorsi erano stati pubblicati vari samples di documenti di italiani, con tanto di selfie con in mano il documento di identità.

Si tratta di informazioni molto delicate. Infatti, molti servizi richiedono questo tipo di immagine che può essere sfruttata per impersonare i poveri malcapitati ignari che i loro documenti sono stati venduti o distribuiti nelle underground.

Abbiamo subito correlato le due informazioni e chiesto al venditore ulteriori informazioni.

Il venditore ci ha risposto che si parla di documenti di molti paesi, come riportato il post su BreachForums e che ne hanno a disposizione circa 3000 per l’Italia.

Il prezzo di vendita è di circa 20 dollari per ciascun blocco, anche se con uno stock di 15 si possono acquisire queste informazioni per 250 dollari, ovviamente tramite un pagamento in criptovaluta.

Ora la cosa importante da comprendere è se queste informazioni sono afferenti a passate fuoriuscite di dati, oppure relative ad una nuova violazione ancora sconosciuta.

Come abbiamo accennato all’inizio dell’articolo, ogni dato riversato nelle underground è un dato perso per sempre, ma perchè?

Ogni dato divulgato in rete costituisce un piccolo pezzo di un puzzle utile per costruire l’identità digitale di una persona. Un pezzo di un puzzle da solo non permette di identificare l’immagine finale, ma tanti pezzi di un puzzle possono farci comprendere la figura rappresentata quale sia, anche se il puzzle non è completamente finito.

Pertanto vedete un singolo pezzo del puzzle come una singola perdita di dati (data leak/data breach) e il numero di telefono o la mail come la chiave di correlazione. Pensate ad avere molti pezzi del puzzle e quindi molti data leak/data breach di informazioni correlabili, come ad esempio un data leak di linkedin, un data breach di un’università, un data breach di un centro diagnostico, un data breach di una regione e altri dati di un’assicurazione e di un operatore telefonico.

Sarebbero molte le informazioni “correlabili” che potrebbero permetterci di ricostruire informazioni private e personali di una persona da utilizzarle per condurre successivi attacchi mirati.

Ecco perché ogni ogni singola fuoriuscita di dati è un danno per tutta la comunità e non solo per il singolo.

Correlando queste informazioni è possibile effettuare frodi telematiche estremamente mirate, pertanto la possibilità che queste informazioni siano usate per profilare utenti per poi eseguire attività di social engineering è molto alta.

Possiamo utilizzare tali dati per la creazione di una casella di posta elettronica o di un account da parte di un’altra persona, fino ad arrivare all’impersonificazione totale a livello digitale di un utente senza dimenticare attacchi si phishing, smishing, sim swapping e altro ancora.

Ogni pezzo del puzzle è fine a se stesso, ma guardandolo assieme agli altri da un quadro più grande di osservazione che può comportare molti più rischi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…