Il panorama ransomware sta cambiando. Gli attori più esposti — LockBit, Hunters International, Trigona — hanno pagato il prezzo della sovraesposizione, tra operazioni internazionali, infiltrazioni, leak volontari e collassi operativi.

Dopo anni dominati da modelli quasi industriali — affiliate panel, leak site, chat pubbliche e marketing aggressivo — emergono gruppi che rifiutano la logica “LockBit-style” e si spingono verso un approccio più opaco, minimale, quasi “da operatore SIGINT”. Low profile, tecnici, quasi “professionali”, che adottano strategie di invisibilità operativa.

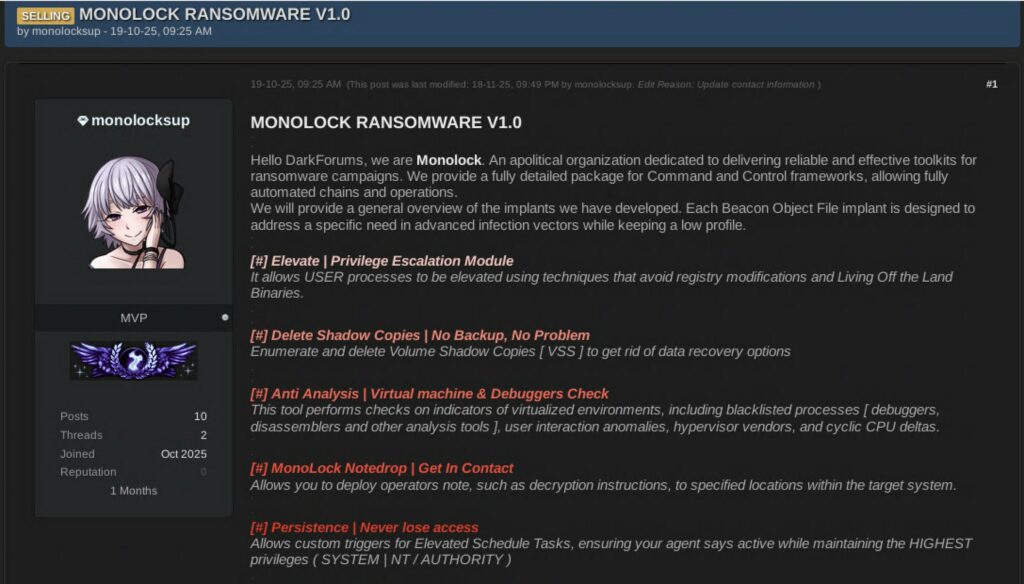

Il caso più recente è MONOLOCK, un nuovo gruppo ransomware apparso su DarkForums il 19 ottobre 2025 con un manifesto che sembra scritto più da un red team senior che da un cybercriminale tradizionale.

La loro presentazione è insolita, e soprattutto molto più tecnica rispetto alla media dei gruppi emergenti. E i dettagli offerti meritano un’analisi approfondita.

MONOLOCK si definisce un’organizzazione apolitica specializzata nello sviluppo di toolkit per campagne ransomware completamente automatizzate, con una struttura modulare basata su BOF (Beacon Object File) e payload caricati direttamente in memoria.

Fin qui potrebbe sembrare un gruppo come tanti. Ma la svolta arriva quando dichiara quello che non farà:

Il motivo? La loro priorità è l’OPSEC, sia per sé stessi che per gli affiliati. Criticano apertamente i leak site: secondo MONOLOCK, la pubblicazione dei nomi delle vittime riduce la probabilità di pagamento, distrugge la reputazione anche in caso di riscatto e attira troppo l’attenzione delle forze dell’ordine. È una scelta controcorrente — e proprio per questo molto più sofisticata.

MONOLOCK presenta un’intera suite di moduli, tutti realizzati come BOF (Beacon Object File), la tecnologia nativa di Cobalt Strike per eseguire codice direttamente in memoria senza file drop.

Alla domanda: “Avete un TOR site? Avete già vittime?”

Rispondono così:

“Hosting extortion updates adds unnecessary weight.

Vogliamo dare alle aziende la possibilità di recuperare dati e reputazione.”

E soprattutto:

“Un affiliate panel espone builder, decryptor, database affiliati e chiavi. FBI, CERT e ricercatori adorano queste infrastrutture. Non vogliamo offrirgli un bersaglio semplice.”

È una filosofia quasi “da intelligence”.

I loro post mostrano una consapevolezza rara: sanno perché i grandi RaaS sono caduti. E non vogliono fare gli stessi errori.

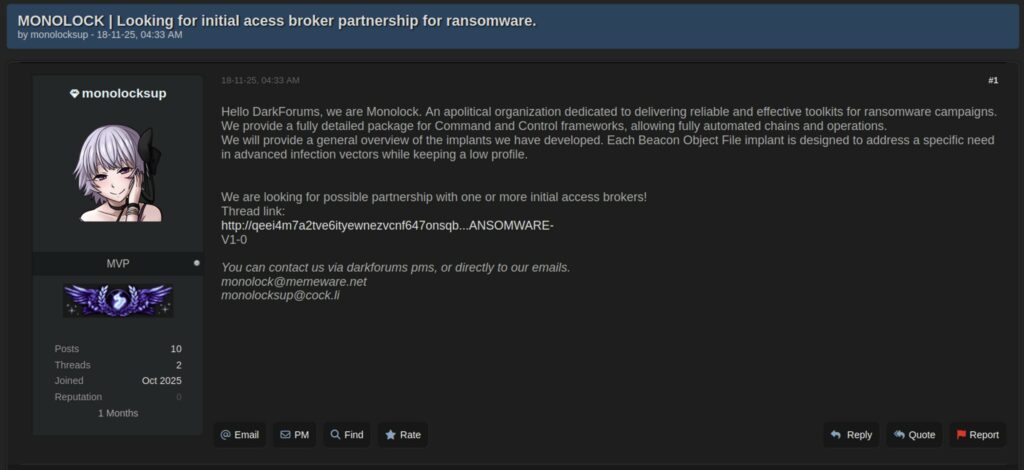

MONOLOCK sta cercando:

E soprattutto: “Non accettiamo script kiddies”. Un messaggio destinato a filtrare affiliati impreparati — strategia usata anche da gruppi come Muliaka e dagli ex Conti Team Two.

Fee iniziale: 500$

Revenue share: 20% fisso

Chi ha sviluppato i moduli BOF ha competenze avanzate:

È probabile che il team provenga da:

Uno dei passaggi più interessanti — e rari — nella comunicazione di MONOLOCK riguarda il tema dell’evasion EDR.

A differenza di molti gruppi RaaS che millantano “UD totale”, MONOLOCK affronta l’argomento in modo tecnico, quasi professionale, riconoscendo limiti, catena di esecuzione e punti deboli.

Nel loro post dichiarano:

“Our implants beat EDRs, we have tested Windows Defender Endpoint Detection, SentinelOne, Crowdstrike and all of the commercial AVs.”

Un’affermazione forte, ma subito accompagnata da una spiegazione inusuale per trasparenza e precisione tecnica.

Subito dopo, infatti, precisano:

“Since we utilize the BoF implant format, our implant execution is based on the C2 connection, meaning that if the shellcode is detected, there is no pipe through which the implants are being loaded. We offer a shellcode loader […] to mitigate precisely this.”

Questa frase è cruciale.

MONOLOCK sta affermando esplicitamente che:

E aggiungono:

“Long story short, if the C2 gets a connection, implants will run no matter what.”

In altre parole: se il loader riesce anche solo una volta a passare, il beacon caricherà i BOF e l’intera catena di strumenti diventerà estremamente difficile da rilevare.

Ed è qui che arriva la parte più sorprendente — e per certi versi professionale. Alla domanda su perché non pubblicizzino il loro toolset come “undetectable”, rispondono:

“Why don’t we explicitly mention the ‘UD’ status? We will be straightforward: utilizing UD is a vague expression… it eventually bolds down to each company infrastructure.”

In sintesi:

Questo è un livello di autoconsapevolezza molto raro nei gruppi emergenti.

MONOLOCK non è l’ennesimo ransomware “clone”. È un’evoluzione del modello, una forma di ransomware più: silenziosa, professionale, decentralizzata, tecnica.

È l’archetipo del “ransomware boutique”: piccolo team, codice avanzato, visibilità minima, efficienza massima.

Ci aspettiamo che le prime campagne reali emergano presto, probabilmente tramite Initial Access Broker già attivi nel mercato occidentale. E quando inizieranno, non sarà facile accorgersene.

(Profilo attore, MITRE ATT&CK, TTP previsti, IOC)

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…