Negli ultimi anni, abbiamo assistito all’evoluzione incessante delle minacce cyber, che da semplici attacchi opportunistici si sono trasformati in operazioni altamente strutturate, capaci di colpire bersagli eterogenei su scala globale. L’ultimo caso degno di nota è quello descritto nel report pubblicato da The DFIR Report, che ci guida alla scoperta di un’infrastruttura malevola associata a un affiliato del gruppo Fog Ransomware.

Questa analisi rivela non solo le tecniche offensive impiegate, ma anche l’intelligenza e la pianificazione dietro l’intera catena di attacco, che ha coinvolto numerosi strumenti noti nel mondo del red teaming e dell’ethical hacking, piegati però a scopi criminali.

Il punto di partenza dell’intera operazione è riconducibile a un classico, ma sempre efficace, vettore di accesso iniziale: l’utilizzo di credenziali compromesse per connettersi a una SonicWall VPN esposta pubblicamente. In questo caso, non si parla di exploit di vulnerabilità zero-day, ma dell’abuso di password deboli o già trafugate e circolanti nel dark web. Ancora una volta, si conferma quanto la gestione delle credenziali e l’assenza di autenticazione multifattoriale siano tra i principali talloni d’Achille delle infrastrutture aziendali.

Il contenuto dell’open directory scoperta – rivelatosi un vero e proprio toolkit offensivo – ha permesso agli analisti di ricostruire con estrema precisione le varie fasi dell’attacco. Gli strumenti rinvenuti, pur essendo noti e disponibili in contesti di test o formazione, sono stati qui utilizzati con finalità del tutto malevole:

Un elemento particolarmente interessante è l’impiego di AnyDesk, utilizzato come meccanismo di persistenza. Il software è stato distribuito e installato silenziosamente tramite PowerShell script preconfigurati, con l’obiettivo di mantenere l’accesso ai sistemi anche in caso di reboot o revoca delle credenziali.

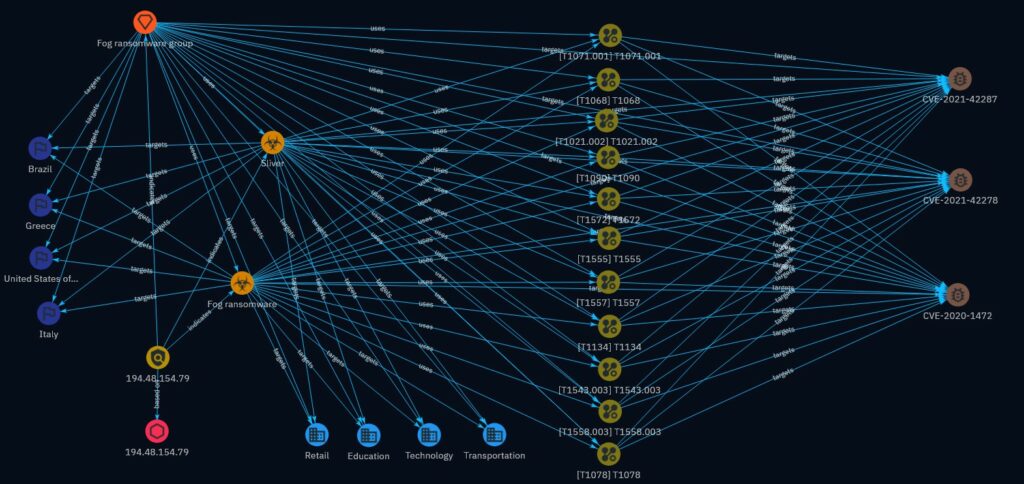

Il grafo relazionale allegato al report e qui riportato fornisce una rappresentazione visiva straordinariamente dettagliata dei collegamenti tra attori, tecniche, vulnerabilità e settori colpiti. Le tecniche impiegate coprono diverse fasi della kill chain:

| Fase dell’attacco | Tecnica MITRE | Descrizione |

|---|---|---|

| Accesso iniziale | T1071.001 | Protocollo HTTP per C2 |

| Movimento laterale | T1021.002 | SMB/Windows Admin Shares |

| Estrazione credenziali | T1555 | Password da store locali |

| Tunneling | T1572 | Protocol Tunneling (es. attraverso Sliver) |

| Privilege Escalation | T1558.003 | Golden Ticket |

| Persistence | T1134 | Manipolazione token di accesso |

| Account Discovery | T1087 | Enumerazione utenti e gruppi |

| AD Exploitation | T1078, T1134 | Sfruttamento dei token e deleghe |

Gli attaccanti si sono avvalsi di tre vulnerabilità note, ma ancora ampiamente presenti in molte realtà aziendali:

Queste vulnerabilità, sebbene pubbliche da tempo, rappresentano un pericolo persistente a causa della lentezza di alcune organizzazioni nell’applicare patch o mitigazioni strutturate.

Il gruppo Fog Ransomware si distingue per l’ampiezza geografica e settoriale dei suoi bersagli. Il grafo mostra chiaramente l’attività mirata contro:

Questa distribuzione evidenzia una strategia non opportunistica ma pianificata, basata su analisi di impatto, disponibilità delle superfici di attacco e, probabilmente, capacità di pagamento del riscatto.

Ci troviamo di fronte a un caso emblematico in cui l’integrazione di strumenti noti (alcuni persino open source), l’automazione di task offensivi tramite scripting e l’uso di vulnerabilità non zero-day danno vita a una campagna ransomware efficace e su larga scala.

La professionalizzazione del cybercrime e l’accessibilità degli strumenti di attacco rendono necessaria una nuova consapevolezza da parte delle aziende. Non si tratta solo di aggiornare i sistemi, ma di ripensare completamente la propria postura di sicurezza:

Il gruppo Fog Ransomware ci ricorda che, nel mondo delle minacce informatiche, l’unica nebbia ammissibile è quella che avvolge gli attaccanti nei nostri sistemi di deception. Ma noi, oggi più che mai, dobbiamo vedere chiaro.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…