Gli analisti di Google Threat Analysis Group (TAG) hanno collegato la società spagnola Variston IT allo sviluppo di spyware e framework che sfruttano vulnerabilità già corrette in Chrome, Firefox e Microsoft Defender.

Secondo il sito Web ufficiale, Variston IT si posiziona come fornitore di soluzioni di sicurezza personalizzate, inclusi integratori SCADA e IoT, patch personalizzate per sistemi proprietari, strumenti di rilevamento dei dati e offre anche formazione sulla sicurezza e sviluppa protocolli di sicurezza per dispositivi embedded.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Tuttavia, gli esperti di TAG scrivono che Variston IT vende un prodotto non menzionato sul sito che fornisce ai clienti tutto il necessario per installare malware su dispositivi target che devono essere monitorati.

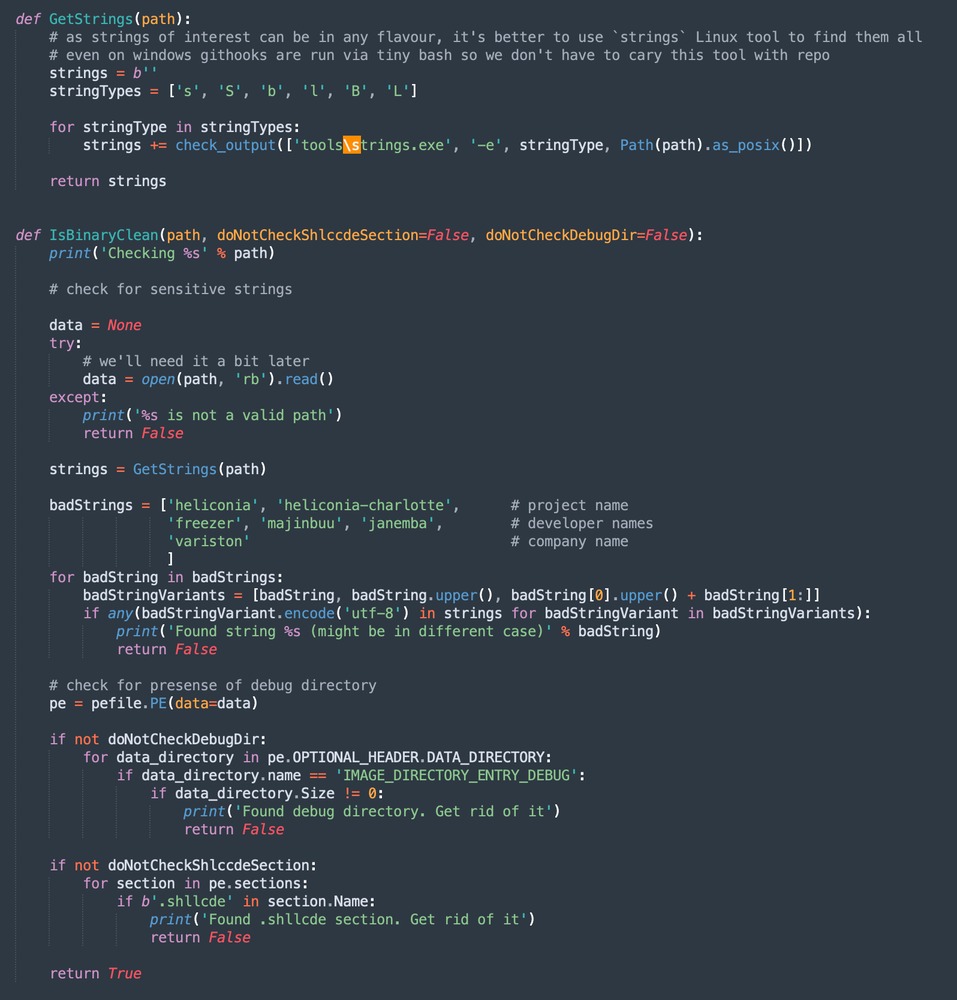

“La loro piattaforma Heliconia sfrutta le vulnerabilità 0day su Chrome, Firefox e Microsoft Defender e fornisce tutti gli strumenti necessari per distribuire i payload sui dispositivi di destinazione”

si legge nel rapporto TAG.

Secondo i ricercatori, i framework dell’azienda sono costituiti da diversi componenti, ognuno dei quali mira a specifiche vulnerabilità sui dispositivi di destinazione:

Infine, Heliconia Noise e Heliconia Soft distribuiscono l’agent “agent_simple” sul sistema di destinazione.

Il framework di esempio studiato da Google conteneva solo un agent fittizio che si avviava e si chiude immediatamente senza eseguire alcun codice dannoso. I ricercatori ritengono che gli utenti del framework utilizzino i propri agent, o tutto questo fa parte di un altro progetto a cui gli specialisti non hanno avuto accesso.

Google TAG afferma di aver scoperto Heliconia dopo aver ricevuto segnalazioni anonime tramite il programma di segnalazione dei bug di Chrome. Gli esperti ritengono che l’azienda abbia sfruttato i problemi menzionati anche prima del rilascio delle patch, quando i bug erano ancora vulnerabilità zero-day.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.