Secondo un nuovo rapporto della società di sicurezza informatica ESET, Il gruppo sponsorizzato dal governo Iraniano chiamato OilRig ha distribuito 3 diversi downloader di malware nel corso del 2022 per fornire accesso continuo alle organizzazioni in Israele.

Gli strumenti implementati si chiamano ODAgent, OilCheck e OilBooster.

Inoltre, il gruppo ha utilizzato una versione aggiornata del loader denominata SampleCheck5000 (SC5k).

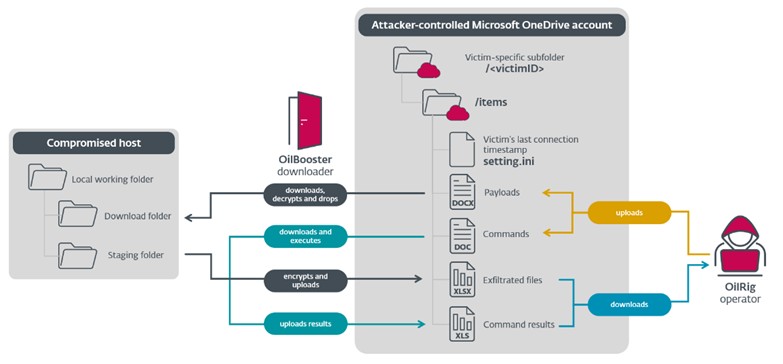

I downloader si distinguono per l’utilizzo dei servizi cloud Microsoft per la comunicazione tra server di Command and Control, C2 e il trasferimento di dati, incluso Microsoft API Graph per OneDrive e Outlook, nonché API Microsoft Exchange Web Services (EWS).

Questa tattica consente di nascondere l’infrastruttura dell’aggressore mascherandola da normale traffico di rete.

Gli obiettivi includono organizzazioni sanitarie, un’azienda manifatturiera e un ente governativo locale. Tutti quanti sono stati precedentemente attaccati da OilRig. Non sono ancora noti i dettagli su come esattamente gli obiettivi siano stati compromessi, né è chiaro se gli aggressori siano stati in grado di mantenere una presenza nelle reti per distribuire downloader in vari momenti nel 2022.

Gli strumenti sono simili anche alla backdoor PowerExchange del gruppo nell’utilizzo della posta elettronica per trasmettere dati, sebbene nel caso di PowerExchange i dati vengano inviati all’indirizzo email dell’aggressore utilizzando il server di posta elettronica dell’organizzazione interessata.

In ogni caso, i downloader utilizzano un account condiviso (posta o cloud storage) gestito da OilRig per scambiare messaggi con gli operatori OilRig, con lo stesso account tipicamente utilizzato da più vittime. I downloader accedono a questo account per scaricare comandi e payload aggiuntivi e per inviare risultati dei comandi e file preparati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…