Una Panda del 2003, acquistata per appena 800 €, è diventata qualcosa di totalmente diverso, anche per noi di Red Hot Cyber! Grazie alla genialità di Matteo Errera e Roberto Zaccardi, è rinata come Cyberpandino: un laboratorio hi-tech su ruote, pronto a fronteggiare 14 000 km tra sterrati europei e asiatici per prendere parte al leggendario Mongol

Dalla Cappadocia alle porte dell’Himalaya, passando per deserti lunari, confini assurdi e meccanici con più fantasia che attrezzi: il Cyberpandino ha continuato a spingere, sbuffando, cigolando, ma sempre avanti.

Abbiamo superato la metà del viaggio.

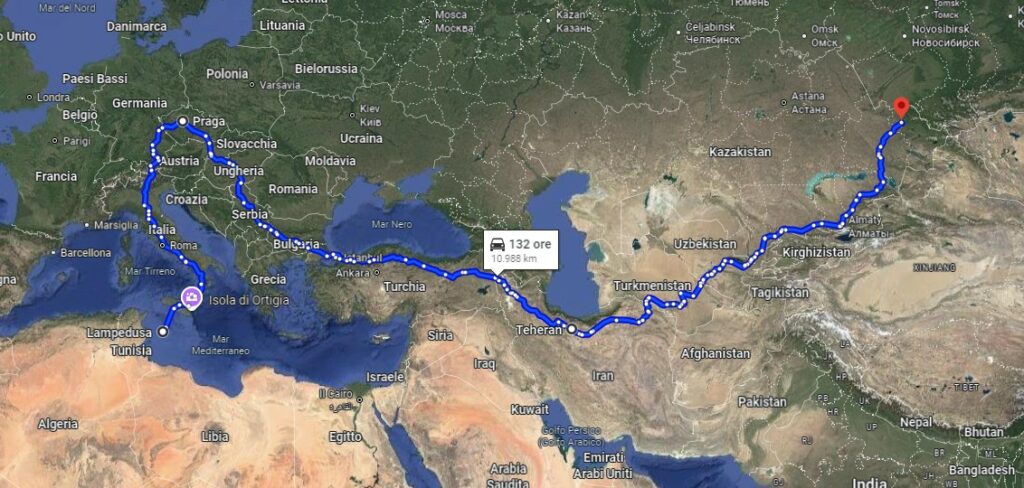

Da Lampedusa a qui, oltre 10.000 km macinati tra Italia, Svizzera, Austria, Germania, Repubblica Ceca, Slovacchia, Ungheria, Serbia, Bulgaria, Turchia, Georgia, Russia, Kazakistan, Turkmenistan e Uzbekistan.

Un elenco che sembra un quiz di geografia, ma che per noi ha il sapore di sabbia, gasolio, e tratti di “asfalto” messi lì più per bellezza che per utilità.

Ogni frontiera? Un salto nel buio.

Ogni paese? Una storia.

Ogni tappa? Un bullone in meno sotto la scocca.

Ma il Cyberpandino non molla!

Ha perso pezzi, ha guadagnato cicatrici, si è adattato: come una tartaruga digitale che avanza a 50 km/h, ignorando ogni logica ingegneristica.

Avremmo potuto farlo con una 4×4?

Certo. Ma una Panda del 2003 nata per raccogliere olive in Puglia ha molto più stile.

Dalla Turchia in poi, il mondo è diventato sabbia e silenzio.

Segnale? Zero.

Strade? Un concetto vago.

Orientamento? Più che altro intuito, Google Maps in crisi esistenziale.

Polvere, sassi, canyon, qualche camion sovietico abbandonato e ogni tanto un dromedario perplesso che ci fissava come se fossimo noi quelli strani. E forse aveva ragione lui.

In Turkmenistan ci hanno controllato ogni vite del mezzo (invano).

In Uzbekistan ci avevano promesso un po’ di asfalto.

Effettivamente l’abbiamo visto… per un paio d’ore.

Poi di nuovo crateri, buche e panorami mozzafiato.

Un po’ Mad Max, un po’ Super Quark.

Ora siamo diretti verso il Tagikistan, con la mitica Pamir Highway come prossimo obiettivo.

Un nome che incute rispetto, perché lì si fa sul serio: passi oltre i 4.000 metri, strade scolpite nella roccia, curve sospese tra cielo e burroni.

Niente guardrail, niente comfort. Solo montagne e l’eco dei nostri freni che iniziano a credere nella reincarnazione.

Ma non siamo partiti per stare comodi.

Siamo partiti per vedere fin dove può arrivare un’idea assurda.

E soprattutto, fin dove può arrivare una Panda da città trasformata in guerriera post-sovietica.

Dopo il Tagikistan ci aspettano il Kirghizistan, e il traguardo a Oskemen, dove finirà il Mongol Rally.

O almeno questo è il piano.

Poi boh.

Come sempre, si decide sulla strada. Perché alla fine è la strada che fa le storie ed è questo il bello.

Intanto si stringono le viti che restano, si riparano i buchi col fil di ferro, ma si dorme sotto cieli sterminati e si ringrazia il Cyberpandino, che nonostante tutto, ancora va alla grande!

Prossima fermata: il tetto del mondo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…