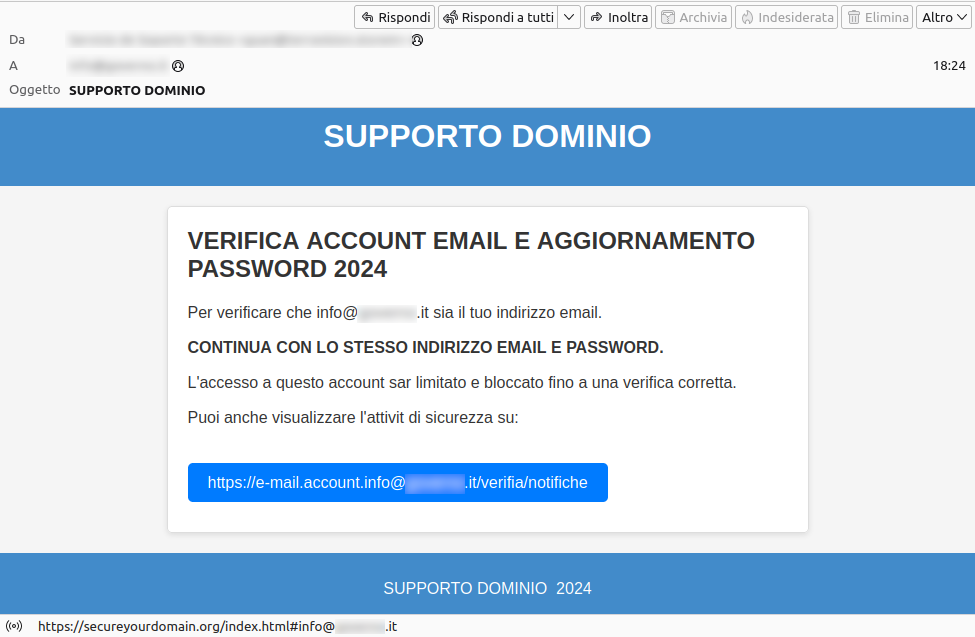

Il concetto di Phishing Adattivo rappresenta ormai una forma consolidata e sofisticata di attacco di phishing (riporta il CERT-AgID) che si distingue per la sua capacità di adattare dinamicamente il contenuto delle pagine in base al dominio email dell’organizzazione sfruttata.

Questa tecnica è stata osservata dal CERT-AGID già a partire dal 2021.

Inizialmente, le tipologie di phishing adattivo rilevate si limitavano a generare dinamicamente una form di login che sfruttava il logo e il nome dell’organizzazione vittima, utilizzando le API messe a disposizione dal servizio Logo Clearbit. Tuttavia, con il passare del tempo, questa tecnica sembra sia stata ulteriormente perfezionata.

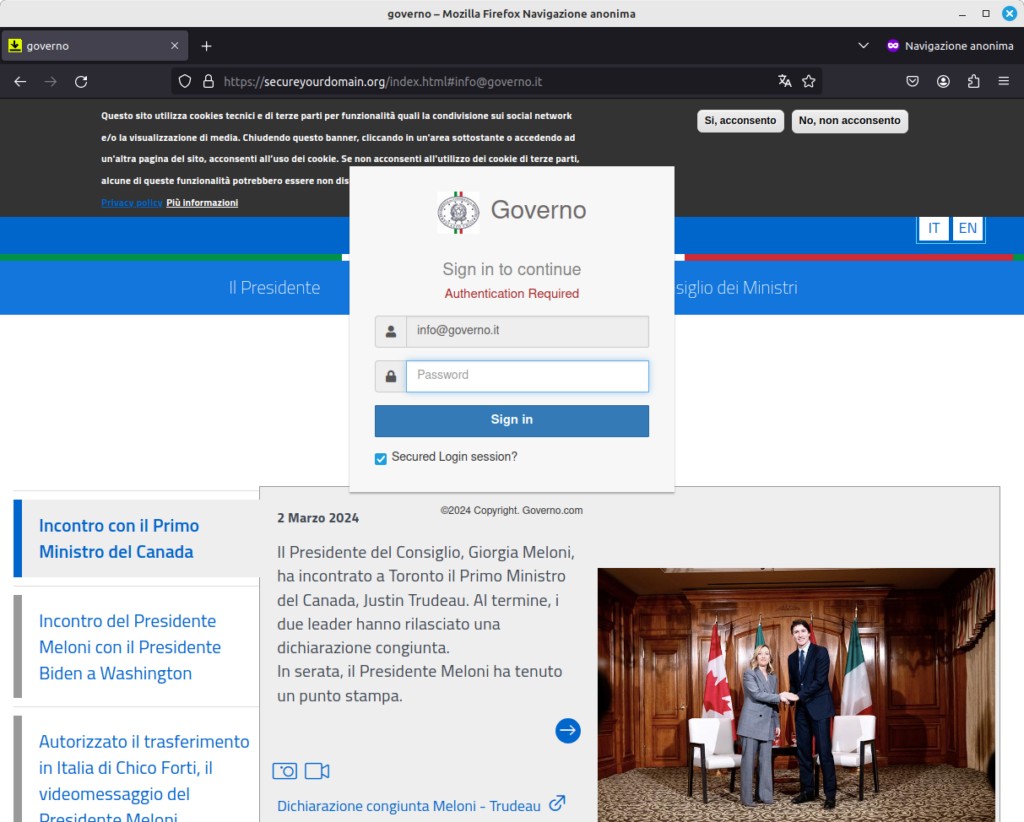

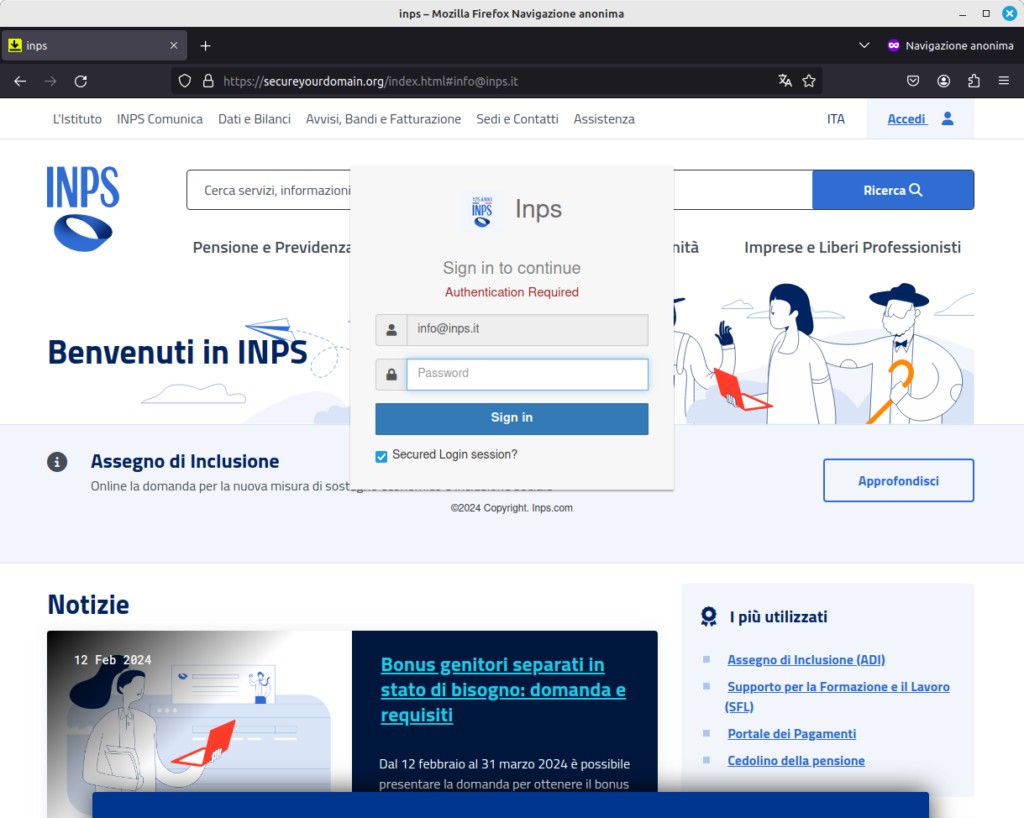

Attualmente, oltre all’utilizzo improprio del servizio Clearbit, è stato riscontrato l’impiego di un ulteriore servizio (thum.io) utilizzato per generare uno screenshot del sito web, fornendogli il nome del dominio. L’immagine, che ha una larghezza di 1200 pixel e che espone i contenuti reali del dominio della vittima, viene caricata in background. Questo approccio rende la truffa ancora più verosimile e ardua da individuare.

Di seguito alcuni esempi di pagine con form personalizzate generate dinamicamente.

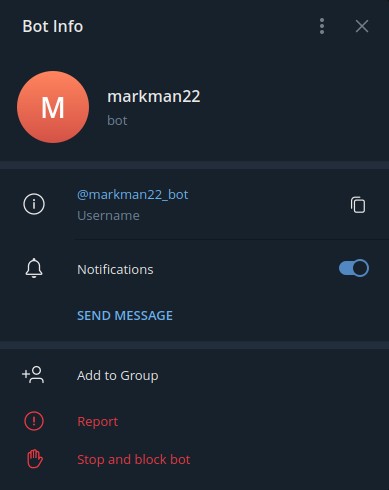

E’ stato inoltre notato che le credenziali inserite dalla vittima nella falsa form di autenticazione vengono non solo memorizzate sul webserver ma ne viene anche inviata una copia ad un bot su Telegram.

È importante sottolineare che il Phishing Adattivo rappresenta una minaccia significativa per la sicurezza informatica delle organizzazioni poiché mira a ingannare i dipendenti e gli utenti al fine di rubare le loro credenziali di accesso alle webmail.

È fondamentale operare sempre con molta attenzione e adottare misure preventive efficaci per proteggere la propria organizzazione e combattere questa forma di attacco informatico.

Il CERT-AGID ha intrapreso le azioni necessarie per richiedere la rimozione del dominio malevolo rilevato ed ha diffuso gli Indicatori di Compromissione alle pubbliche amministrazioni accreditate attraverso il Flusso IoC.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…