Sans Tech segnala una sofisticata tecnica di phishing che sfrutta le capacità di rendering HTML di Microsoft Outlook per nascondere link dannosi ai sistemi di sicurezza aziendali, mantenendone l’efficacia contro gli utenti finali.

L’attacco sfrutta istruzioni HTML condizionali per visualizzare contenuti diversi a seconda che l’e-mail venga visualizzata in Outlook o in client di posta elettronica alternativi, consentendo agli autori della minaccia di aggirare i meccanismi di scansione di sicurezza comunemente implementati negli ambienti aziendali.

Gli analisti della sicurezza hanno osservato che questa tecnica viene utilizzata principalmente contro gli istituti finanziari, con gli aggressori che creano e-mail che sembrano provenire da importanti banche e richiedono la verifica del conto.

La natura sofisticata di questi attacchi suggerisce che siano opera di esperti in minacce informatiche che conoscono le sfumature tecniche dei motori di rendering dei client di posta elettronica e delle architetture di sicurezza aziendale.

Queste istruzioni, <!–[if mso]> e <!–[if !mso]>, sono state originariamente create per garantire la corretta formattazione delle e-mail su diversi client, ma ora sono state utilizzate come armi dai criminali informatici. Quando un’e-mail contenente queste istruzioni condizionali viene aperta in Microsoft Outlook, viene eseguito il codice condizionale MSO (Microsoft Office), che visualizza contenuto innocuo che appare legittimo sia agli utenti sia ai sistemi di sicurezza automatizzati.

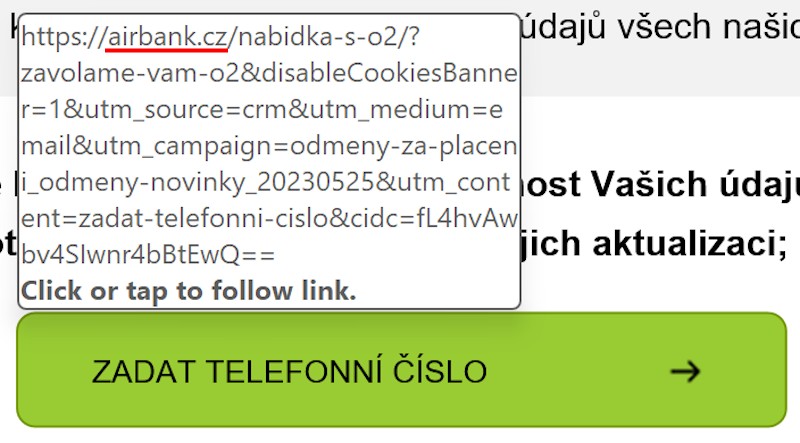

La tecnica funziona creando due percorsi di codice distinti all’interno di un singolo messaggio di posta elettronica. Il primo percorso indirizza gli utenti di Outlook con link apparentemente legittimi, mentre il secondo indirizza gli utenti di altri client di posta elettronica a siti web di raccolta di credenziali.

Questo approccio a doppia funzionalità consente agli aggressori di mantenere un’apparenza di legittimità quando le e-mail vengono elaborate dall’infrastruttura di sicurezza aziendale, che si basa prevalentemente su meccanismi di scansione basati su Outlook.

L’implementazione dannosa prevede l’incorporamento di blocchi HTML condizionali che eseguono diverse destinazioni di collegamento ipertestuale in base all’identificazione del client di posta elettronica. La struttura del codice segue questo schema:

Questa struttura del codice garantisce che gli utenti di Outlook vedano riferimenti a domini bancari legittimi, mentre gli utenti di Apple Mail, Thunderbird, dell’interfaccia web di Gmail e di altri client non Outlook vengono reindirizzati a infrastrutture controllate dagli aggressori.

La scoperta di questa tecnica evidenzia significative debolezze nelle architetture di sicurezza della posta elettronica aziendale La maggior parte delle soluzioni di sicurezza aziendale analizzano le e-mail utilizzando motori compatibili con Outlook, il che significa che elaborano solo il ramo condizionale benigno e non riescono a rilevare il percorso alternativo dannoso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…