Negli ultimi giorni il presunto data leak di Ernst & Young (EY) è diventato uno dei temi più discussi nel panorama della cybersecurity internazionale.

Ho deciso di ricostruire la vicenda passo dopo passo, partendo dalle evidenze tecniche condivise da Recorded Future e dall’analisi di Neo Security, per capire non solo come è avvenuta l’esposizione, ma anche cosa può insegnarci sul controllo degli asset digitali in ambienti cloud complessi come quelli di EY.

Il file, in formato .BAK, era raggiungibile senza autenticazione e potrebbe aver contenuto informazioni sensibili, come chiavi API, credenziali di servizio e token di autenticazione.

Recentemente si sono verificati episodi di blocchi riguardanti AWS e Microsoft Azure, a causa di configurazioni di accesso errate. Questi eventi fanno apparire il cloud come una fortezza fragile, che può essere compromessa da un semplice guasto o da una configurazione scorretta.

L’episodio, pur essendo stato risolto rapidamente e senza evidenze di accessi malevoli, apre interrogativi sulla sicurezza post-acquisizione e sulla gestione della superficie d’attacco cloud.

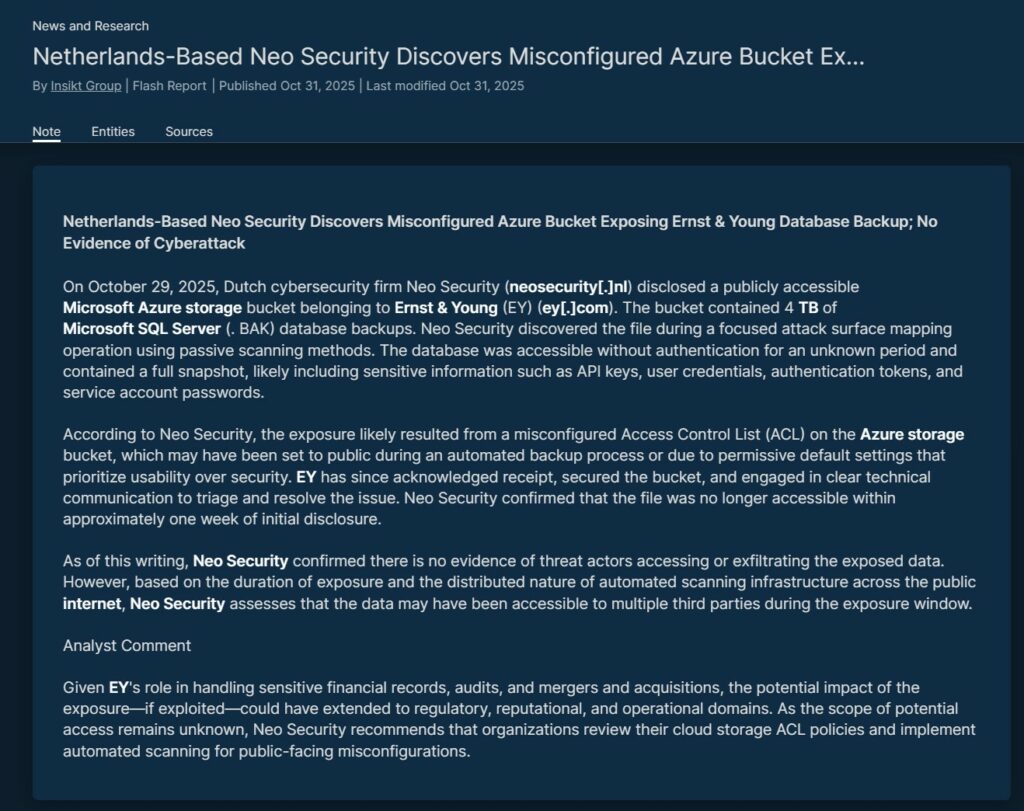

Come spiegato nel post ufficiale di Neo Security e nel report di Recorded Future, la scoperta è avvenuta durante un’operazione di attack surface mapping finalizzata a mappare le esposizioni pubbliche di grandi organizzazioni internazionali.

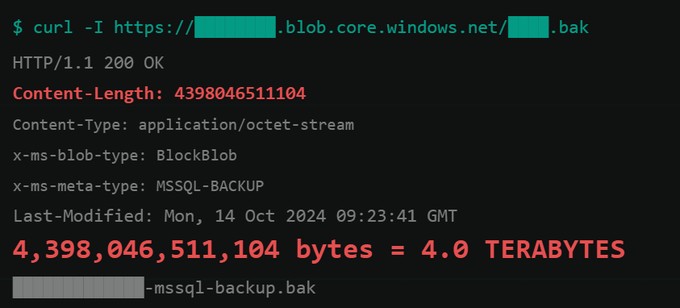

Durante la scansione, il team ha individuato un file .BAK accessibile senza autenticazione e ha eseguito una HEAD request, una richiesta HTTP che consente di leggere solo le intestazioni del file senza scaricarlo.

La risposta — HTTP 200 OK con un Content-Length di circa 4 TB — è bastata per capire che si trattava di un backup di dimensioni imponenti, potenzialmente contenente dati interni di grande valore.

Attraverso un’analisi dei metadati DNS e SOA, il bucket è stato collegato al dominio ey.com, riconducendolo all’infrastruttura EY.

In seguito, i ricercatori hanno identificato il file come un backup completo di Microsoft SQL Server, comprensivo non solo dello schema e dei dati applicativi, ma anche di possibili credenziali, chiavi API, token OAuth e password di servizio.

Neo Security descrive il proprio lavoro non come una semplice attività di scanning, ma come una vera e propria “cartografia digitale del rischio”, volta a individuare ciò che spesso le organizzazioni stesse ignorano di possedere.

Durante questa mappatura, il team ha rilevato l’anomalia su Azure e, attraverso una serie di richieste HTTP passive, ha confermato che il bucket era pubblicamente accessibile e conteneva un file di backup di circa 4 TB.

Secondo i ricercatori, la causa risiede in una ACL (Access Control List) configurata in modo errato: probabilmente un processo di backup automatizzato impostato su public per effetto di impostazioni di default troppo permissive.

Dopo la segnalazione, EY ha reagito con prontezza, chiudendo l’esposizione entro circa una settimana e collaborando con Neo Security nella fase di triage.

Pur non essendoci prove di un’esfiltrazione, il team sottolinea che i dati “potrebbero essere stati visibili a più soggetti durante la finestra temporale”, data la presenza costante di scanner automatici nel cyberspazio.

Nel suo articolo, Neo Security amplia la riflessione con un esempio concreto che rende perfettamente l’idea di cosa accade quando un asset cloud diventa pubblico anche solo per pochi minuti.

L’autore racconta di un precedente incident fintech, in cui un ingegnere aveva accidentalmente impostato come pubblico un bucket Amazon S3 e poi, dopo appena cinque minuti, aveva corretto l’errore convinto di essere al sicuro.

Non lo era affatto. In quei pochi minuti, l’intero database — con dati personali, credenziali e segreti aziendali — era già stato intercettato e copiato.

“Gli attaccanti non scansionano casualmente. Dispiegano migliaia di scanner automatizzati in ogni angolo di Internet.

Dispositivi IoT compromessi? Botnet. Router domestici violati? Botnet. Istanze cloud bucate? Botnet.”

(Neo Security, “The 4 TB Time Bomb”)

Queste reti di scanner distribuiti non “navigano” come utenti umani: setacciano costantemente l’intero spazio IPv4 — oltre 4,3 miliardi di indirizzi — in pochi minuti, sfruttando un’infrastruttura massicciamente parallela e ottimizzata per un solo scopo: trovare dati esposti.

È una sorta di “corsa all’oro automatizzata”, in cui ogni secondo conta. Ogni nuovo bucket S3, blob Azure o storage GCS configurato male diventa immediatamente bersaglio di migliaia di richieste simultanee.

Il tempo che separa lo stato misconfigured da exfiltrated non si misura più in ore o minuti, ma in secondi.

Nel caso citato da Neo Security, l’azienda vittima aveva registrato un picco anomalo del 400% sul traffico del sito web proprio in quei cinque minuti di esposizione: non erano utenti, ma bot automatizzati che scandagliavano ogni endpoint, alla ricerca di altri varchi.

Pochi minuti dopo, il database era già nei circuiti underground e l’azienda, schiacciata dal danno reputazionale e dai costi legali, non si è mai ripresa.

Questo esempio non serve a drammatizzare, ma a chiarire un punto fondamentale:

in un mondo dove le botnet scandagliano in tempo reale l’intera Internet, non esiste “errore temporaneo”. Anche un’esposizione di pochi istanti basta perché i dati vengano individuati, copiati e diffusi.

A seguito della divulgazione, EY ha diffuso una nota ufficiale:

“Several months ago, EY became aware of a potential data exposure and immediately remediated the issue. No client information, personal data, or confidential EY data has been impacted. The issue was localised to an entity that was acquired by EY Italy and was unconnected to EY global cloud and technology systems.”

La società precisa che l’incidente non avrebbe coinvolto la rete globale, ma una entità acquisita da EY Italia, separata dall’infrastruttura centrale del gruppo.

La dichiarazione di EY ha un tono rassicurante, ma mette in luce un punto critico spesso sottovalutato: la gestione della sicurezza nelle entità acquisite.

Ogni acquisizione porta con sé infrastrutture, procedure e talvolta vulnerabilità ereditate. Se questi ambienti non vengono integrati e sottoposti agli stessi standard globali, possono trasformarsi in punti ciechi nel perimetro di sicurezza.

Nel caso EY, non si tratta di un attacco sofisticato, bensì di un errore di configurazione in un ambiente ereditato. Tuttavia, in un contesto globale e distribuito, un singolo bucket dimenticato può generare un impatto reputazionale enorme — anche senza una violazione effettiva dei dati.

Nel suo commento finale, l’analista del team CTI di Recorded Future ricorda che, considerato il ruolo di EY nella gestione di audit, finanza e M&A, un’esposizione di questo tipo — se sfruttata — avrebbe potuto avere conseguenze regolatorie, operative e reputazionali.

L’azienda raccomanda di:

Il caso EY dimostra che oggi la sicurezza nel cloud non dipende solo da firewall o crittografia, ma dalla consapevolezza completa degli asset digitali. Un singolo bucket mal configurato può trasformarsi in una bomba da 4 terabyte, pronta a esplodere sulla reputazione di un colosso globale.

Che l’origine sia una società acquisita in Italia o un processo di backup automatizzato, l’insegnamento resta lo stesso:

“You can’t defend what you don’t know you own.”

Non puoi difendere ciò che non sai di possedere — una frase che riassume perfettamente il cuore della sicurezza cloud moderna.

Fonti:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…